Hvis du er en af de bevidste brugere, der gør sig bekendt med softwaren, før de installerer den på deres computere, Sikkerhedsopdateringer fra Microsoft inkluderet, så denne artikel er for dig. Når du er opmærksom på det med småt, og i tilfælde af Windows-opdateringer - videnbase (KB) beskrivelser, du vil helt sikkert komme på tværs:

- Udvidelse af rettigheder

- Fjernbetjening kørsel af kode

- Sikkerhedsfunktion bypass

- videregivelse Information

Det er de spørgsmål, som Microsofts sikkerhedsbulletiner regelmæssigt tage fat på Patch tirsdage, og følgelig fix. Men, udvidelse af rettigheder og fjernkode er fornuftigt foretrækkes af angribere. Hvis din viden i Windows-operativsystemet (eller en hvilken som helst OS) er over gennemsnittet, du er helt sikkert bekendt med disse sikkerhedsforskrifter termer og deres definitioner. Og du kan navigere væk fra denne side (men først kan du dele den med mindre uddannede).

Hvis du går gennem bulletiner på en regelmæssig basis, men har lyst til din viden ikke er tilstrækkelig nok, Fortsæt med at læse.

Hvad er udvidelse af rettigheder?

Som forklarede af Microsoft, udvidelse af rettigheder sker, når en hacker er givet tilladelser tilladelse ud over dem, der oprindeligt bevilget. For eksempel, dette angreb sker, når en angriber med et privilegium sæt read only tilladelser eller anden måde hæver indstillet til at omfatte læse og skrive.

Udvidelse af rettigheder er også kendt som lodret rettighedsforøgelse. Det er, når en lavere privilegium bruger (eller anvendelsen) pludselig har adgang til funktioner eller indhold beregnet til højere privilegium brugere eller apps.

I næsten hver månedlig sikkerhedsbulletin udgivet af Microsoft, der er opdateringer der vedrører udvidelse af rettigheder.

På det sprog, sikkerhedseksperter, hvordan er en udvidelse af rettigheder angreb beskrevet?

Dette angreb er en type netværk invasion, der udnytter programmeringsfejl eller konstruktionsfejl (sårbarheder, eller CVEs) at tillade angriberen med forhøjet adgang til netværket og dets tilknyttede data og applikationer.

Vi nævnte lodrette rettighedsforøgelse. Hvad med vandret?

Ligesom sagde vi, lodret rettighedsforøgelse sker, når angriberen tildeler sig selv højere privilegier. Denne type netværk indbrud er normalt udføres ved at udføre kernel-niveau operationer, der gør det muligt for angriberen at køre uautoriseret kode.

Vandret rettighedsforøgelse, på den anden side, kræver hacker at bruge det samme niveau af privilegier han allerede har, mens virksomheden identiteten af en anden bruger med lignende privilegier. For eksempel, horisontal rettighedsforøgelse er, når en hacker er at få adgang til en anden persons netbank konto.

Et nyligt eksempel på en farlig sikkerhedssårbarhed med udvidelse af privilegier i Windows 10 er den såkaldte HiveNightmare, tildelt CVE-2021-36934 id. Ifølge Microsofts officielle beskrivelse af problemet, det er en forhøjelse af privilegiefejl forårsaget af en “alt for tilladelig adgangskontrolliste (ACL'er) på flere systemfiler, inklusive SAM (Manager til sikkerhedskonti) database.

Når sårbarheden er udnyttet med succes, angriberen kunne køre vilkårlig kode med SYSTEM-rettigheder. Når dette er opnået, hackeren kunne installere programmer, visning, lave om, eller slette data, eller oprette nye konti med komplette brugerrettigheder.

Hvad er fjern kode (RCE)?

Kort sagt, evnen til at udløse vilkårlig kode fra en computer på en anden (meste via internettet) er almindeligt kendt som fjernkørsel af programkode. Igen, hvad gør det muligt for angribere at udføre ondsindet kode og få kontrol over kompromitteret system er (overraskelse, overraskelse) sårbarheder. Når systemet er under angriberne 'kontrol, de kan ophøje deres privilegier. Når det er sagt, den bedste måde at forhindre fjernkørsel af programkode angreb er ved aldrig at lade sårbarheder skal udnyttes. Desværre, fjernkørsel af programkode fejl meget ofte begunstiget af angribere, og det er det, der gør at holde dit operativsystem up-to-date afgørende.

Desværre, der er mange tilfælde af sårbarhed udnyttes i naturen før tilstrækkelig frigivelse af et plaster. På grund af deres alvorlige karakter, zero-day sårbarheder er ofte bedømt kritisk. Vinduer er også tilbøjelige til zero-day exploits, såsom CVE-2015-2545 fra 2015, findes i Microsoft Office 2007 SP3, 2010 SP2, 2013 SP1, og 2013 RT SP1. Heldigvis, Microsoft lappet denne sårbarhed hurtigt efter det blev afsløret.

To eksempler på sårbarheder ved fjernudførelse af kode er CVE-2020-1425 og CVE-2020-1457 i flere Windows 10 og Windows Server-versioner. Begge fejl blev rapporteret til Microsoft af sårbarhedsanalysechef Abdul-Aziz Hariri via Trend Micros Zero Day Initiative.

Den kritiske sårbarhed CVE-2020-1425 beskrives som en sårbarhed med eksekvering af fjernkode, der findes på den måde, hvor Microsoft Windows Codecs Library håndterer objekter i hukommelsen. En angriber, der med succes udnyttede denne sårbarhed, kunne få oplysninger til yderligere at kompromittere brugerens system, Microsoft siger det i den officielle rådgivning. Sårbarheden kan udnyttes under betingelsen af et program, der behandler en specielt udformet billedfil.

CVE-2020-1457-sårbarheden er også relateret til fjernudførelse af kode, og det findes også på den måde, hvor Microsoft Windows Codecs Library håndterer objekter i hukommelsen. Udnyttelsen af sårbarheden ligner den anden fejl, da det også kræver, at et program behandler en specielt udformet billedfil.

Hvad er sikkerhed Feature Bypass?

Denne type angreb kan ske på et lokalt plan. Lokale angribere kan udnytte en sådan fejl at omgå specificerede sikkerhedsrestriktioner og udføre skadelige aktiviteter. En sådan sårbarhed i Windows Kernel blev beskrevet af Microsoft på maj 12, 2015. Opdateringen, der blev udgivet til at lappe det er KB 3050514. I Microsofts sprog, "Sårbarheden kan muliggøre sikkerhedsfunktion bypass, hvis en hacker logger på et berørt system og kører et særligt udformet program".

For at forstå sikkerhedsfunktion bypass, lad os se på nogle igen ældre sårbarheder lappet i marts 8, 2016.

Denne specifikke sikkerhedsopdatering til .NET Framework-adresseret sikkerhedsfunktion omgås. Den sikkerhedsfunktion bypass blev fundet i et .NET Framework komponent, der ikke korrekt validere visse elementer af en signeret XML-dokument.

Hvad er Information Disclosure?

videregivelse Information er en term, der anvendes af Microsoft til at beskrive sårbarheder, der forsætligt eller uforsætligt videregive oplysninger til en hacker, der ikke er autoriseret til at have adgang til det. Men, en mere relevant måde at beskrive en sådan trussel er eksponering information.

Selvom offentliggørelse af oplysninger anvendes ofte i sårbarhedsdatabaser, ordet ’afsløring’ er ikke altid forbundet med sikkerhedsspørgsmål. De offentliggjorte oplysninger kan være følsomme over for den pågældende software funktionaliteter, eller kan afsløre detaljer om softwarens miljø. Hvis sådanne oplysninger er lækket, det kunne være nyttigt at en angriber i mange manipulationsscenarier.

Uanset hvad du kalder det - offentliggørelse af oplysninger eller eksponering information, sådanne fejl kan være både resulterende og primær. En resulterende afsløring af oplysninger kan ske via et PHP script fejl, der afslører den fulde sti af en ansøgning. En primær ID kan ske på grund af timing uoverensstemmelser i kryptografi.

Alvoren af et ID fejl afhænger af den type oplysninger, der stilles til rådighed for angribere.

Et eksempel på et ID fejl i Windows er sårbarheden perioden fra oktober 15, 2014. Fejlen blev fundet i SSL 3.0 og var patched med KB 309008 opdatering.

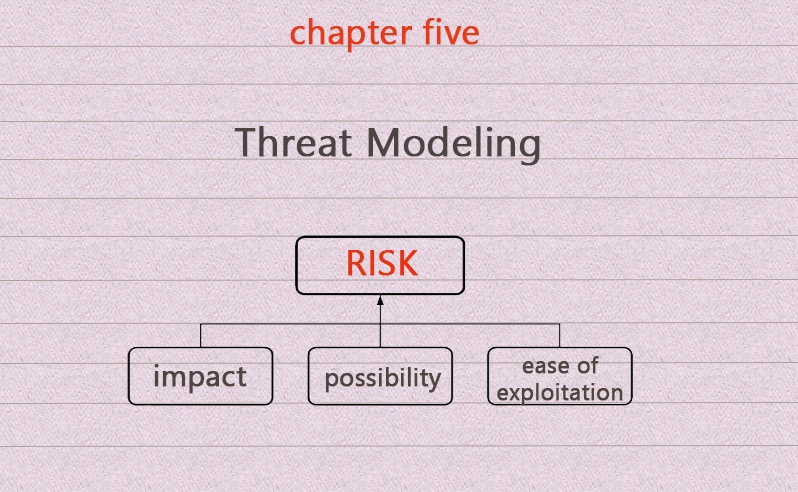

Trussel Modellering mod Sårbarheder

Ifølge Open Web Application Security Project, trussel modellering er en måde at forhindre sårbarhed eksponering i alle programmer:

Trussel modellering er en tilgang til at analysere sikkerheden af en ansøgning. Det er en struktureret tilgang, der gør det muligt at identificere, kvantificere, og løse de sikkerhedsmæssige risici forbundet med en applikation. Trussel modellering er ikke en metode til at gennemgå koden, men det gør supplere sikkerhedskoden revisionsprocessen. Inddragelsen af truslen modellering i SDL (softwareudvikling livscyklus) kan være med til at sikre, at ansøgningerne bliver udviklet med sikkerhed indbygget fra starten.

Microsoft har udviklet flere værktøjer, som letter SDL processen og hjælpe med at forhindre sikkerhedshuller i at blive udnyttet:

- Attack Surface Analyzer 1.0

- Microsoft Threat Modelling Tool 2016

- MiniFuzz grundlæggende fil fnugdannelse værktøj

- Regulært udtryk fil fnugdannelse værktøj

For mere information, besøg Microsofts officielle side.

Et spørgsmål rester, selv…

Hvorfor Er Windows har så mange sårbarheder?

Der er en let og ganske indlysende svar: Windows er nok det mest udbredte operativsystem. At være populær har sin ulempe. Selv den menes-at-være-uovervindelig Mac er blevet tilbøjelige til ransomware angreb.

Samlet, Microsoft fortsætter med at frigive software, der har masser af sikkerhedshuller, som ikke er blevet forudsagt af udviklerne. De KB patches er fulde af sikkerhedsrettelser, der behandler uforudsete sårbarheder (beskrevet i denne artikel). Et eksempel på en dårlig sikkerhed praksis er Windows XP s autorun funktion, der ville køre noget inden for autorun.ini fil fra eksterne drev. Selvfølgelig, nyere versioner af Windows forbedres løbende.

Og lad os ikke glemme, at angreb ske, fordi der er for mange sårbare (ikke regelmæssigt lappet, ikke understøttes af MS længere, eller værre, piratkopieret) versioner af Windows ud i naturen. At, og det faktum, at mange mennesker, herunder ansatte i forskellige brancher, vide lidt om forebyggelse trussel og mangler tilstrækkelig viden i den aktuelle trusselsbillede.

Så, i en nøddeskal, ansætte en stærk anti-malware, en ekstern firewall, spamfiltre, og holde alle dine programmer up-to-date på alle tidspunkter. Og beder du ikke bliver et offer for sårbarhed udnytter.