Als u een van die bewuste gebruikers bent die zich vertrouwd maken met de software voordat ze deze op hun computer installeren, Microsoft beveiligingsupdates opgenomen, dan is dit artikel is voor jou. Als je aandacht besteedt aan de kleine lettertjes, en in het geval van Windows-updates - kennisbasis (KB) omschrijvingen, je zal zeker tegenkomen:

- Misbruik van bevoegdheden

- uitvoering van externe code

- Beveiligingsfunctie bypass

- Vrijgeven van informatie

Dat zijn de problemen die Microsoft security bulletins regelmatig te pakken op Patch Tuesday, en dienovereenkomstig fix. Echter, misbruik van bevoegdheden en externe code worden verstandig voorkeur van aanvallers. Als uw kennis op het Windows-besturingssysteem (of een OS) bovengemiddeld, u zeker bekend met deze beveiliging termen en hun definities. En je weg kan navigeren van deze pagina (maar eerst kunt u deze delen met de minder opgeleiden).

In het geval ga je door de bulletins op een regelmatige basis, maar het gevoel dat uw kennis is niet voldoende, Lees verder.

Wat is misbruik van bevoegdheden?

Als toegelicht Microsoft, misbruik van bevoegdheden gebeurt wanneer een aanvaller autorisatierechten heeft dan die aanvankelijk toegekende wordt gegeven. Bijvoorbeeld, deze aanval gebeurt wanneer een aanvaller met een privilege set van alleen-lezen toestemmingen of andere manier verheft de set op te nemen lezen en schrijven.

Misbruik van bevoegdheden is ook bekend als verticale escalatieprobleem. Dit is wanneer een lager privilege gebruiker (of de toepassing) ineens toegang tot functies of inhoud bedoeld voor hogere privilege gebruikers of apps.

In bijna elk maandelijks beveiligingsbulletin dat door Microsoft wordt uitgegeven, er updates aanpakken van misbruik van bevoegdheden.

In de taal van security experts, hoe wordt een uitbreiding van bevoegdheden aanval beschreven?

Deze aanval is een type netwerk invasie die gebruik maakt van programmeerfouten of ontwerpfouten (kwetsbaarheden, of CVE's) om de aanvaller met verhoogde toegang tot het netwerk en de bijbehorende gegevens en toepassingen toestaan.

We hebben het verticale privilege escalatie. Hoe zit het met horizontale?

Zoals we al zeiden, verticale privilegebreuk gebeurt wanneer de aanvaller zelf verleent hogere privileges. Dit type netwerk indringing wordt gewoonlijk uitgevoerd door het uitvoeren kernel-level operaties die de aanvaller in staat stellen toegestane code uitgevoerd.

Horizontale privilege escalatie, anderzijds, vraagt de aanvaller op hetzelfde niveau van privileges hij al heeft gebruikt, terwijl de verbintenis van de identiteit van een andere gebruiker met dezelfde privileges. Bijvoorbeeld, horizontale escalatie van bevoegdheden is wanneer een aanvaller toegang tot een andere persoon die de online bankrekening te verkrijgen.

Een recent voorbeeld van een gevaarlijk beveiligingslek met betrekking tot misbruik van bevoegdheden in Windows 10 is de zogenaamde BijenkorfNachtmerrie, toegewezen aan de CVE-2021-36934 identifier. Volgens de officiële beschrijving van het probleem van Microsoft, het is een misbruik van privilege dat wordt veroorzaakt door een "overmatig tolerante toegangscontrolelijsten" (ACL's) op meerdere systeembestanden, inclusief de SAM (Beveiligingsaccountmanager) databank.

Zodra het beveiligingslek met succes is misbruikt, de aanvaller kan willekeurige code uitvoeren met SYSTEEM-rechten. Zodra dit is bereikt, de aanvaller kan programma's te installeren, view, verandering, of wissen, of nieuwe accounts met volledige gebruikersrechten.

Wat is externe code worden uitgevoerd (RCE)?

Kort gezegd, de mogelijkheid tot het uitvoeren van willekeurige code van de ene computer op een andere (meestal via het internet) is algemeen bekend als het uitvoeren van externe code. Opnieuw, wat staat stellen aanvallers om kwaadaardige code uit te voeren en de controle over de gecompromitteerde systeem (verrassing, verrassing) kwetsbaarheden. Zodra het systeem onder controle van de aanvallers, kunnen ze hun privileges verheffen. Dat gezegd zijnde, de beste manier om de uitvoering van externe aanvallen code te voorkomen, is door nooit toestaan kwetsbaarheden worden uitgebuit. Helaas, uitvoering van externe code fouten worden vaak de voorkeur van aanvallers, en dat is wat maakt het houden van uw besturingssysteem up-to-date cruciale.

Helaas, Er zijn veel gevallen kwetsbaarheden uitgebuit in het wild voor de adequate afgifte van een pleister. Vanwege hun ernstige karakter, zero-day kwetsbaarheden worden vaak beoordeeld kritieke. Windows is ook gevoelig voor zero-day exploits, zoals CVE-2015-2545 van 2015, gevonden in Microsoft Office 2007 SP3, 2010 SP2, 2013 SP1, en 2013 RT SP1. Gelukkig, Microsoft gepatcht dit beveiligingslek snel nadat het werd onthuld.

Twee voorbeelden van kwetsbaarheden voor het uitvoeren van externe code zijn: CVE-2020-1425 en CVE-2020-1457 in verschillende Windows 10 en Windows Server-versies. Beide fouten werden aan Microsoft gemeld door Abdul-Aziz Hariri, manager kwetsbaarhedenanalyse, via het Zero Day Initiative van Trend Micro..

Het kritieke CVE-2020-1425-beveiligingslek wordt beschreven als een beveiligingslek met betrekking tot het uitvoeren van externe code dat bestaat in de manier waarop Microsoft Windows Codecs Library objecten in het geheugen verwerkt. Een aanvaller die erin slaagt dit beveiligingslek te misbruiken, kan informatie verkrijgen om het systeem van de gebruiker verder in gevaar te brengen, Zegt Microsoft in het officiële advies. Het beveiligingslek kan worden misbruikt onder de voorwaarde dat een programma een speciaal vervaardigd afbeeldingsbestand verwerkt.

Het beveiligingslek CVE-2020-1457 houdt ook verband met het uitvoeren van externe code, en het bestaat ook in de manier waarop Microsoft Windows Codecs Library objecten in het geheugen verwerkt. De uitbuiting van de kwetsbaarheid is vergelijkbaar met de andere fout, omdat het ook vereist dat een programma een speciaal vervaardigd afbeeldingsbestand verwerkt.

Wat is een beveiligingsfunctie Bypass?

Dit type aanval kan gebeuren op lokaal niveau. Lokale aanvallers kan zo'n fout benutten om bepaalde veiligheidsvoorzieningen te omzeilen en het uitvoeren van kwaadaardige activiteiten. Die kwetsbaarheid in de Windows-kernel werd beschreven door Microsoft op mei 12, 2015. De update die werd vrijgegeven aan patch is het KB 3050514. In Microsoft's taal, "het beveiligingslek kan beveiligingsfunctie bypass als een aanvaller zich aanmeldt op een getroffen systeem en een speciaal vervaardigde toepassing".

Om beveiligingsfunctie bypass begrijpen, laten we er nog eens naar kijken oudere kwetsbaarheden gepatcht in maart 8, 2016.

Deze specifieke beveiligingsupdate voor .NET Framework loste het omzeilen van beveiligingsfuncties op. De beveiligingsfunctie bypass werd gevonden in een .NET Framework component die niet correct bepaalde elementen van een ondertekend XML-document niet valideren.

Wat is het vrijgeven van informatie?

Het vrijgeven van informatie is een term die gebruikt wordt door Microsoft om kwetsbaarheden die opzettelijk beschrijven of onbewust informatie openbaar maken voor een aanvaller die niet bevoegd is om er toegang toe hebben. Echter, een meer relevante manier om een dergelijke bedreiging te beschrijven is blootstellingsinformatie.

Hoewel het vrijgeven van informatie vaak wordt gebruikt in de kwetsbaarheid van databases, het woord ‘openbaring’ is niet altijd geassocieerd met veiligheidsvraagstukken. De openbaar gemaakte informatie kunnen gevoelig zijn voor functies van de specifieke software worden, of kan informatie over de omgeving van de software te onthullen. Indien dergelijke informatie wordt gelekt, het zou nuttig zijn om een aanvaller in veel aanval scenario's.

Het maakt niet uit hoe je het noemt - het vrijgeven van informatie of blootstelling informatie, dergelijke gebreken kan zowel verkregen en voornamelijk aangewend. Een resulterende vrijgeven van informatie kan gebeuren via een PHP-script fout die het volledige pad van een aanvraag openbaart. Een primaire ID kan gebeuren als gevolg van de tijdsverschillen in de cryptografie.

De ernst van een ID-fout is afhankelijk van de aard van de informatie die aan aanvallers ter beschikking wordt gesteld.

Een voorbeeld van een ID-fout in Windows is de kwetsbaarheid van oktober 15, 2014. De fout werd gevonden in SSL 3.0 en werd opgelapt met de KB 309008 bijwerken.

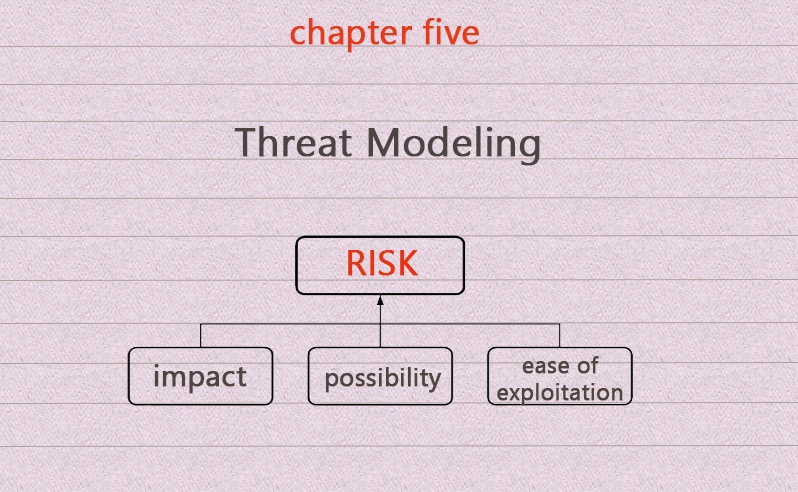

Threat Modeling tegen kwetsbaarheden

Volgens de Open Web Application Security Project, dreiging modellering is een manier om de blootstelling van de kwetsbaarheid in elke toepassing te voorkomen:

Threat modeling is een aanpak voor het analyseren van de veiligheid van een applicatie. Het is een gestructureerde aanpak waarmee u te identificeren, kwantificeren, en het adres van de veiligheidsrisico's in verband met een applicatie. Threat modeling is niet een benadering van de herziening van de code, maar wel een aanvulling op de security code review proces. De opname van bedreiging modelleren in de SDL (software development lifecycle) kan helpen om ervoor te zorgen dat applicaties worden ontwikkeld met ingebouwde beveiliging vanaf het allereerste begin.

Microsoft heeft een aantal tools die de SDL te vergemakkelijken en te voorkomen dat beveiligingslekken worden misbruikt ontwikkeld:

- Attack Surface Analyzer 1.0

- Microsoft Threat Modeling Tool 2016

- MiniFuzz basic bestand fuzzing gereedschap

- Reguliere expressie bestand fuzzing gereedschap

Voor meer informatie, bezoek officiële pagina van Microsoft.

Eén vraag blijft, hoewel…

Waarom heeft Windows hebben zo veel beveiligingslekken?

Er is een eenvoudige en heel duidelijk antwoord: Windows is waarschijnlijk de meest gebruikte besturingssysteem. Populair heeft zijn keerzijde. Zelfs de vermeende-to-be-onoverwinnelijk Mac is geworden vatbaar voor ransomware aanvallen.

Overall, Microsoft blijft software die veel beveiligingsfouten heeft vrijgeven, die niet zijn voorspeld door de ontwikkelaars. De KB patches zijn vol van beveiligingsoplossingen die de onvoorziene kwetsbaarheden te verhelpen (beschreven in dit artikel). Een voorbeeld van een slechte beveiliging praktijk van Windows XP autorun feature dat alles binnen het zou lopen autorun.ini bestand van externe schijven. Natuurlijk, nieuwere versies van Windows worden voortdurend verbeterd.

En laten we niet vergeten dat de aanvallen gebeuren omdat er te veel kwetsbare (niet regelmatig gepatched, niet meer ondersteund door MS, of erger, illegaal gekopieerde) versies van Windows in het wild. Dat, en het feit dat veel mensen, met inbegrip van werknemers in diverse bedrijfssectoren, weten weinig over preventie dreiging en het gebrek aan voldoende kennis in de huidige dreigingen.

Dus, in een notendop, maken gebruik van een krachtige anti-malware, een externe firewall, spamfilters, en houdt al je software up-to-date te allen tijde. En bid u niet over een slachtoffer van misbruik van kwetsbaarheden worden.