セキュリティを念頭に置いて設計された多くの専門的なLinuxディストリビューションがあります. 事実上すべての使用に対応するユニバーサルディストリビューションがありますが、多くの管理者, 関係する市民と侵入テスターは通常、特定のものを選択します. この記事では、 2019 将来の配布とユーザーがそれらをインストールする必要がある理由について.

のセキュリティとプライバシーのLinuxディストリビューション 2019 - 概要

セキュリティディストリビューションは、コンピュータユーザーが選択できるLinuxオペレーティングシステムの主なタイプの1つです。. また、UbuntuやOpenSuSeなどの汎用エディションは、プライベートブラウジングに簡単に使用できます。, 侵入テストまたは侵入テストの実施, これらの目的で作成されたリリースには、明確な利点があります. 彼らが来る 必要なすべてのソフトウェアで事前構成済み, 場合によっては、最適化された構成がすぐに利用できます.

セキュリティ関連の配布で重要なのは、通常のエンドユーザーの肥大化がなく、関連するユースケースに焦点を当てている可能性があることです。たとえば、プライバシー中心のオペレーティングシステムには、IPアドレスを送信するP2Pクライアントとサービスが含まれていません。データを共有する目的でマシンのポートを開く.

に対応するLinuxディストリビューション 侵入テスト また 法医学調査 メモリから実行したときにローカルハードディスクドライブを改ざんしない特別な規定を含めることができます. これは、ハードディスクの内容を変更せずに維持できるため、非常に重要です。. ユーザーがディスクへの書き込みを許可した後でのみ、そのようなアクションを実行できます。. このメカニズムは、プライバシー保護システムでも見られます, ユーザーを追跡できるWebサイトやサービスに最小限の情報を送信するために、メモリから実行され、特別なWebブラウザ構成設定があります。.

のために作られたLinuxディストリビューション 侵入テスト 多くの場合、カーネルコードに特定のハードウェアの最適化が含まれているため、ワイヤレスカードのパフォーマンスが向上します。. 一部の手順はセキュリティスキャンによって取得された統計情報とメトリックに依存しているため、これは非常に重要です。.

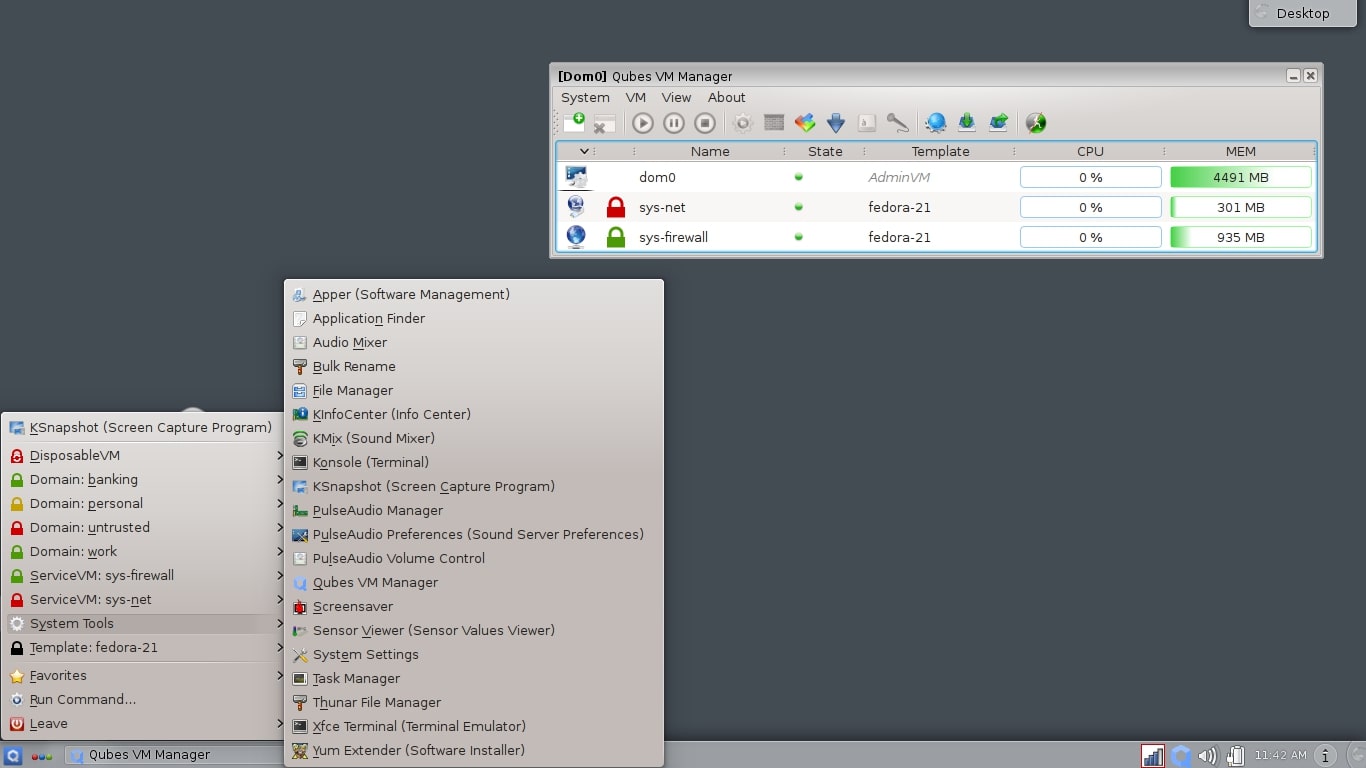

Qubes OS — 区画化によるセキュリティが人気の選択肢

Qubes OSは、特定のサービスを実行するために相互に分離する必要がある場合に、セキュリティの専門家に人気のある選択肢です。. これは、仮想化への明確なアプローチを実装することによって行われます。 区画化によるセキュリティ. 実際には、すべてのサービスまたはアプリケーションは、と呼ばれる個別の分離されたコンポーネントで実行されます。 キューブ (したがって、名前 Qubes OS). 定義上、これは感染したブラウザを防ぐことができます, ファイルウイルスやその他のマルウェアがシステムの他の部分にアクセスしたり変更したりすること.

エンドユーザーは、色付きのウィンドウブラウザーを設定することで、分離された各アプリケーションを区別できます。これは、個々のソフトウェアを視覚的に識別する簡単な方法です。. 実際には、ウイルスの発生が発生した場合でも、それぞれのカラーコンテナに限定されます.

それについて重要なのは、個々のqubeが使い捨てであるということです。ハードドライブの内容とメモリから簡単に停止して削除できるため、さまざまなアプリケーションやサービスを実行できるクリーンなホストになります。. コンテナは、ソフトウェアとハードウェアの両方を分離できます. その結果、一般的な攻撃ベクトルがオペレーティングシステムの別個の領域に含まれ、より広範な感染を防ぎます。.

Qubes OSオペレーティングの便利な機能は、次の機能です。 PDFドキュメントをサニタイズする およびオプション Whonixの追加 これにより、TOR匿名ネットワークに簡単にアクセスできます.

Qubesはさまざまな目的に使用できるため、セキュリティやプライバシーを重視するユーザーだけでなく、最も人気のあるLinuxディストリビューションの1つにランクされています。, 他の場合も同様です.

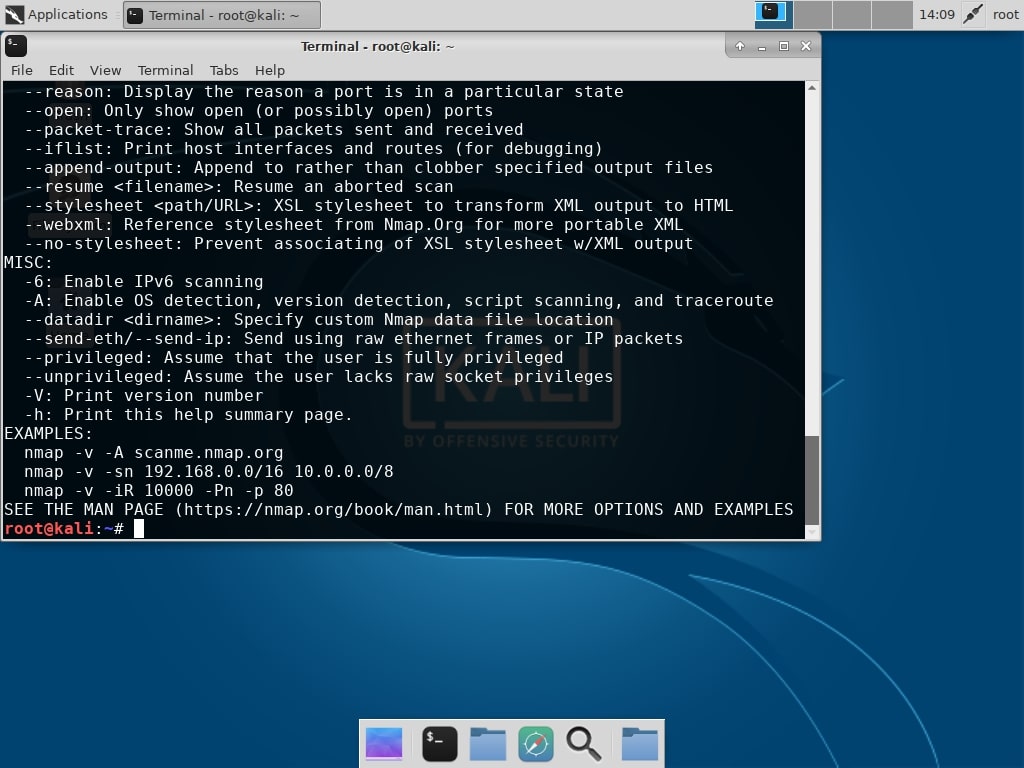

Kali Linux —侵入テストの業界標準

ペネトレーションテストに関する場合、最も一般的にリストされているディストリビューションの1つはKaliLinuxです。. 何年にもわたって、ハッカーとセキュリティの専門家の両方から、アマチュアと専門家の両方から信頼されていることが判明しました。. これは、インターネット上の侵入テストのチュートリアルとセキュリティガイドのほとんどが、専門コースで実証されており、この特定の分布を示しているという事実から明らかです。. ディストリビューションはこれらのユースケース向けに最適化されているだけでなく、他のプロジェクトとは一線を画す独自の機能も備えています。.

ISOファイルは、レシピとツールを使用して完全にカスタマイズできます, これは、特定の環境やタスク用にKaliを設計できるチームや企業にとって特に便利です。. 良い例は、自己インストール型のOSを起動するように設定された、いわゆる「ISO of doom」です。, リバースVPN自動接続, カーリーのネットワークブリッジング画像. ほとんどの場合、ユーザーはライブディスクイメージの1つを使用して起動します—永続的な実行オプションが利用可能です, フルディスク暗号化と同様に. そのため、画像には複数の店舗プロファイルを含めることができます.

A “核オプション” アクセス可能なハードドライブで見つかったすべてのデータを安全に削除するライブディスクイメージで利用可能です. これにより、ワイプ機能はコンテンツを完全にゼロにする強力なアルゴリズムを使用するため、それらを回復できなくなります。.

Kali Linuxディストリビューションのリポジトリには、ツールセットのコレクションを引き出すメタパッケージが含まれています。 (アプリケーションとサービス) 特定のキャンペーンを調整したり、特定のタスクを実行したりするのに役立ちます. また、高度なアクセシビリティ機能を実装する数少ないディストリビューションの1つであり、音声フィードバックと点字ハードウェアの両方がサポートされています。.

ディストリビューションには、以下を含むプラットフォームおよびデバイス用のいくつかのスペシャリストバージョンが含まれています:

- 無人PXEインストール — Kali Linuxイメージは、PXEブートオプションを使用して内部ネットワーク経由でデプロイできます. これは、元の画像と、ユーザーが作成できるカスタマイズされたバージョンの両方で可能です。.

- RaspberryPiとARMデバイス — Kali Linux開発者は、Raspberry Piなどのボードコンピューター用のイメージを提供し、さまざまな環境で使用できるようにします, IoTデバイスや低電力コンピューターを含む.

- Kali Linux NetHunter —これはASOPおよびNexusラインの電話用の特別なROMオーバーレイです.

- Android上のKaliLinux —と呼ばれるスペシャリストアプリ Linux Deploy KaliLinuxをAndroidシステムのchroot環境にインストールできるようにします.

- クラウドパッケージ — KaliLinuxがAmazonEC2イメージをリリースしたため、ディストリビューションをクラウド環境にデプロイできます.

これらの議論はすべて、コンピューターやネットワークで侵入テストを実施する場合、通常はKaliLinuxが推奨されるディストリビューションであることを証明しています。. 両方のハッカーに採用されています, セキュリティスペシャリストであり、専門家の教育やトレーニングの例としても使用されます.

関連している: Kali Linux –これは始める前に知っておくべきことです

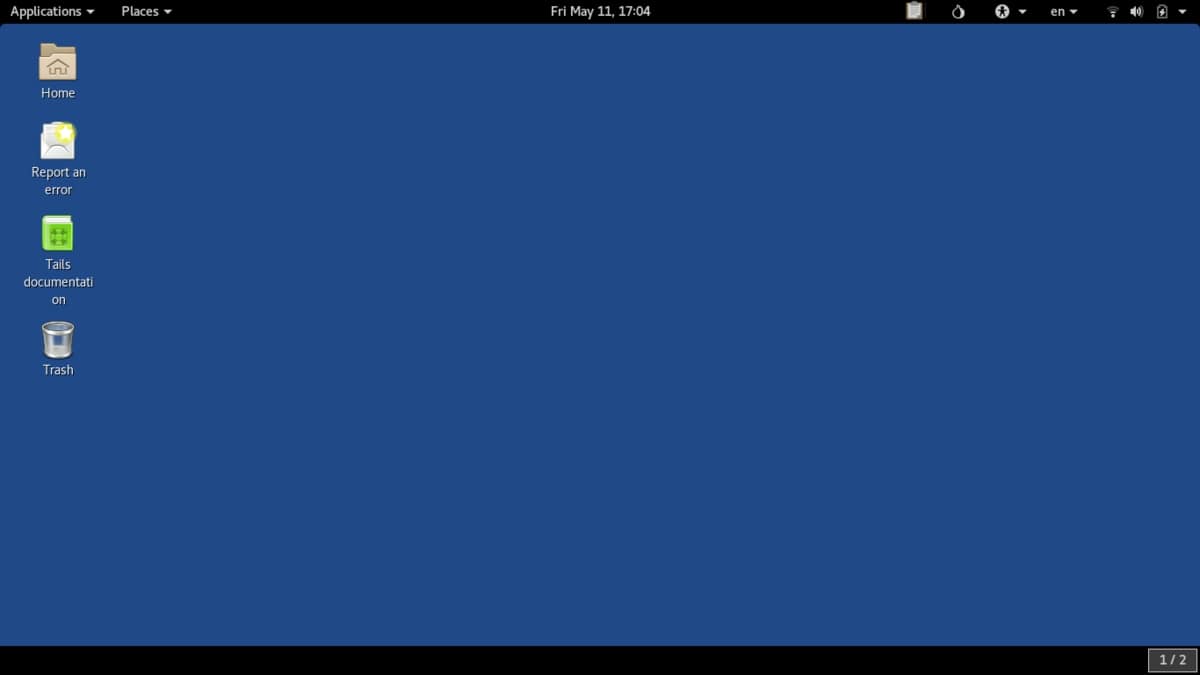

Tails Linux — 誰でも匿名でブラウジング

Tails Linuxディストリビューションは、両方を維持することを目的としたスペシャリストリリースです。 プライバシー と 匿名 ブラウジングするとき. 世界的な匿名のTORネットワークに接続することで検閲を回避するための主要なツールの1つとして最も広く知られています. 確立された接続は、地球全体のサーバーとエンドポイントを介してトンネリングされます, アクセスされたサイトには、誰が正確にアクセスしているかを知る方法がありません。.

それが機能する方法は、ライブCDメディアから実行され、ハードドライブの内容に痕跡を残さないことです。, すべてのプログラムはメモリから実行されます. 電子メール通信とインスタントメッセージングプロトコルは、バンドルで利用可能な最先端の暗号化ツールを使用して保護されています.

ユーザーは、ディストリビューションをそのまま使用することを選択できます デフォルトでTor匿名ネットワークに接続するように事前設定されています. セキュリティルールは、セキュリティ上の理由でTORを介してルーティングされないインターネットサイトへのすべての直接接続をブロックします. 一部の国では州およびインターネットサービスプロバイダーによって管理されているインターネット検閲のほとんどをバイパスするため、ジャーナリストや内部告発者にとって特に便利です。. 匿名ネットワークを使用すると、サイトの訪問者は自分の場所を隠し、他の方法ではアクセスできない可能性のあるインターネットサイトやサービスにアクセスできます。. もう1つの利点は、接続の確立方法により、TORネットワークが特定の種類のサイバー攻撃から実際に保護できることです。.

Tails Linuxディストリビューションは、痕跡を残さないように構成されています —スワップパーティションが識別された場合でも、フォレンジックの専門家がディストリビューションが何に使用されたかを判断できないようにするために、データは書き込まれません。. オペレーティングシステムが停止するとすぐに自動的に消去されるコンピュータのRAMからのみ実行されます.

Parrot Linux — セキュリティを考慮したディストリビューション

Parrot Linuxは、ポータブルになるように設計されたDebianベースのディストリビューションです。 “ラボ” セキュリティスペシャリストとフォレンジックエキスパートの両方. これはDebianのテストブランチに基づいており、最新のパッケージが定期的にリリースされ、必要なすべてのツールに適切な機能を提供し、安定した操作を提供します。. このシステムの特徴は、 これは、カスタムセキュリティプロファイルとともに2つのソリューションを備えたサンドボックスです。. これは、システムがハッカーによって侵害された場合でも、ユーザーアプリケーションとデータが保護されることを意味します.

ペネトレーションテスターは、簡単なルートアクセスと関連するセキュリティ構成で事前構成された一般的に使用されるすべてのツールを統合し、作業をすぐに開始できるため、ParrotLinuxのメリットも享受できます。. ParrotLinuxにはいくつかの異なる機能があります:

- Debianテストベースのリリース —これは、に基づいている数少ないスペシャリストディストリビューションの1つです。 “テスト” Debianのブランチ. プロジェクト自体で説明されているように、これは進行中の開発状態です。 次の安定したリリース. これは、Parrotのリポジトリに含まれるパッケージが、にあるパッケージよりも新しいことを意味します。 “安定” 重大なバグなしで実行できます.

- 自動マウント機能はデフォルトで無効になっています —高度なフォレンジックツールがハードディスクの内容を改ざんすることはありません。そのため、パーティションまたはデバイスの自動マウントは適切な手順とは見なされません。.

- サンドボックス環境 —ディストリビューションは、以下の使用を組み合わせることにより、2つの異なるサンドボックスシステムを実装しました。 ファイアジェイル と AppArmor カスタムセキュリティルールと一緒に.

- デフォルトで無効になっているネットワークサービス —これは、メモリフットプリントを低く維持し、特定のネットワークでの不要なネットワークの露出を回避するために行われます。. ポートを開く必要があるサービスは、手動で開始する必要があります.

- リマインダーを更新する —ディストリビューションが特定のシステムにインストールされると、カスタム更新リマインダーサービスがアクティブになり、ユーザーは定期的にシステムとパッケージの更新を確認するように求められます。.

Parrot Linuxは、アマチュアユーザーとプロユーザーの両方に提供されるため、強くお勧めします セキュリティとプライバシーに関連するあらゆる種類のタスクを実行するための安定したプラットフォーム. 配布は、以下を含む幅広いユーザーに対応します: セキュリティの専門家, デジタルフォレンジックの専門家, 工学とITの学生, 研究者, ジャーナリスト, 活動家, ハッカーや警察官になりたい.

関連している: The 10 Linuxのセキュリティを向上させるための最良の方法

BlackArch Linux — 多目的侵入テストオプション

BlackArch Linuxは、侵入テストを念頭に置いて設計されたArchLinuxの有名な派生物の1つです。. それは、以下を含むカスタムの低リソース最適化環境を起動します 2000 事実上あらゆる状況やタスクのためにセキュリティ専門家が使用するツール. 面白いのは 非公式のユーザーリポジトリとして利用可能です. 事実上、これは、Arch Linuxユーザーが、ディストリビューションのサイトで入手可能なガイドを使用して必要なパッケージをダウンロードすることにより、既存のインストールをBlackArchに簡単に変換できることを意味します。.

BlackArch Linuxディスクイメージは64ビットであるため、開発者は最新のすべてのコンピューター用に最適化されたパッケージを構築できます。. 便利なことに、すべての一般的な仮想マシンホストと互換性のあるイメージも作成されています. オペレーティングシステムを展開する標準的な方法は、ライブCDをダウンロードして実行し、そこからセットアップ手順を開始することです。.

関連するWebサイトには、現在のリリースにバンドルされているすべてのツールと簡単な説明が記載されています。, バージョン番号とそれがグループ化されているカテゴリ. これは、必要なパッケージがディストリビューションで利用可能かどうかを確認したいユーザーにとって便利です。.

BlackArch Linuxユーザーは、最も広く使用されているプラットフォームにまたがる歓迎コミュニティを作成することもできました。: GitHub, ツイッター, Youtube, IRC, Discordとプロジェクトのブログ.

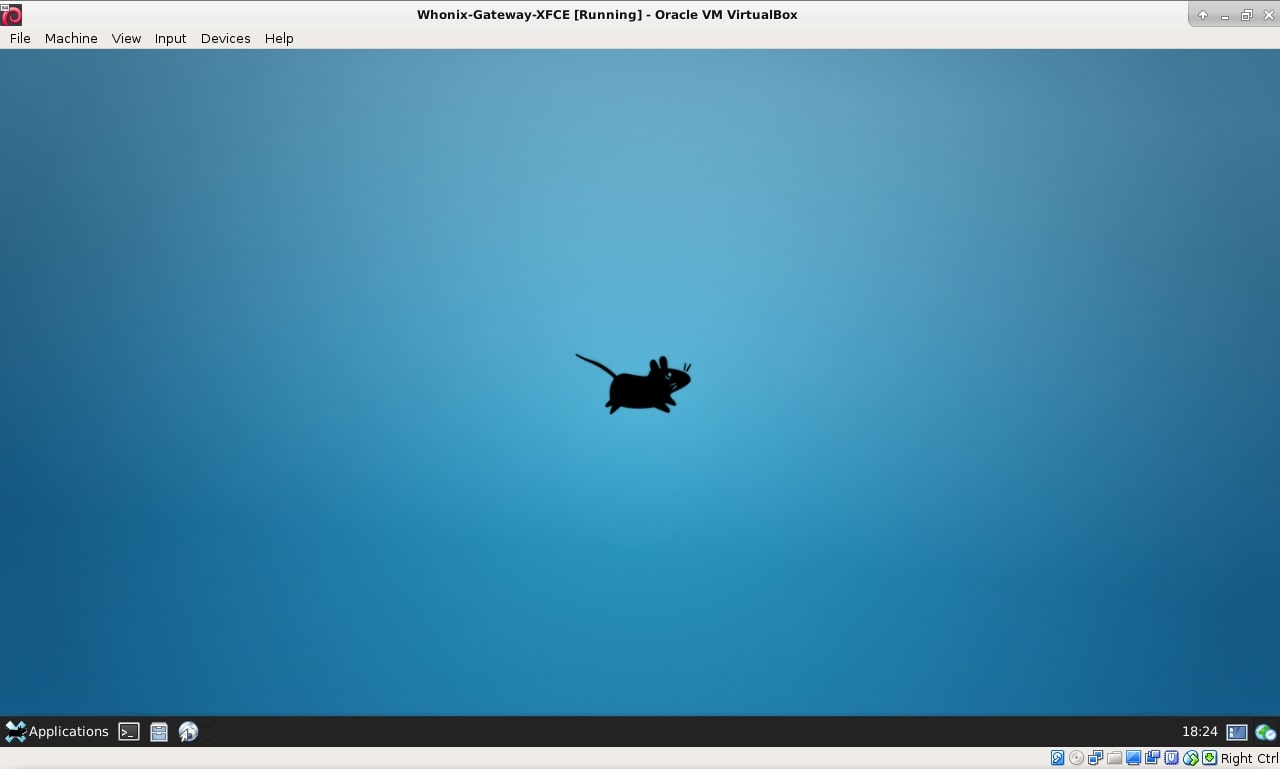

Whonix Linux — 匿名でのサーフィンに

Whonix Linuxは、ユーザーがTOR匿名ネットワークを使用してインターネットをサーフィンできる安全な環境を提供することにより、TailsLinuxの人気のある代替手段です。. 安全な接続は、インターネットユーザーのプライバシーを保証するだけではありません, 中間者攻撃などの特定の種類のサイバー攻撃からの保護も提供します. オペレーティングシステムはDebianと デスクトップ環境は複数の仮想マシンから実行されます. これにより、マルウェアやIPアドレスの漏洩からユーザーを保護するために、いくつかの保護層が追加されます。. この機能は、特定のランサムウェア(検出された仮想マシンホストのブラックリストを含むランサムウェア)の実行も停止します. これらの高度なマルウェアの脅威は、そのようなエンジンが検出されると自動的に実行を停止します.

ユーザーがパッケージをインストールする必要がないように、すべての一般的なインターネットツールがライブディスクイメージにプリインストールされます. 開発者によると、これはVM内で実行され、TOR匿名ネットワーククライアントとペアになるようにカスタム設計された唯一のオペレーティングシステムです。. これにより、DNSリーク、さらにはシステムをルートに感染させたマルウェアを引き起こすことは事実上不可能になります。 (管理) 特権は真のIPアドレスを検出できません.

仮想マシンベースのエンジンは ネットワークとハードウェアの両方の分離. さらに重要なのは、スナップショット機能が利用できることです, ユーザーは簡単に以前に保存した状態に戻すことができます. ユーザーが複数のOSクローンを使用できるようにすることで、マルチレベルのセキュリティが確保されます, 使い捨て仮想マシンなど.

ライブディスクイメージは非永続状態で実行できます。つまり、オペレーティングシステムの実行が停止するとすぐに、すべてのメモリの内容が消去されます。. さらに、OSの電源がオフになっていると、重要な情報の残りすべてを取得できなくなります。.

CAINE Linux — 信頼できるフォレンジックソリューション

CAINEディストリビューションは コンピューター支援調査環境 最も有名なデジタルフォレンジックプロジェクトの1つです. これは、スクリプトとグラフィカルなイメージチェンジでカスタマイズされた標準のディストリビューションではありません, 代わりに、 完全なフォレンジック環境 この一連の作業で使用されるすべての必要なアプリケーションとモジュールを統合します. 設計目標によると、CAINEが支持することを目指すべき3つの主要な目標があります:

- デジタル調査の4つのフェーズでデジタル調査員をサポートする相互運用可能な環境

- 使いやすいグラフィカルユーザーインターフェイス

- ユーザーフレンドリーなツール

確立されたエンゲージメントのルーチンに従う ディストリビューションは、ハードディスクドライブとリムーバブルデバイスへの書き込み権限をブロックします. これは、ファイルに損傷を与えず、環境を保護するために行われます。. 書き込み手順を実行できるようにするには、ユーザーはディスク上で利用可能なグラフィカルツールを使用して選択したデバイスのブロックを解除する必要があります.

ディストリビューションには、ファイルとデータの構造を調べることができるスクリプトが含まれています, 以下を含む主要な内容のそのような分析として:

- データベース

- インターネットの歴史とウェブブラウザのデータ

- Windowsレジストリ

- 削除されたファイル

- 画像およびビデオファイルからのEXIFデータ

環境には、管理機能と証拠出力へのアクセスを簡素化するライブプレビューオプションが含まれています. CAINEへの明確な追加は、オペレーティングシステム環境の分析に使用されるソフトウェアの完全な配列を特徴とする組み込みのWindows IR/Liveフォレンジックツールです。.

関連している: で最高のLinuxサーバーディストリビューション 2017

結論

このリストから選択されたLinuxディストリビューションは何でも, これらはアマチュアとプロの両方が使用するトップピックであるため、ユーザーに役立ちます. それらは献身的な開発者のチームによって作られ、ユーザーのコミュニティを確立したという単純な事実は、これらのプロジェクトがセキュリティとプライバシー保護において重要な役割を果たし続けることを示しています.

個々のユーザーのニーズに応じて、このガイドはあらゆる種類のツールとサービスを構築するための優れた基盤を提供します. これらの既製のディストリビューションの1つを使用する利点は、特定のユースケースに合わせてカスタマイズされていることです。. ガイド, コースとチュートリアルは通常、侵入テストを実行するときに1つのディストリビューションに焦点を当てるのに対し、一般的に使用されるディストリビューションに焦点を当てます。.

続けます 2019 さらに憂慮すべきセキュリティの弱点と絶え間ないプライバシーリークがあり、これらのタイプのLinuxディストリビューションへの関心がますます高まっています。. それらを実行するだけでは、ユーザーが危険から保護されることを保証するものではないことに注意することが重要です。セキュリティスタッフとガイドラインのアドバイスに従って、セキュリティのベストプラクティスを守る必要があります。.