新しいAndroidマイナーマルウェアが発見されました– ADB.Miner. マイナーはワーム可能であり、脆弱なデバイスを見つけるために広範囲のIPアドレスをスキャンするように設計されています. 鉱夫はNetlabセキュリティ会社の研究者によって発見されました.

関連記事: Androidマイナーウイルス (コインマイナー) –あなたの携帯電話からそれを削除する方法

ADB.Miner –詳細

どうやら, マイナーは、悪名高いIoTMiraiボットネットで使用されているスキャンコードを再利用するAndroid用の最初のワームです。. 研究者はキャプチャすることができました 9 マルウェアのサンプル, それらのコア機能はワームの伝播とマイニングであると結論付けています:

– ワーム感染: 感染したデバイスはTCPでポートスキャンを開始します 5555 adbインターフェース, としようとします – 実行する 自分自身をコピーするADBコマンド 新たに感染したマシンに.

– XMRマイニング: 感染後にXMRトークンを掘ります.

すなわち, ワームは、Miraiのsynスキャンモジュールのコードを使用して、マルウェア全体の効率を高めます。. 興味深いのは、ワームがコマンドおよび制御サーバーを使用せず、単一のウォレットアドレスを介して暗号通貨の収入を直接取得することです, 研究者 いう.

伝搬

ADB.Minerは、スマートフォンやスマートTVからTVセットトップボックスに至るまで、さまざまなタイプのAndroidデバイスをスキャンするように設計されています. 唯一の仕様は、これらのデバイスは、ポートを使用して公的にアクセス可能なADBデバッグインターフェイスを備えている必要があるということです。 5555 走る. 見つけたら, ワームは、Monero暗号通貨をマイニングしようとするマルウェアのマイニングモジュールに感染します.

ワームの繁殖は、droidbotと呼ばれる機能を介して実装されます. ワームがポートを備えたデバイスを検出すると 5555 adbが有効, ローカルから被害者にすべてのサンプルを移植します, adb connect / adb push/adbシェルなどの特定のコマンドを使用する.

すでに述べたように, ADB.Minerは、Miraiのスキャンモジュールのソースコードを使用します:

– Mirai SYNスキャンモジュールは、ポートを加速するためにこのモジュール内にあります 5555 スキャン. 次の図は、ターゲットポートを使用してランダムIPを構築するコードを示しています。 5555.

– コード構造もMiraiに似ています.

– このモジュールには、Mirai文字列テーブルも含まれています, Miraiのデフォルトキー0xdeadbeefによって暗号化された弱いパスワードです. でも, これらの弱いパスワードは、このワームでは使用されません.

加えて, ADB.Minerは、Moneroをマイニングするだけでなく、インターネット上でより脆弱なデバイスをスキャンすることで自身を繁殖させようとします. 不運にも, この操作で使用される脆弱性の種類はまだわかっていません. 研究者が信じているのは、攻撃者が特定のベンダーを標的にするために1つの欠陥を利用していないということです。. 実際のところ, 研究者は、この攻撃を受けやすい多くのメーカーのデバイスを発見しました.

ここのところ, 研究者は検出しました 7,400 Moneroマイニングコードを使用する一意のIPアドレス. ほとんどの犠牲者は中国と韓国にいます.

感染を避けるために, Androidユーザーは、デバイスにセキュリティソリューションを実装し、ダウンロードするアプリに特に注意する必要があります, からでも プレイストア.

マルウェアを削除する前の準備.

実際の除去プロセスを開始する前に, 次の準備手順を実行することをお勧めします.

- ウイルス感染がどれほど悪いかがわかるまで、電話の電源を切ります.

- これらのステップを別のステップで開きます, 安全なデバイス.

- 必ずSIMカードを取り出してください, まれにウイルスがウイルスを破壊する可能性があるため.

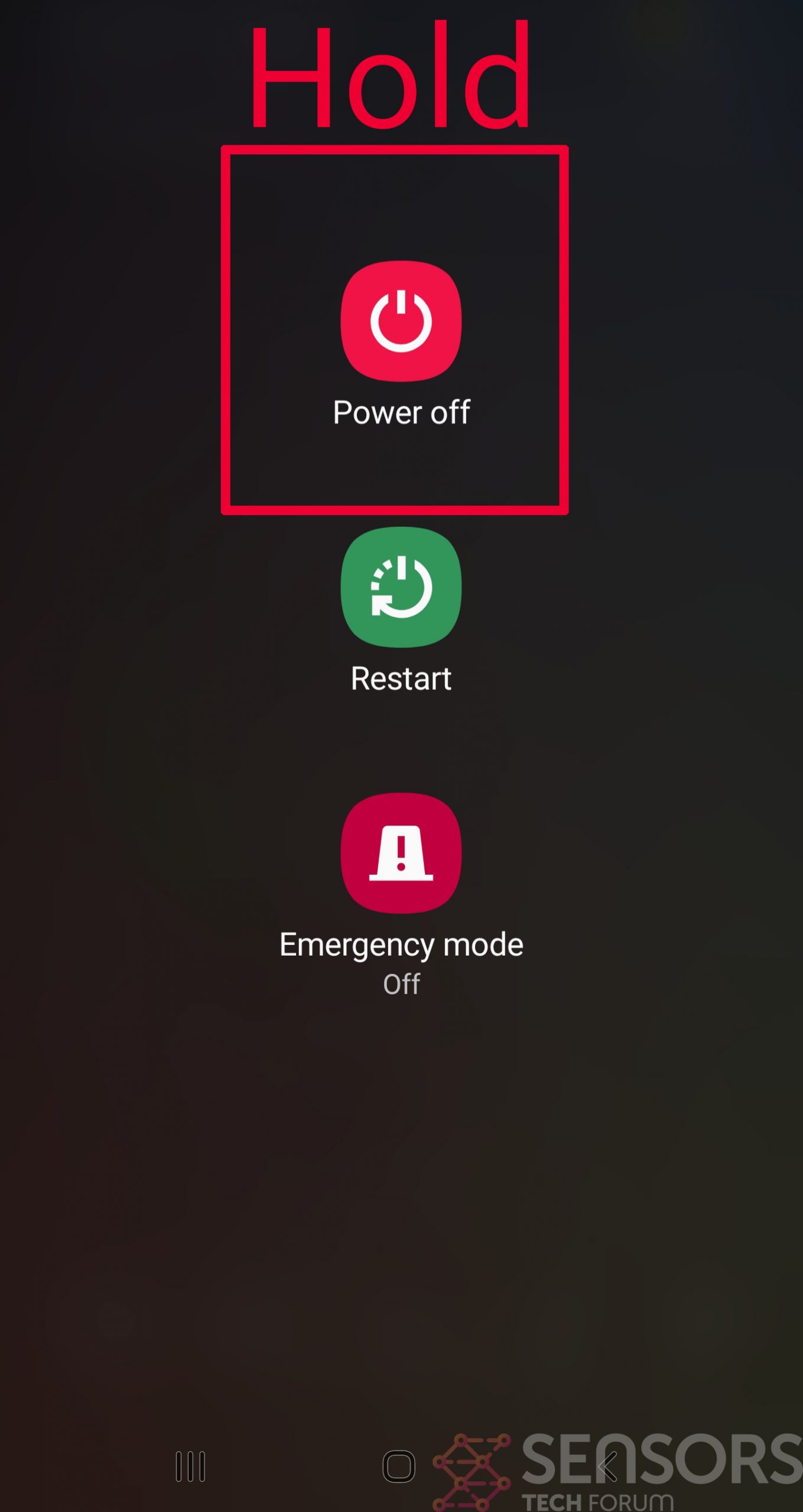

ステップ 1: しばらくの間勝つためにあなたの電話をシャットダウンしてください

電話のシャットダウンは、電源ボタンを押したままにして、シャットダウンを選択することで実行できます.

ウイルスがあなたにこれをさせない場合, バッテリーを外してみることもできます.

バッテリーが取り外せない場合, あなたがまだそれを制御しているなら、あなたはそれをできるだけ速く排出することを試みることができます.

ノート: これにより、状況がどれほど悪いかを確認し、SIM カードを安全に取り出すことができるようになります。, 消去される数字なし. ウイルスがコンピュータにある場合, そこにSIMカードを保持することは特に危険です.

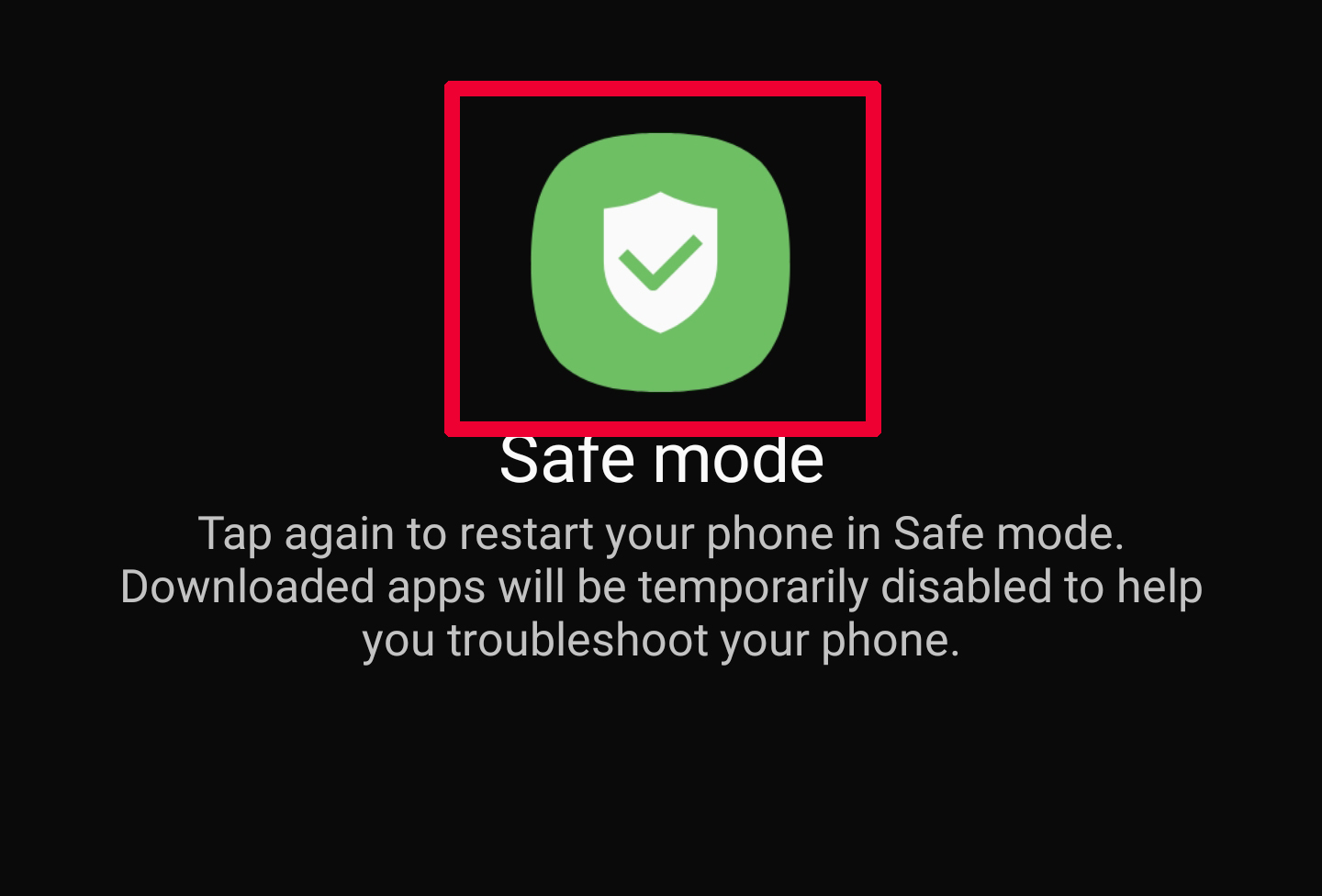

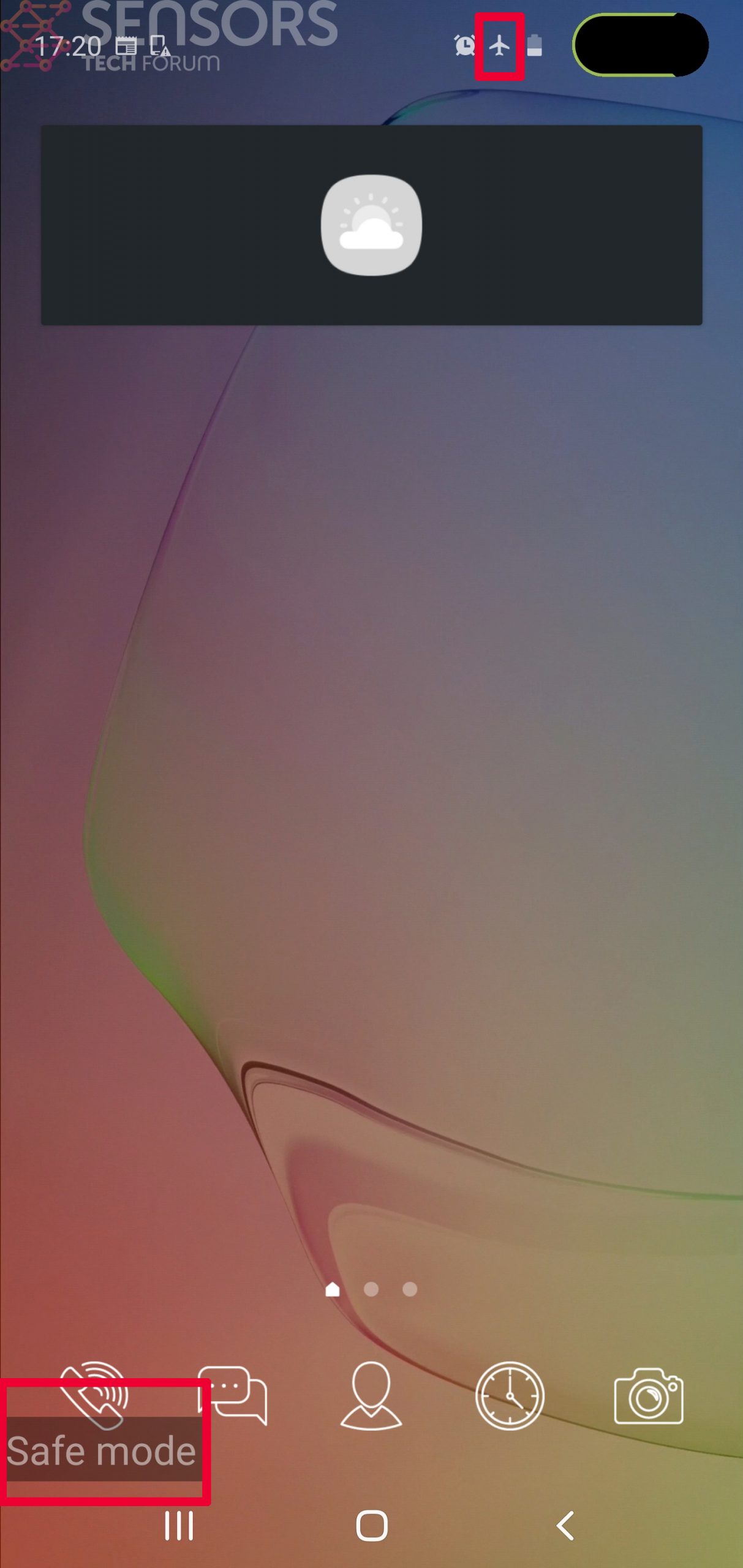

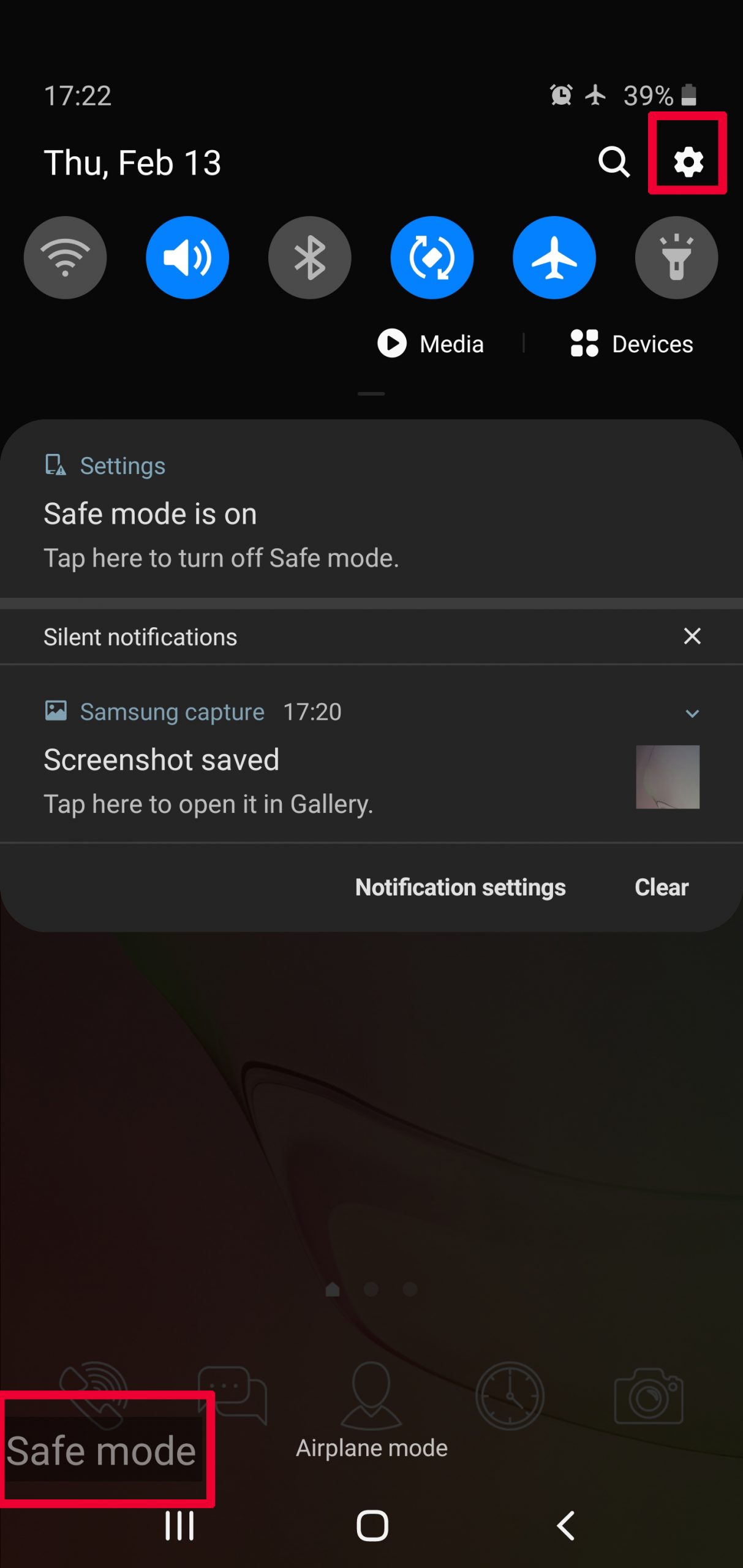

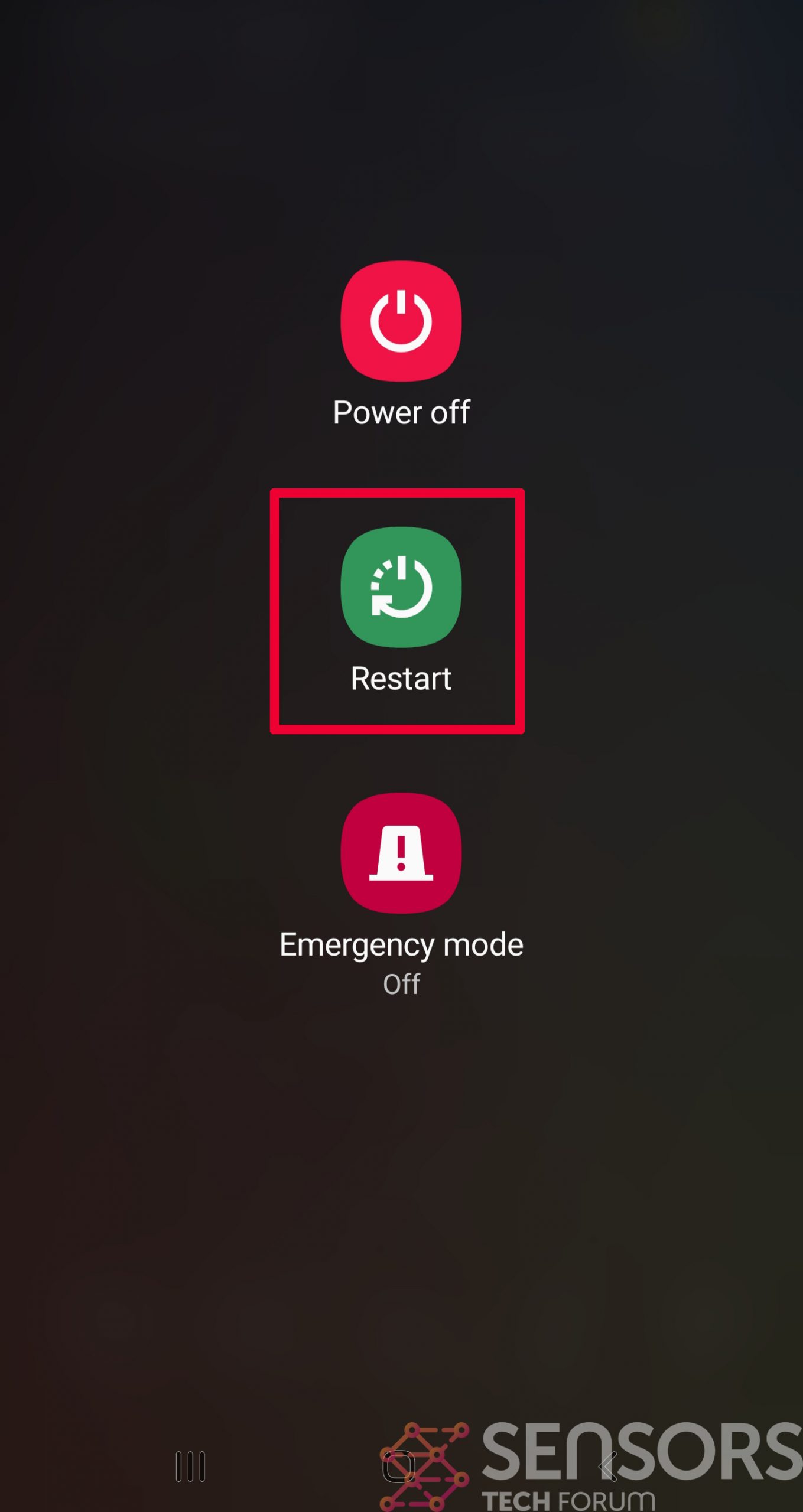

ステップ 2: Androidデバイスのセーフモードをオンにします.

ほとんどのAndroidデバイスの場合, セーフモードへの切り替えも同じです. これらのミニステップに従うことによってそれは行われます:

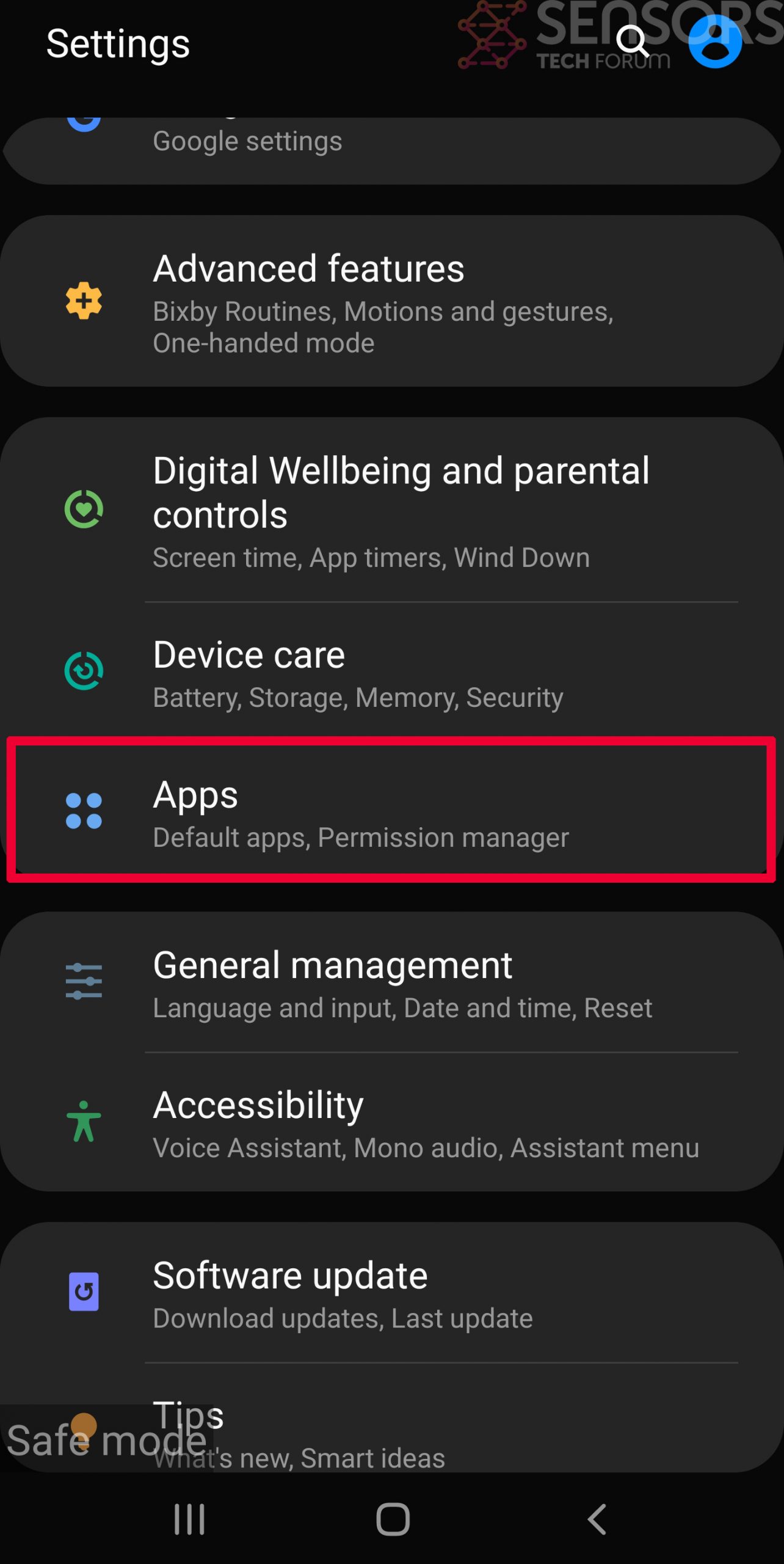

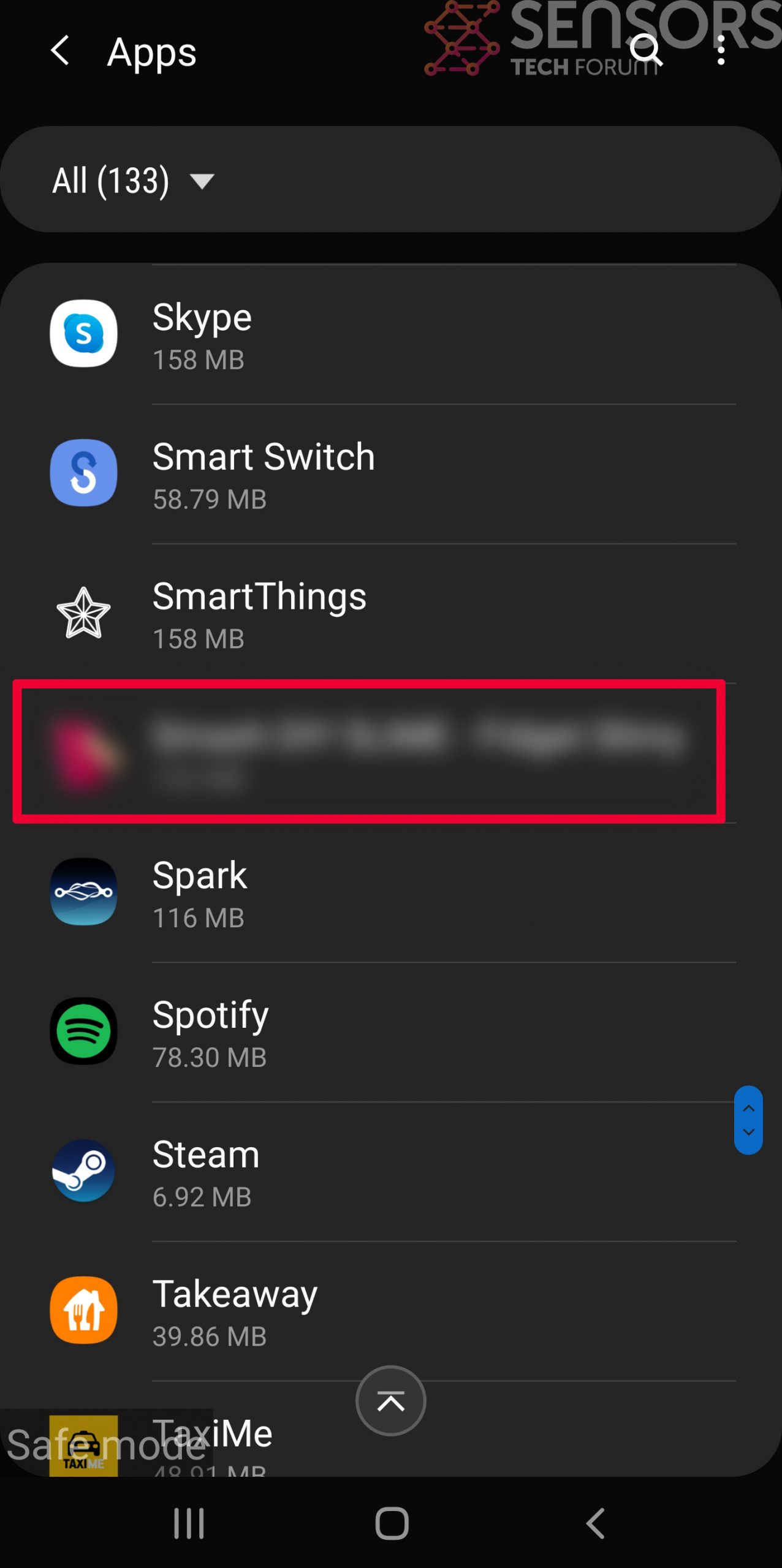

ステップ 3: あなたの信じているものがウイルスであるというアプリを排除する

通常、Androidウイルスはアプリケーションの形でマスクされます. アプリを排除するには, これらのミニステップに従ってください:

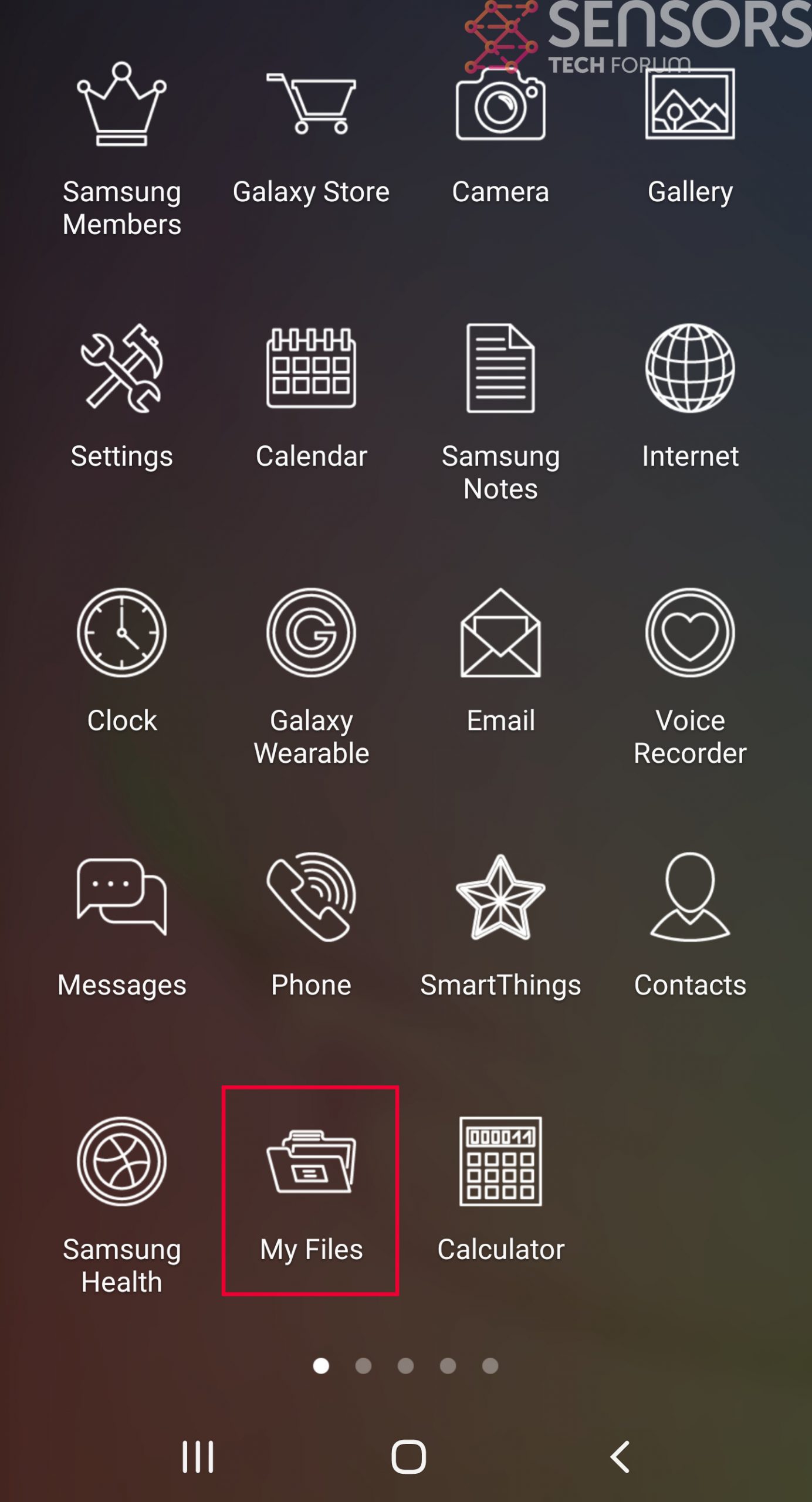

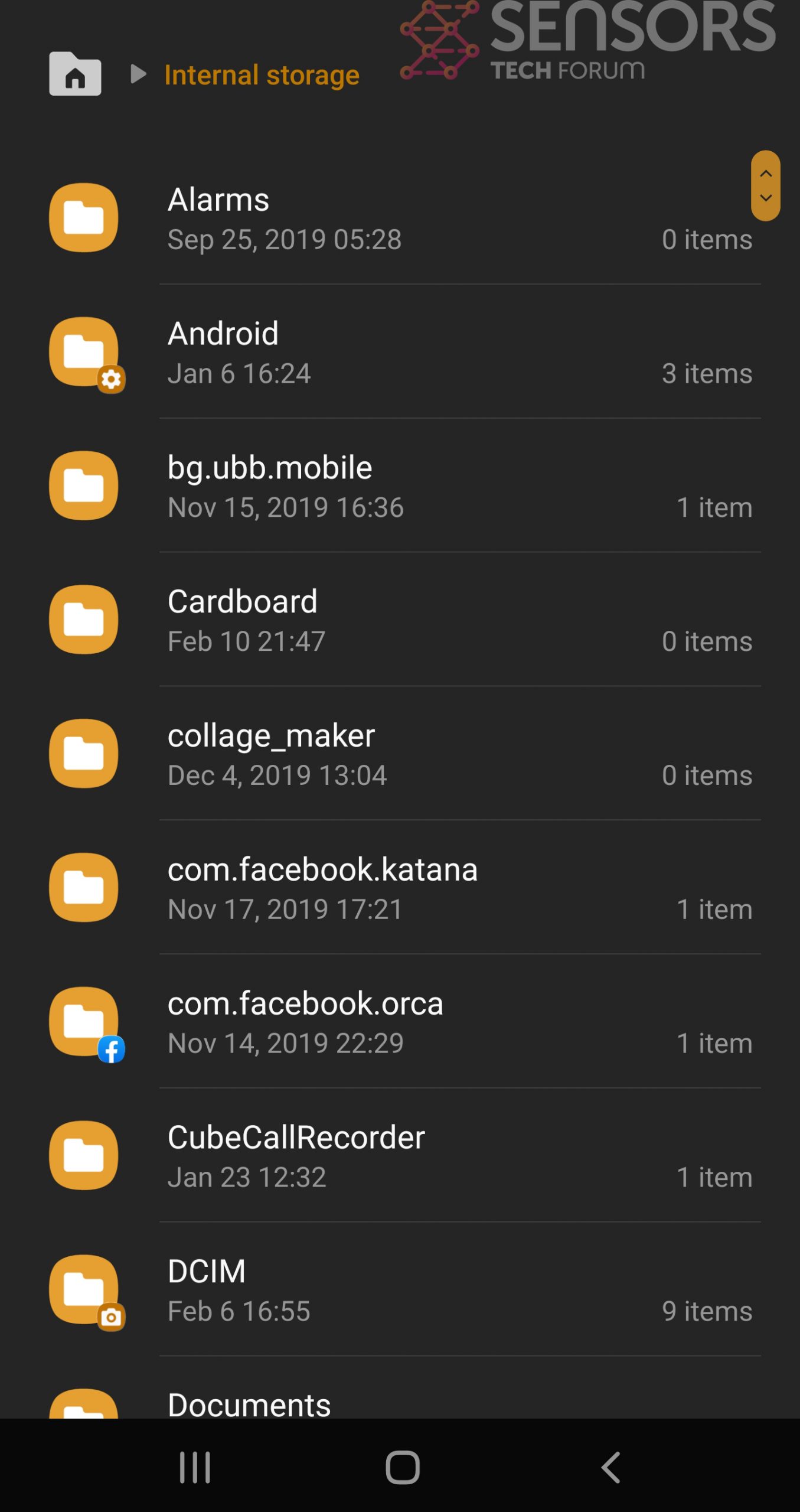

ステップ 4: あなたのAndroid携帯電話で隠されたウイルスファイルを見つけてそれらを削除します

ウイルスを見つけて、ウイルスファイルを長押しして削除するだけです.