Un nuevo malware minero de Android ha sido descubierto - ADB.Miner. El minero es wormable y está diseñado para explorar una amplia gama de direcciones IP para localizar dispositivos vulnerables. El minero fue descubierto por los investigadores de la empresa de seguridad Netlab.

ADB.Miner - Una mirada más cercana

Al parecer,, el minero es el primer gusano para Android que reutiliza el código de exploración utilizado en el infame botnet IO Mirai. Los investigadores fueron capaces de capturar 9 muestras del malware, llegando a la conclusión de que sus funciones básicas son la propagación de gusanos y la minería:

– Infección Worm: dispositivo infectado iniciará escaneo de puertos en TCP 5555 interfaz de ADB, y el intento de – ejecutar BAD comando para copiar en sí a las máquinas recién infectadas.

– XMR Minería: Se excavará fichas XMR después de la infección.

Más específicamente, el gusano utiliza el código del módulo de escaneo SYN de Mirai lo que añade más eficiencia a los programas maliciosos en su conjunto. Lo que es interesante es que el gusano no emplea un servidor de comando y control y obtiene directamente el ingreso criptomoneda través de una única dirección de la cartera, investigadores decir.

Propagación

ADB.Miner está diseñado para escanear de varios tipos de dispositivos Android que van desde teléfonos inteligentes y televisores inteligentes de decodificadores de TV. La única especificación es que estos dispositivos deben ser accesibles al público con interfaz de depuración mediante el puerto ADB 5555 correr. Una vez localizado, el gusano los infecta con el módulo de la minería del malware que busca explotar Monero criptomoneda.

la propagación del gusano se implementa a través de una característica conocida como droidbot. Una vez que el gusano descubre dispositivos con el puerto 5555 ADB habilitado, se implantará todas las muestras de local a la víctima, usando comandos específicos como el adb conectar / push adb / adb shell.

Como ya se ha mencionado, ADB.Miner utiliza el código fuente del módulo de exploración de Mirai:

– Mirai módulo de escaneo SYN se encuentra dentro de este módulo para acelerar el puerto 5555 escanear. En la siguiente figura pone de relieve el código que construye una IP aleatoria con un puerto de destino 5555.

– La estructura de código es también similar a Mirai.

– Este módulo también contiene tablas de cadenas Mirai, los cuales son contraseñas débiles cifrados por 0xLOQUESEA clave predeterminada de Mirai. Sin embargo, estas contraseñas débiles no se utilizan en este gusano.

Adicionalmente, ADB.Miner no sólo busca explotar Monero sino también propagarse mediante el escaneo de los dispositivos más vulnerables en Internet. Desafortunadamente, el tipo de vulnerabilidad usado en esta operación no se sabe todavía. Lo que los investigadores creen que es que los atacantes no están aprovechando un solo defecto para dirigirse a un proveedor específico. Como una cuestión de hecho, los investigadores encontraron dispositivos de varios fabricantes que eran propensos a este ataque.

Hasta aquí, los investigadores detectaron 7,400 direcciones IP únicas que utilizan el código de minería Monero. La mayoría de las víctimas se encuentran en China y Corea del Sur.

Para evitar la infección, Los usuarios de Android deben implementar una solución de seguridad en sus dispositivos y ser más vigilantes con qué aplicaciones se descargan, aún desde Tienda de juegos.

Preparación antes de la eliminación de malware.

Antes de iniciar el proceso de eliminación real, se recomienda que usted hace los siguientes pasos de preparación.

- Apague el teléfono hasta que sepa cómo malo es la infección por el virus.

- Abrir estos pasos en otra, dispositivo seguro.

- Asegúrese de sacar la tarjeta SIM, ya que el virus podría hacerlo corruptos en algunos casos raros.

Paso 1: Apagar el teléfono para ganar algo de tiempo

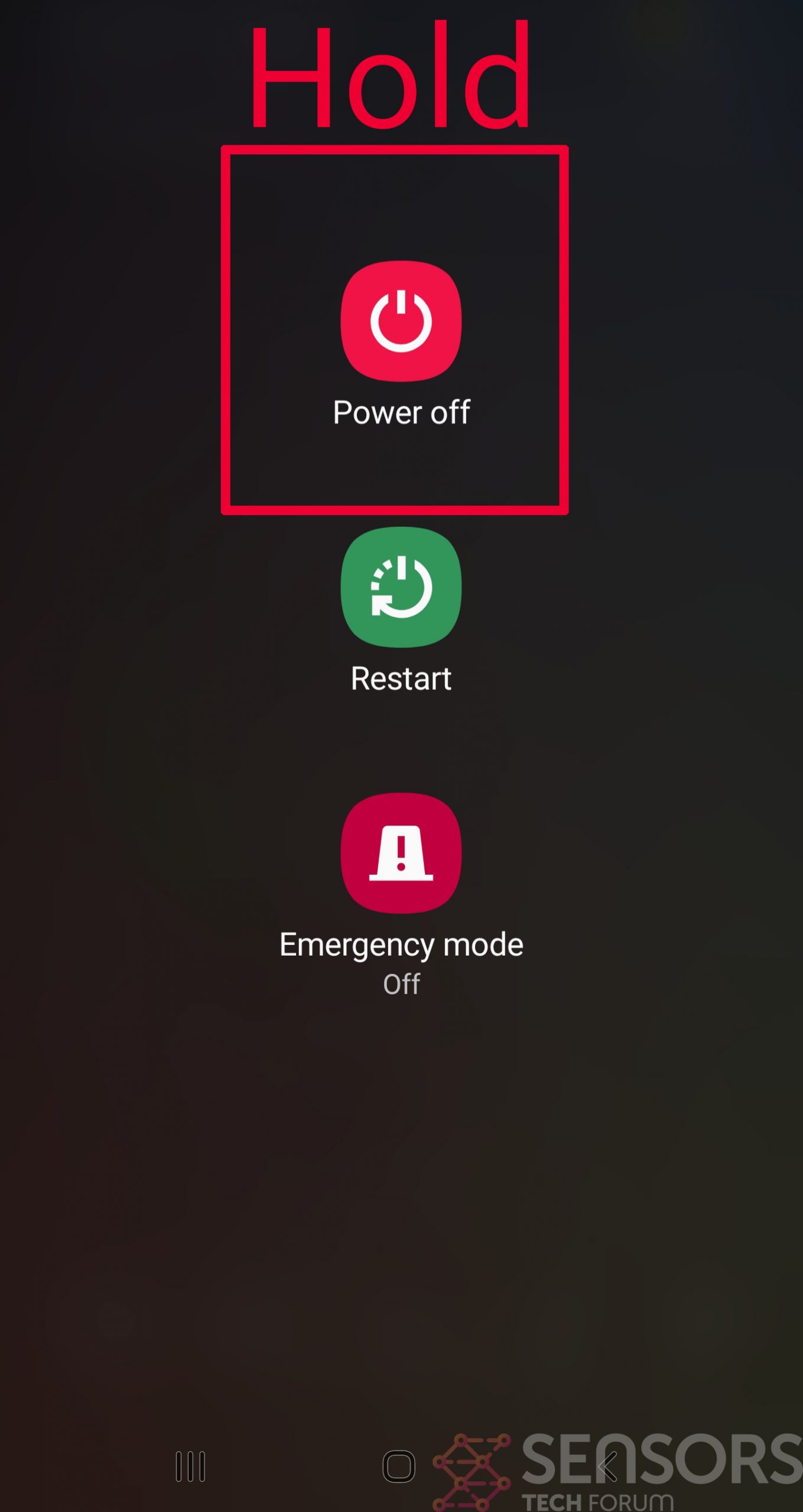

Apagar su teléfono se puede hacer pulsando y manteniendo pulsado el botón de encendido y seleccionando la opción Apagar.

En caso de que el virus no le permiten hacer esto, También puede tratar de extraer la batería.

En caso de que su batería no sea extraíble, se puede tratar de drenar tan rápido como sea posible si usted todavía tiene control sobre él.

notas: Esto te da tiempo para ver qué tan mal está la situación y poder sacar tu tarjeta SIM de forma segura., sin los números en ella para ser borrado. Si el virus está en el equipo, espeically es peligroso mantener la tarjeta SIM No.

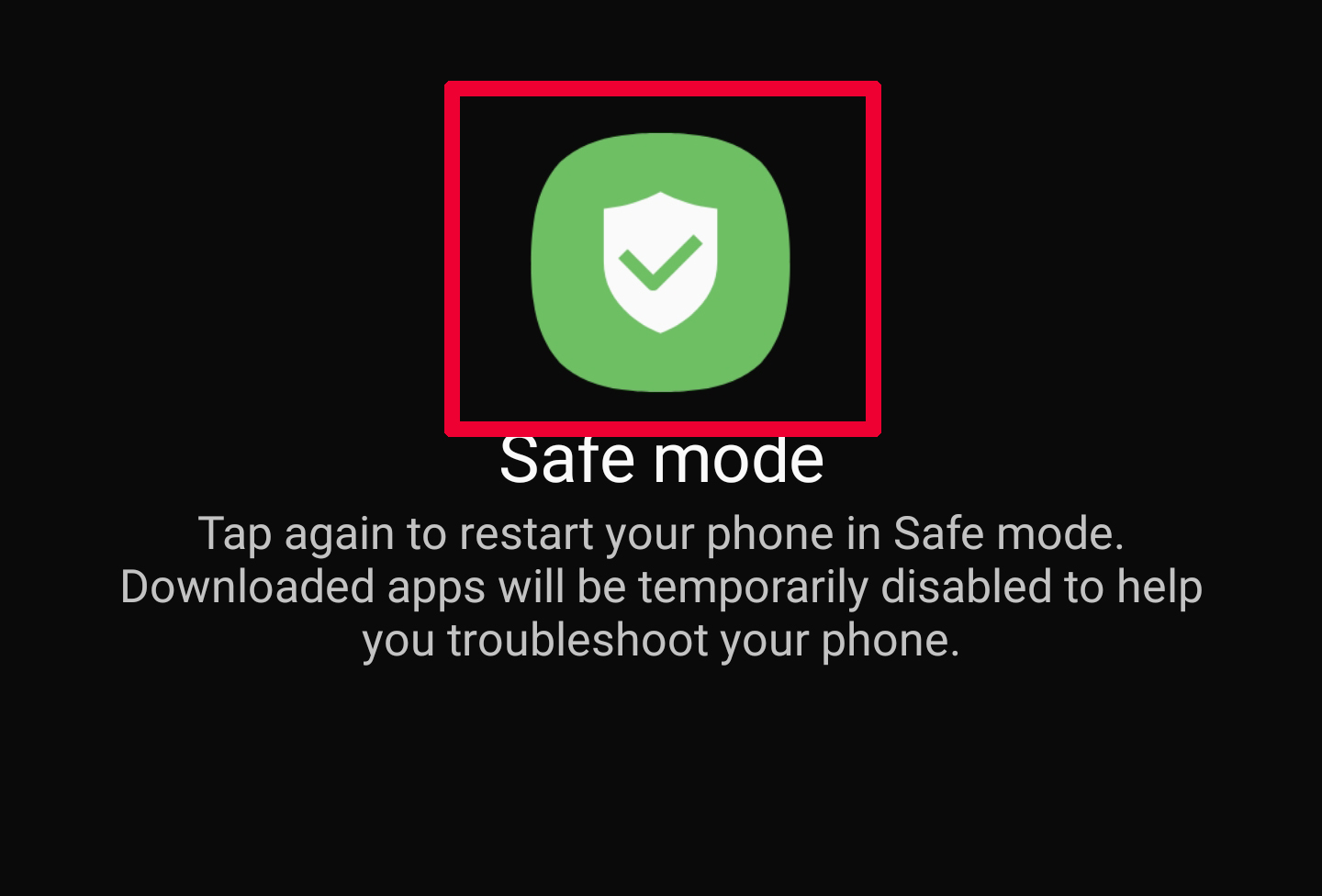

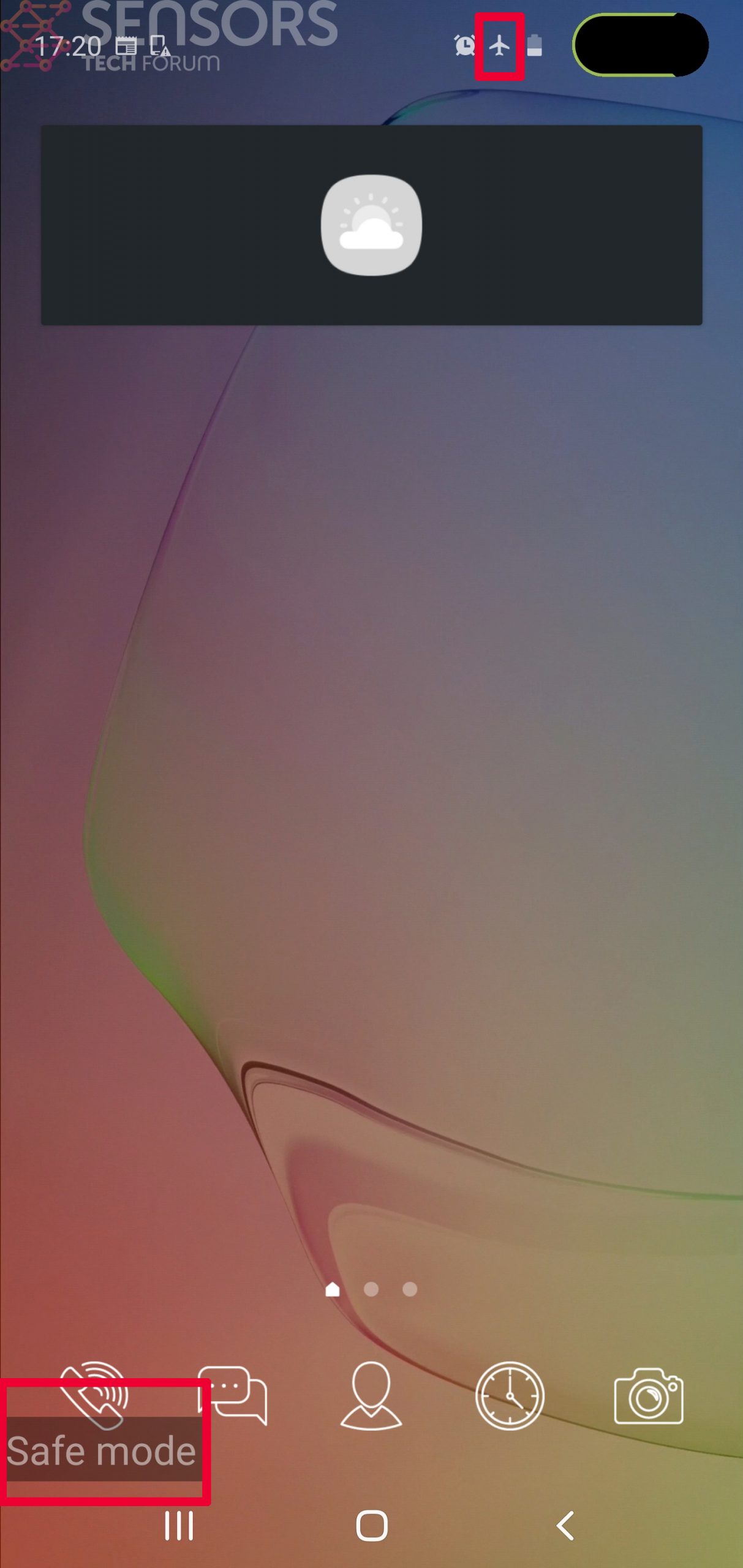

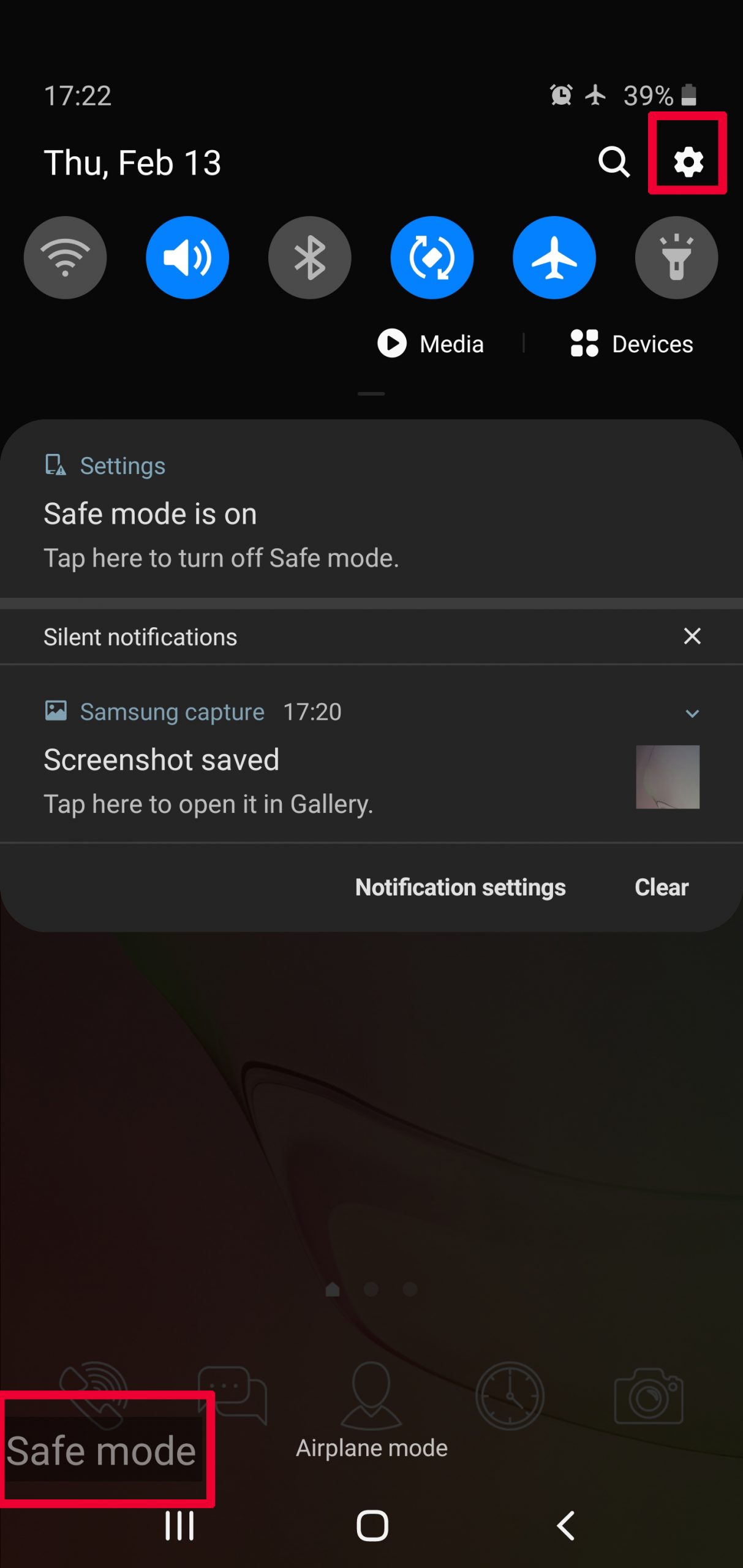

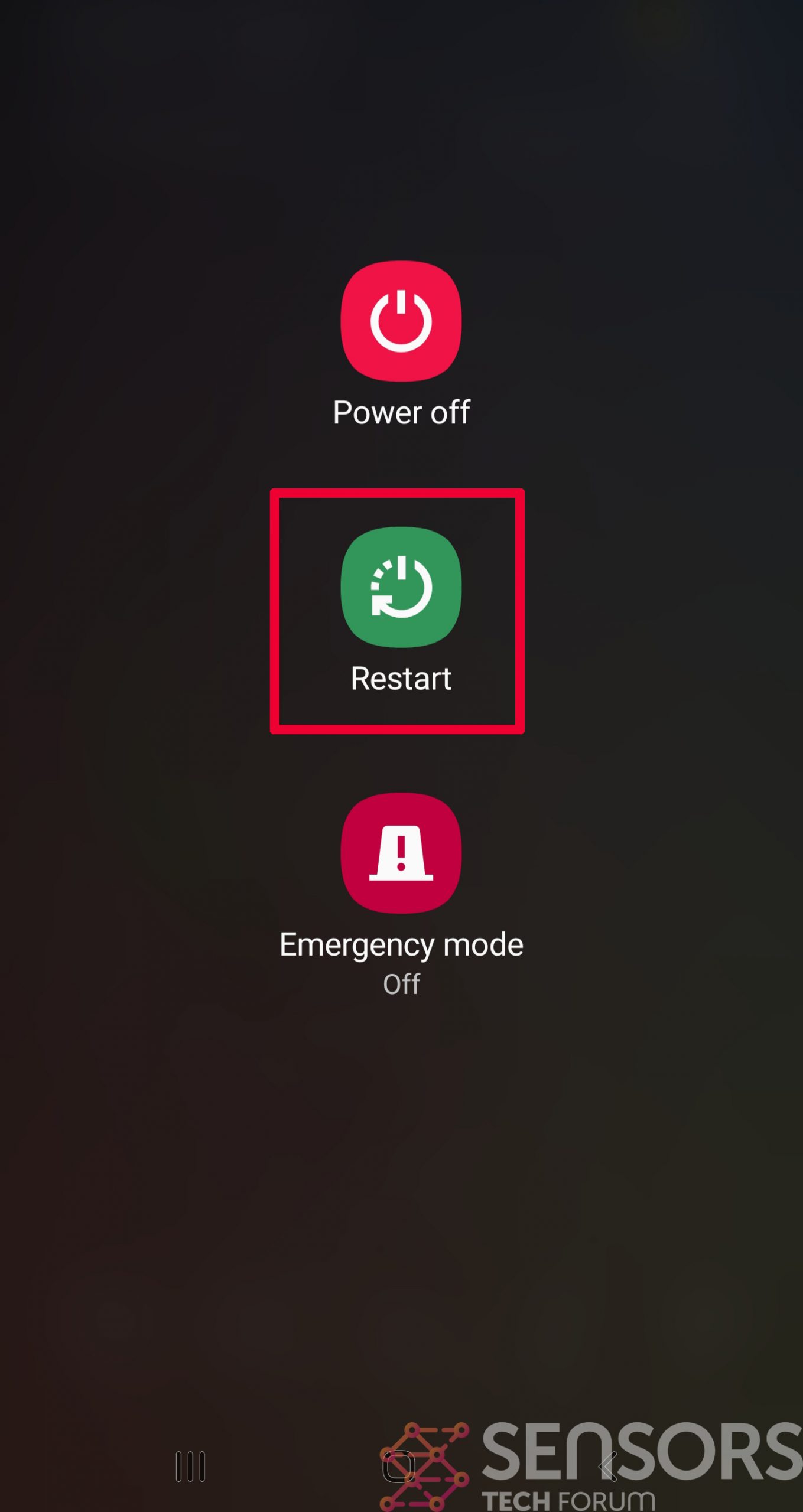

Paso 2: Activar el modo seguro de su dispositivo Android.

Para la mayoría de los dispositivos Android, cambiar a modo seguro es el mismo. Su hecho siguiendo estos mini-pasos:

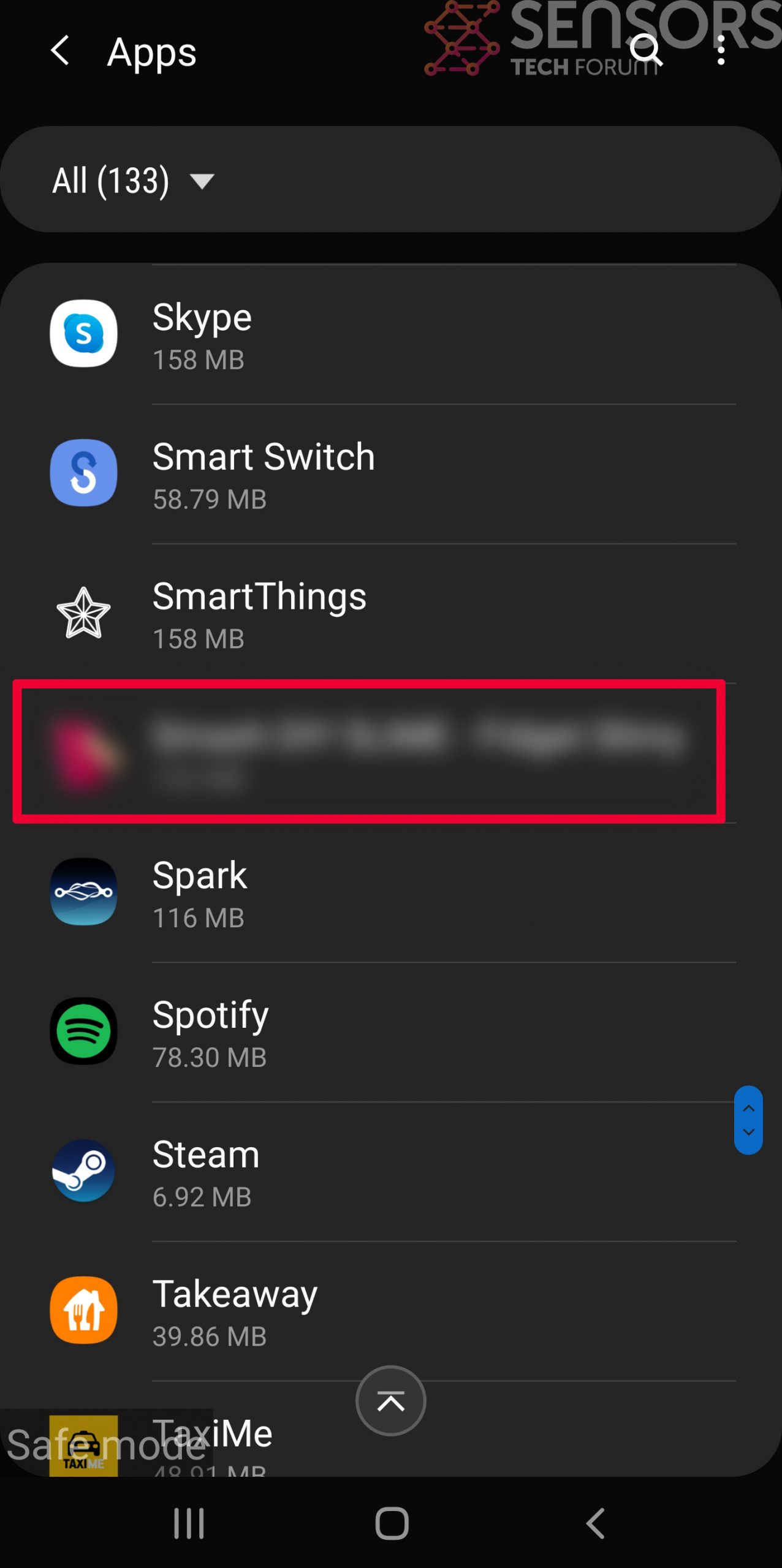

Paso 3: Eliminar la aplicación que Su creemos es el Virus

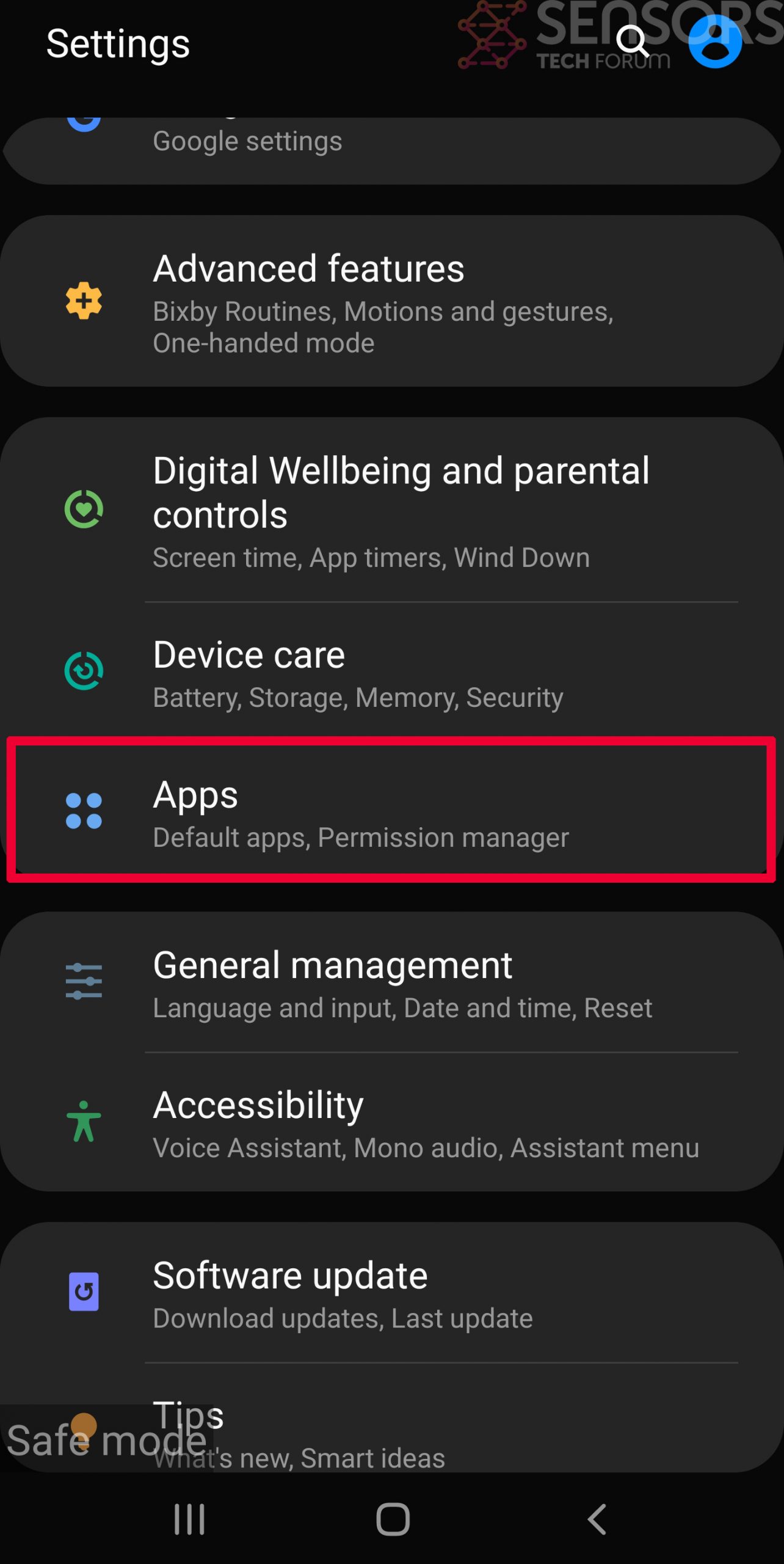

Por lo general, los virus Android consiguen enmascarados en forma de aplicaciones. Para eliminar aplicaciones, siga estos mini-pasos:

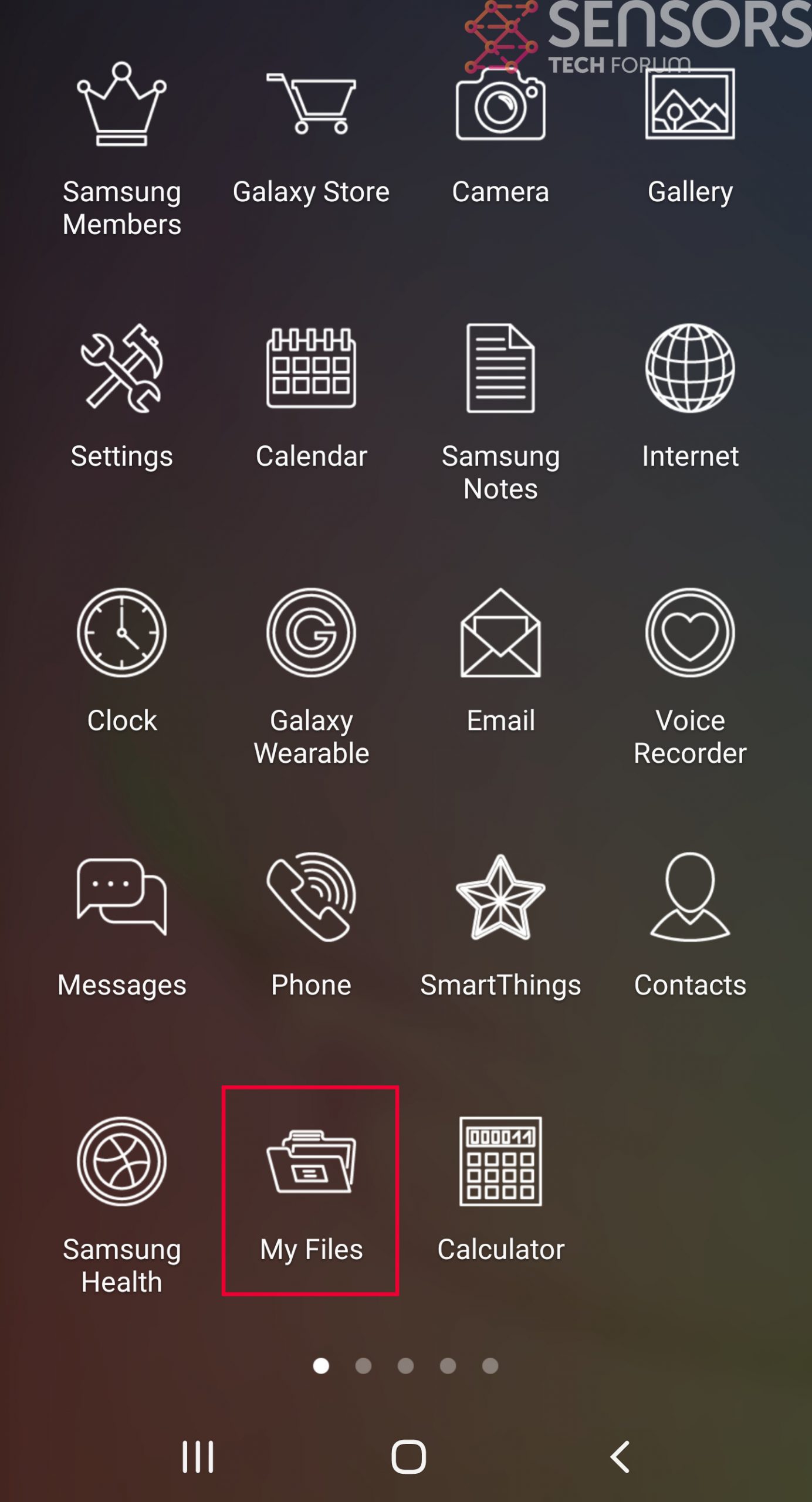

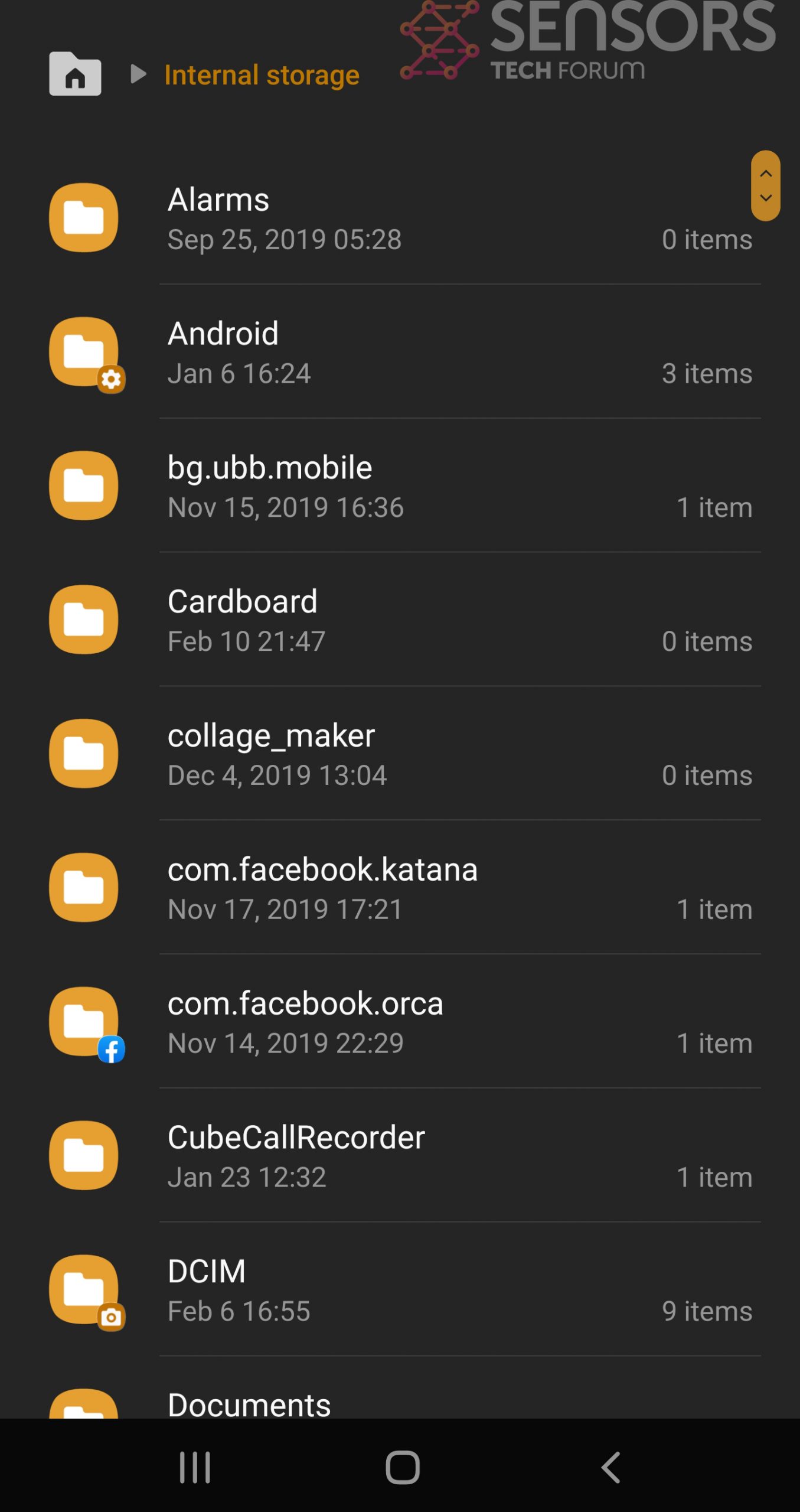

Paso 4: Encuentra Virus archivos ocultos en su teléfono Android y eliminarlos

Simplemente ubique el virus y mantenga presionado el archivo del virus para eliminarlo..