En ny Android-minearbejder malware er blevet afsløret - ADB.Miner. Den minearbejder er wormable og er designet til at scanne en bred vifte af IP-adresser til at finde sårbare enheder. Den minearbejder blev opdaget af forskere ved Netlab sikkerhedsfirma.

relaterede Story: Android Miner Virus (Coin Miner) - hvordan du fjerner det fra din mobil

ADB.Miner - En nærmere kig

Tilsyneladende, minearbejder er den første orm til Android, der genbruger scanning kode, der bruges i den berygtede tingenes internet Mirai botnet. Forskerne var i stand til at indfange 9 prøver af malware, konkludere, at deres centrale funktioner er orm udbredelse og minedrift:

– Worm infektion: Inficerede enhed vil indlede port scanning på TCP 5555 aDB grænseflade, og forsøge at – udføre ADB kommando til at kopiere sig selv til nyligt inficerede maskiner.

– XMR Mining: Det vil grave XMR poletter efter infektion.

Mere specifikt, ormen bruger koden fra Mirai s syn scanningsmodulet som tilføjer mere effektivitet til malware som helhed. Det interessante er, at ormen ikke anvender en kommando og kontrol-server og direkte opnår cryptocurrency indtægter via en enkelt tegnebog adresse, forskere sige.

Formering

ADB.Miner er designet til at scanne for forskellige former for Android-enheder lige fra smartphones og smart tv'er til tv-dekodere. Det eneste specifikation er, at disse enheder skal være med offentligt tilgængelige ADB debug interface ved hjælp havn 5555 at løbe. Når placeret, ormen inficerer dem med minedrift modul af malware, som søger at mine Monero cryptocurrency.

Ormen er formering gennemføres ved en funktion kaldet droidbot. Når ormen opdager enheder med havn 5555 aDB aktiveret, det vil implantere alle prøverne fra lokal til offeret, under anvendelse af specifikke kommandoer som ADB forbinde / ADB skub / ADB shell.

Som allerede nævnt, ADB.Miner bruger scanningen modul kildekoden fra Mirai:

– Mirai SYN Scan-modulet findes inde i dette modul til at accelerere havnen 5555 Scan. Nedenstående figur fremhæver den kode, der konstruerer en tilfældig IP med et mål havn 5555.

– Kodestrukturen ligner også Mirai.

– Dette modul indeholder også Mirai snor borde, der er svage passwords krypteret af Mirai standard nøgle 0xdeadbeef. Men, disse svage passwords bruges ikke i denne orm.

Desuden, ADB.Miner ikke blot søger at mine Monero men også forplante sig ved at scanne for mere sårbare enheder på internettet. Desværre, typen af sårbarhed anvendes i denne operation er ikke kendt endnu. Hvad forskere mener, er, at angriberne ikke at udnytte en enkelt fejl til at målrette en bestemt leverandør. Som en kendsgerning, Forskerne fandt enheder fra en række producenter, der var udsat for dette angreb.

Hidtil, forskerne opdaget 7,400 unikke IP-adresser, der bruger Monero minedrift kode. De fleste ofre er placeret i Kina og Sydkorea.

For at undgå infektion, Android-brugere bør gennemføre en sikkerhedsløsning på deres enheder og være ekstra på vagt med hvilke apps de henter, selv fra Play butik.

Forberedelse før fjernelse af malware.

, Før den egentlige fjernelse proces, Vi anbefaler, at du gør følgende forberedelse trin.

- Sluk telefonen, indtil du ved, hvor slemt er det virus infektion.

- Åbn disse trin på en anden, sikker enhed.

- Sørg for at tage dit SIM-kort, som virussen kunne korrupte det i sjældne tilfælde.

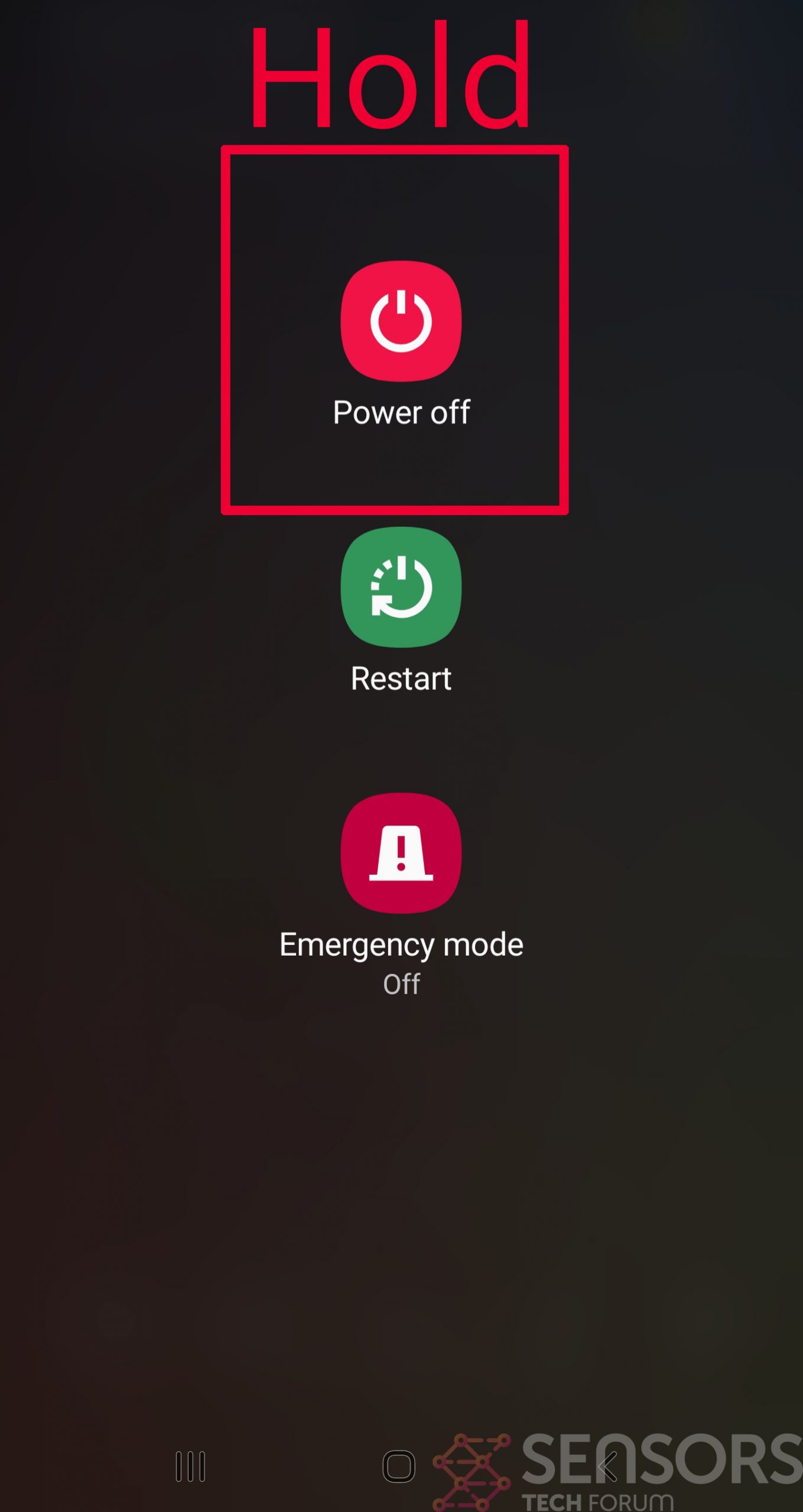

Trin 1: Luk din telefon til at vinde lidt tid

Nedlukning telefonen kan gøres ved at trykke på og holde sin magt knap og vælge nedlukning.

I tilfælde viruset sig ikke lade dig gøre dette, du kan også prøve at fjerne batteriet.

I tilfælde af at dit batteri ikke er aftageligt, du kan prøve at dræne det så hurtigt som muligt, hvis du stadig har kontrol over det.

Noter: Dette giver dig tid til at se, hvor slem situationen er, og til at kunne tage dit SIM-kort sikkert ud, uden tallene i det, der skal slettes. Hvis virus er på din computer, det er espeically farligt at holde sim-kort der.

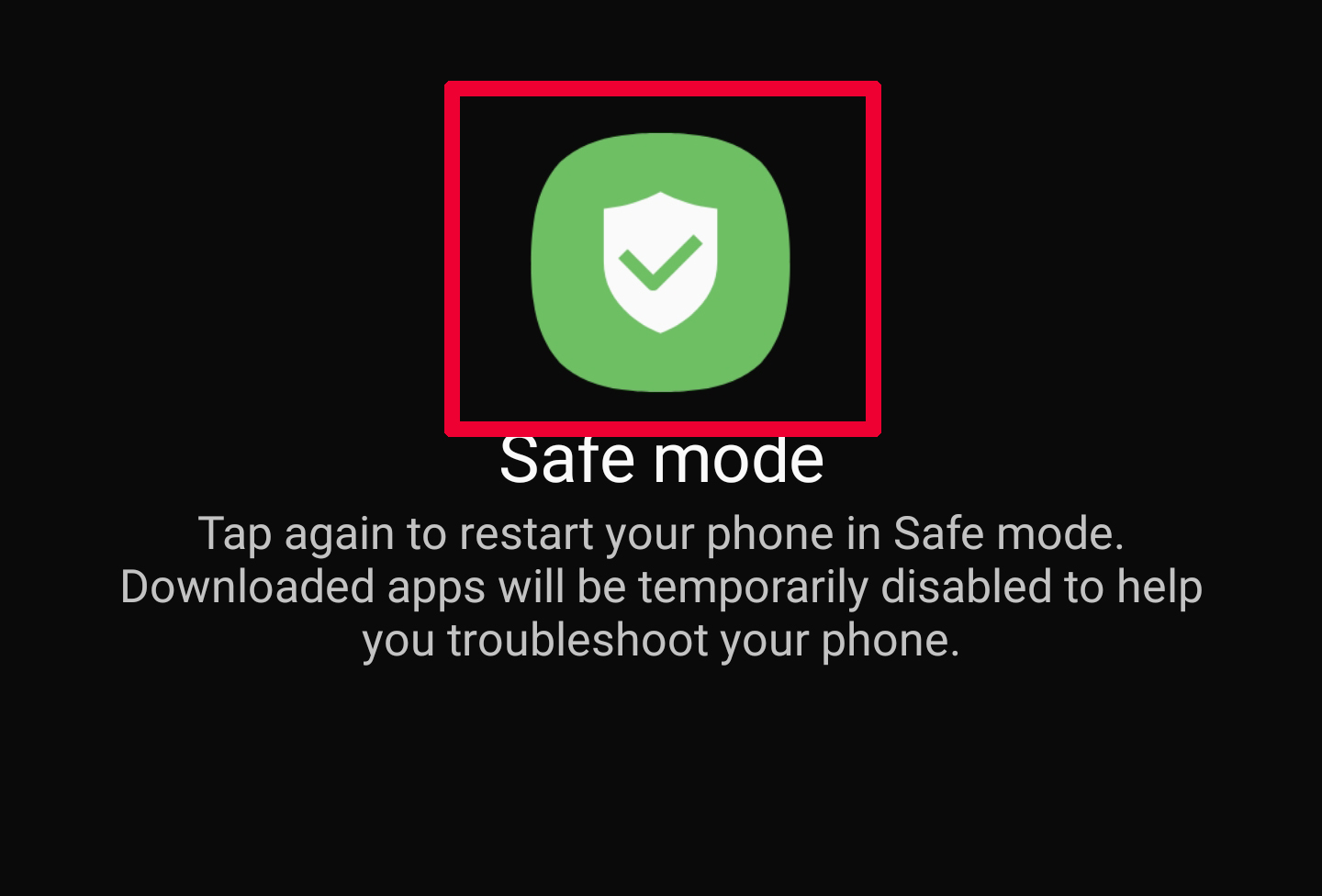

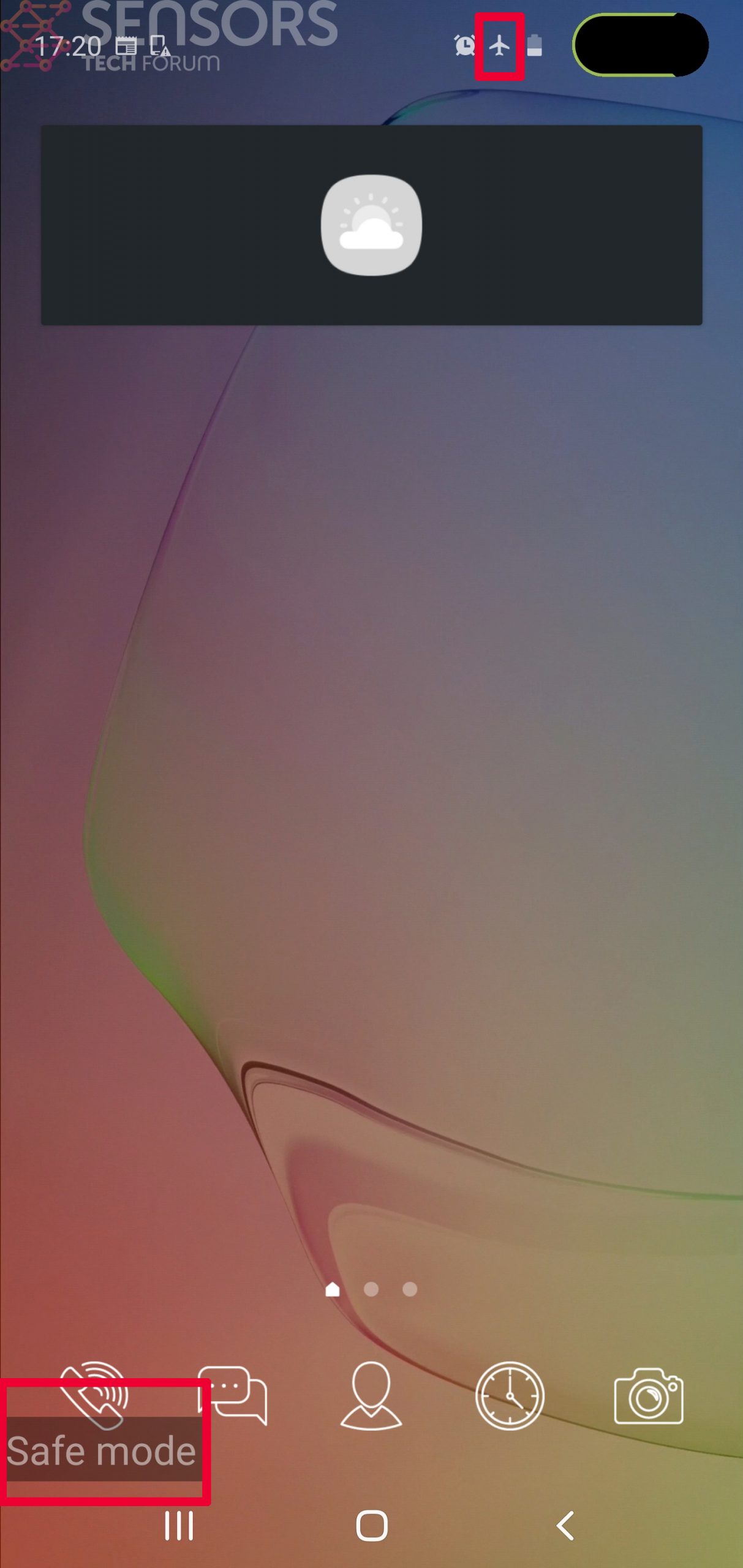

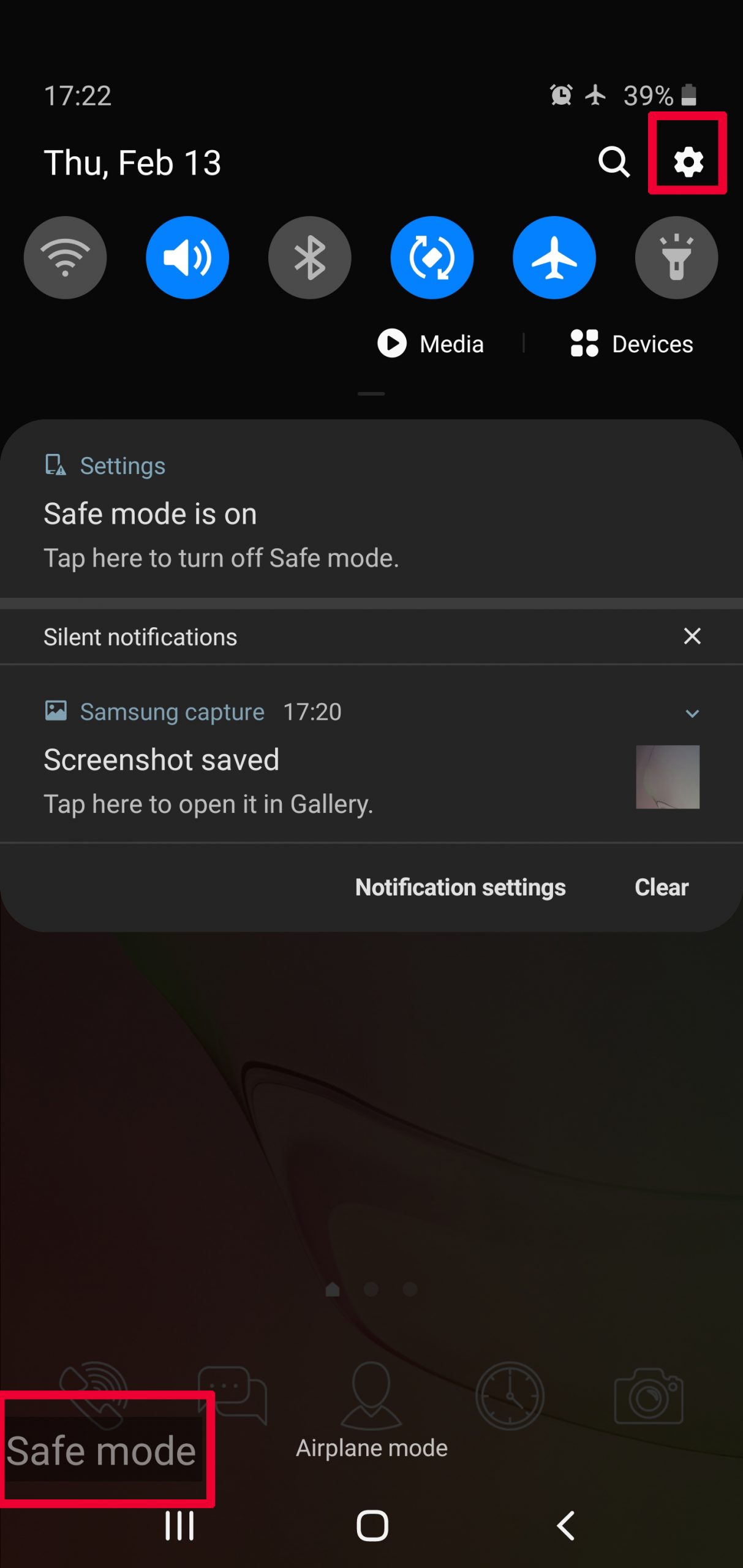

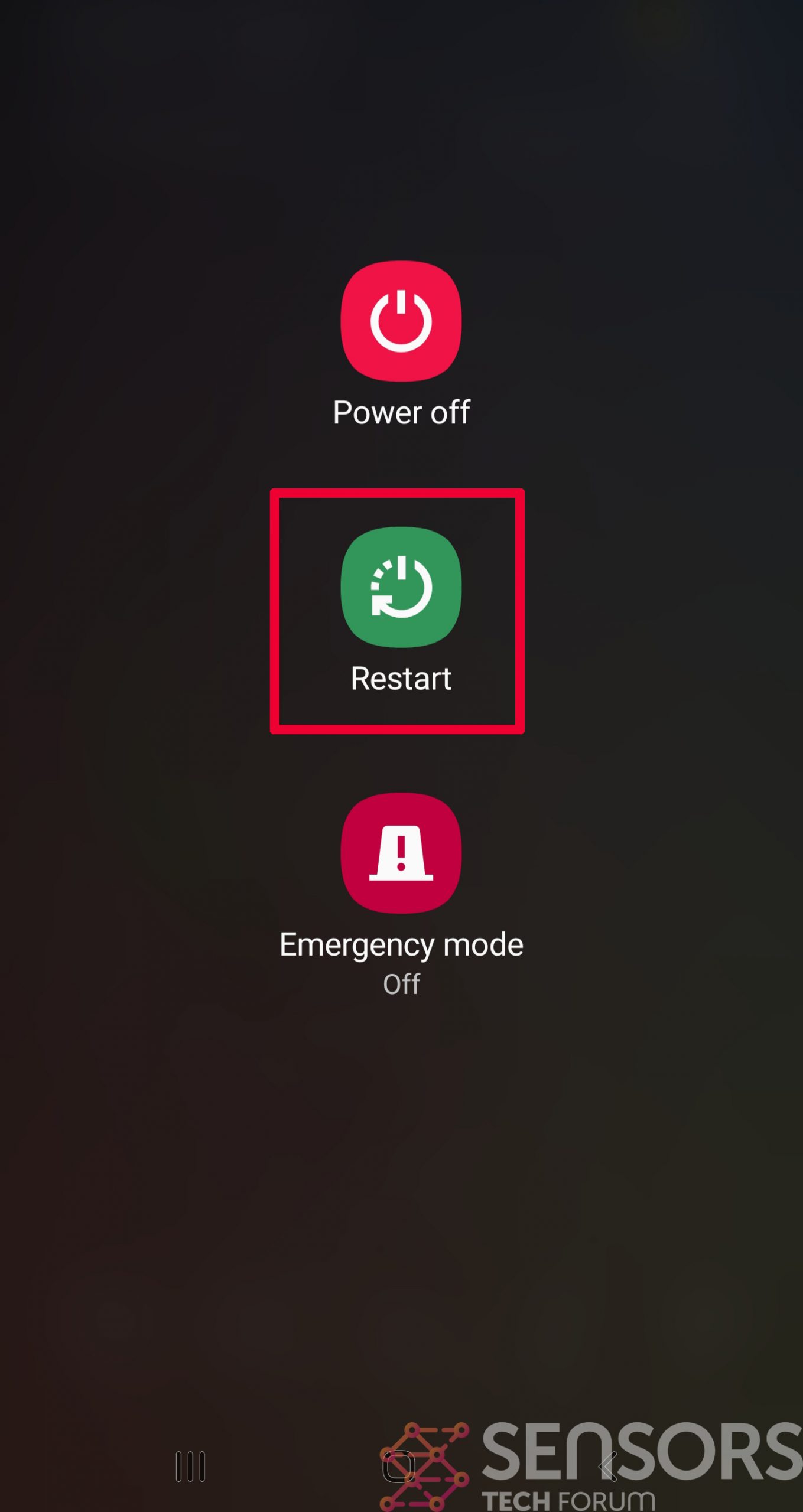

Trin 2: Tænd fejlsikret tilstand af din Android-enhed.

For de fleste Android-enheder, skifte til fejlsikret tilstand er den samme. Dens gøres ved at følge disse mini-trin:

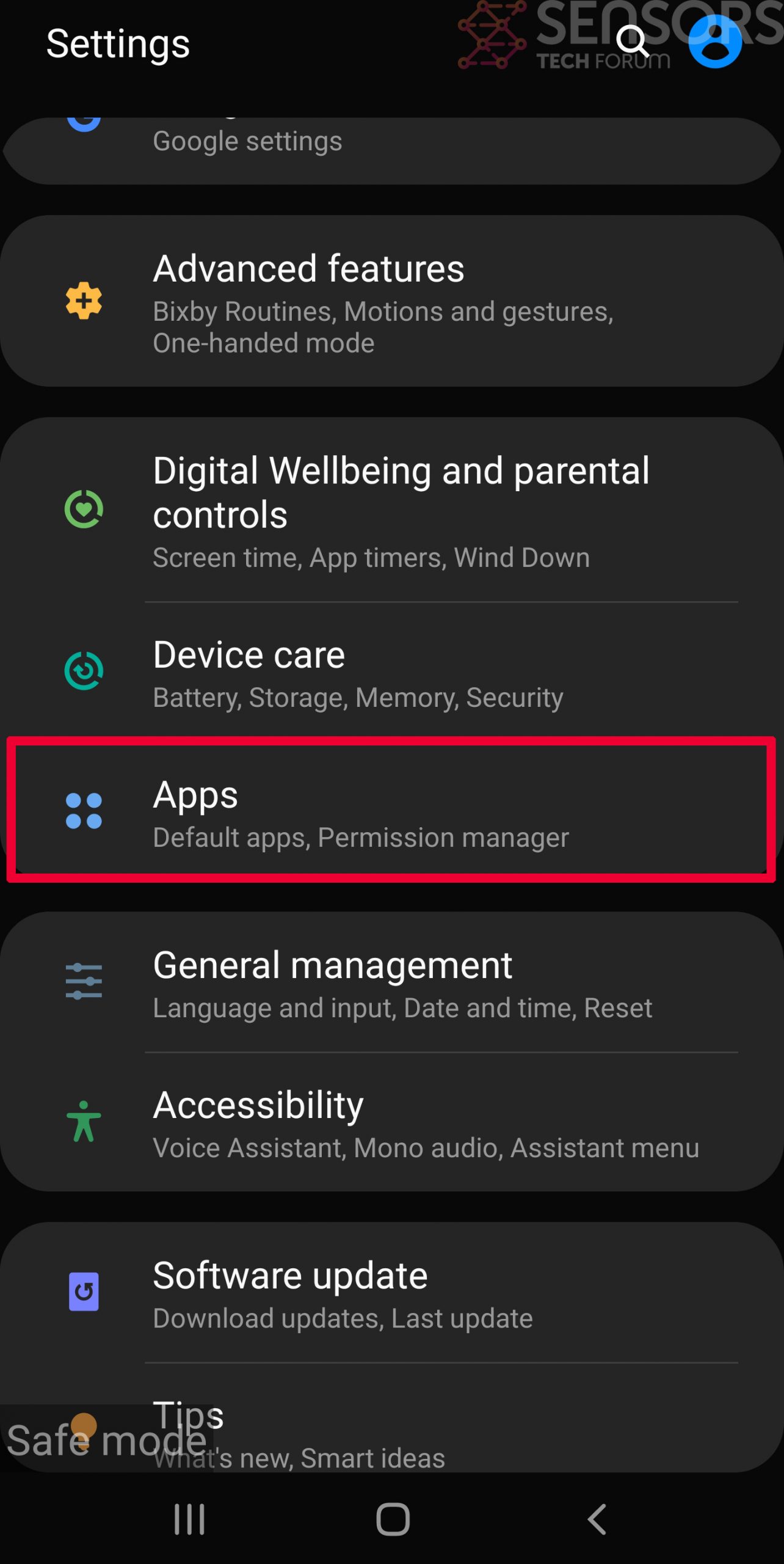

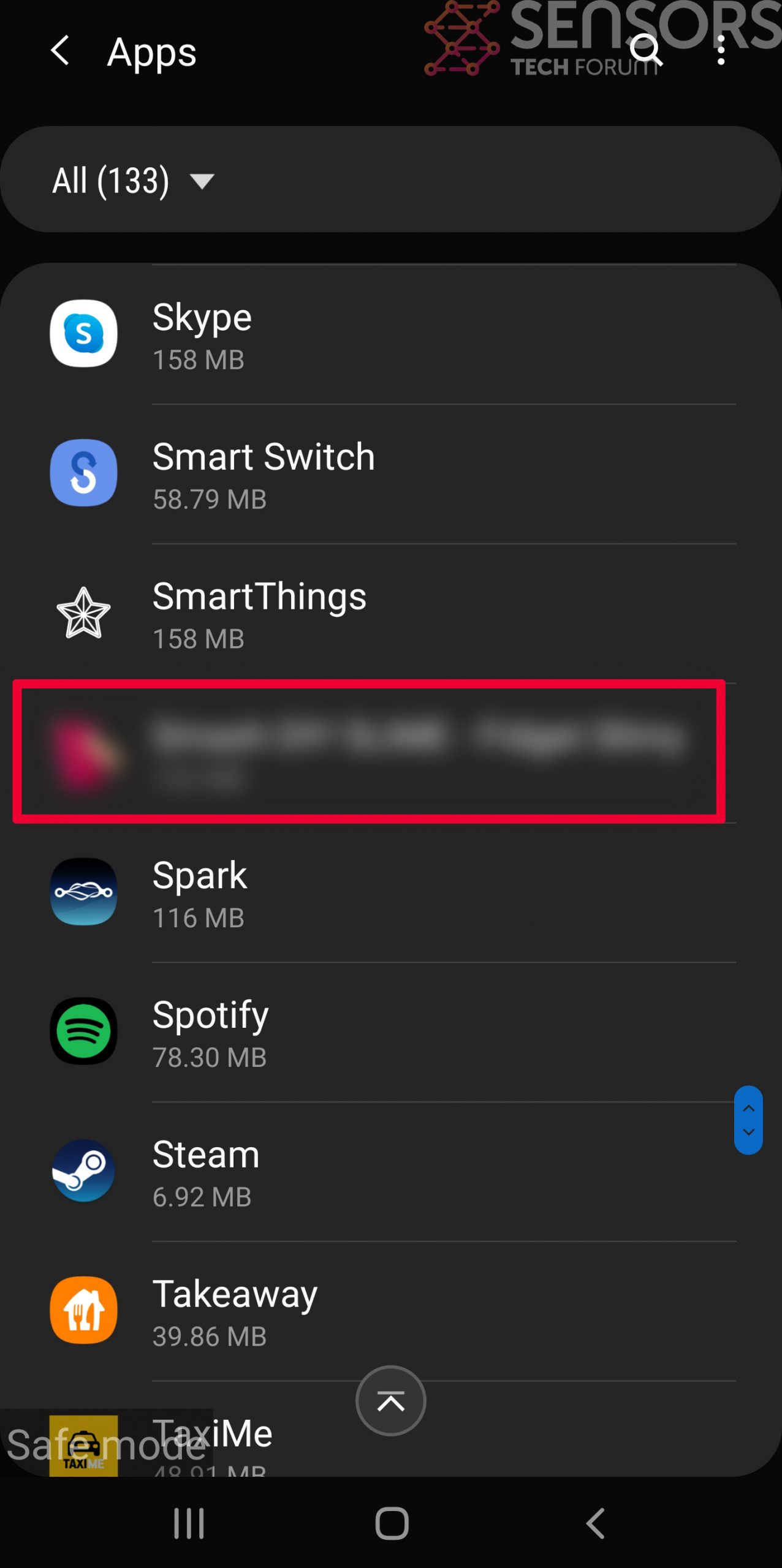

Trin 3: Eliminer App at Deres Tro er den virus

Normalt Android vira bliver maskeret i form af applikationer. For at eliminere apps, Følg disse mini-trin:

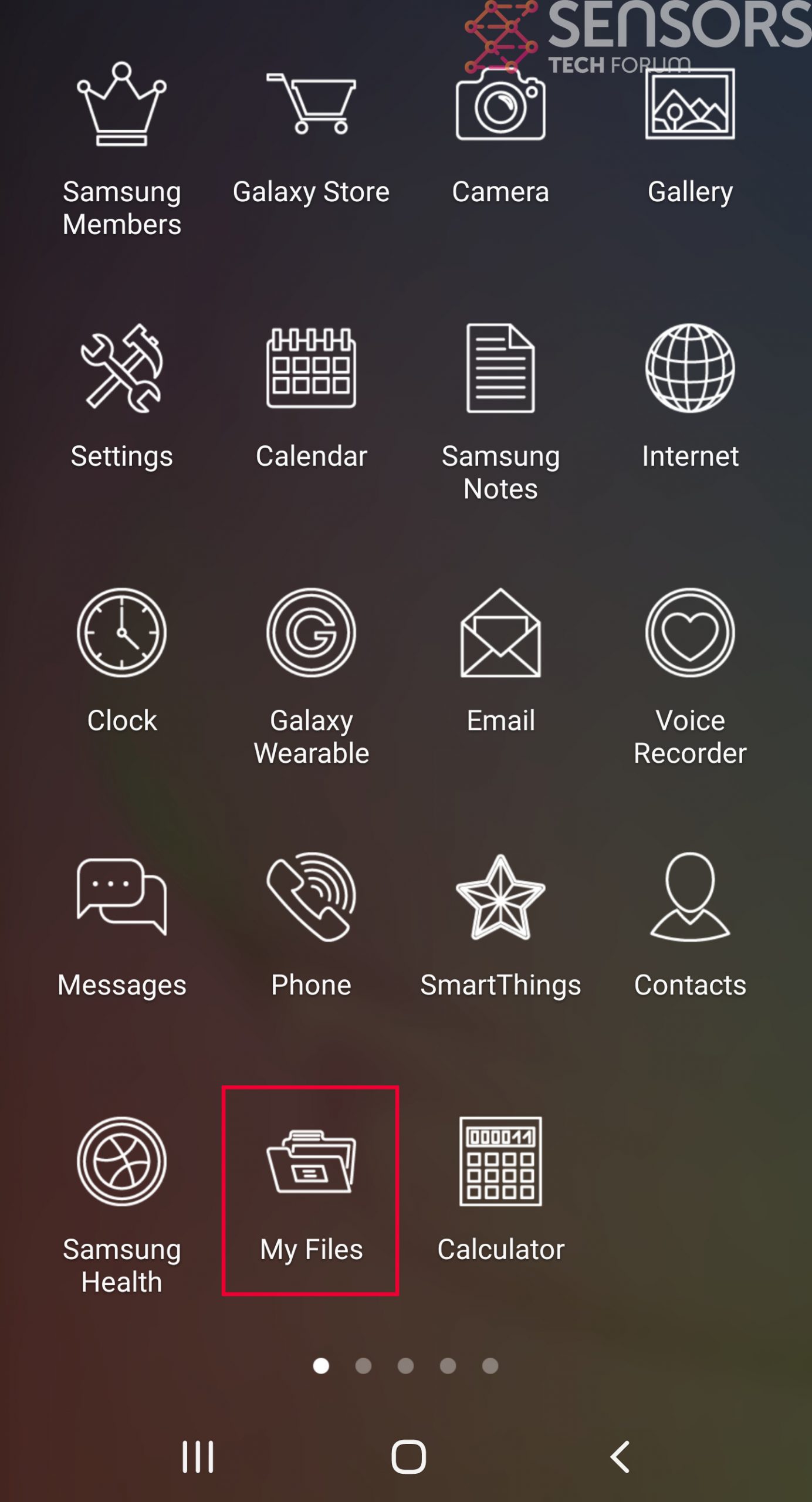

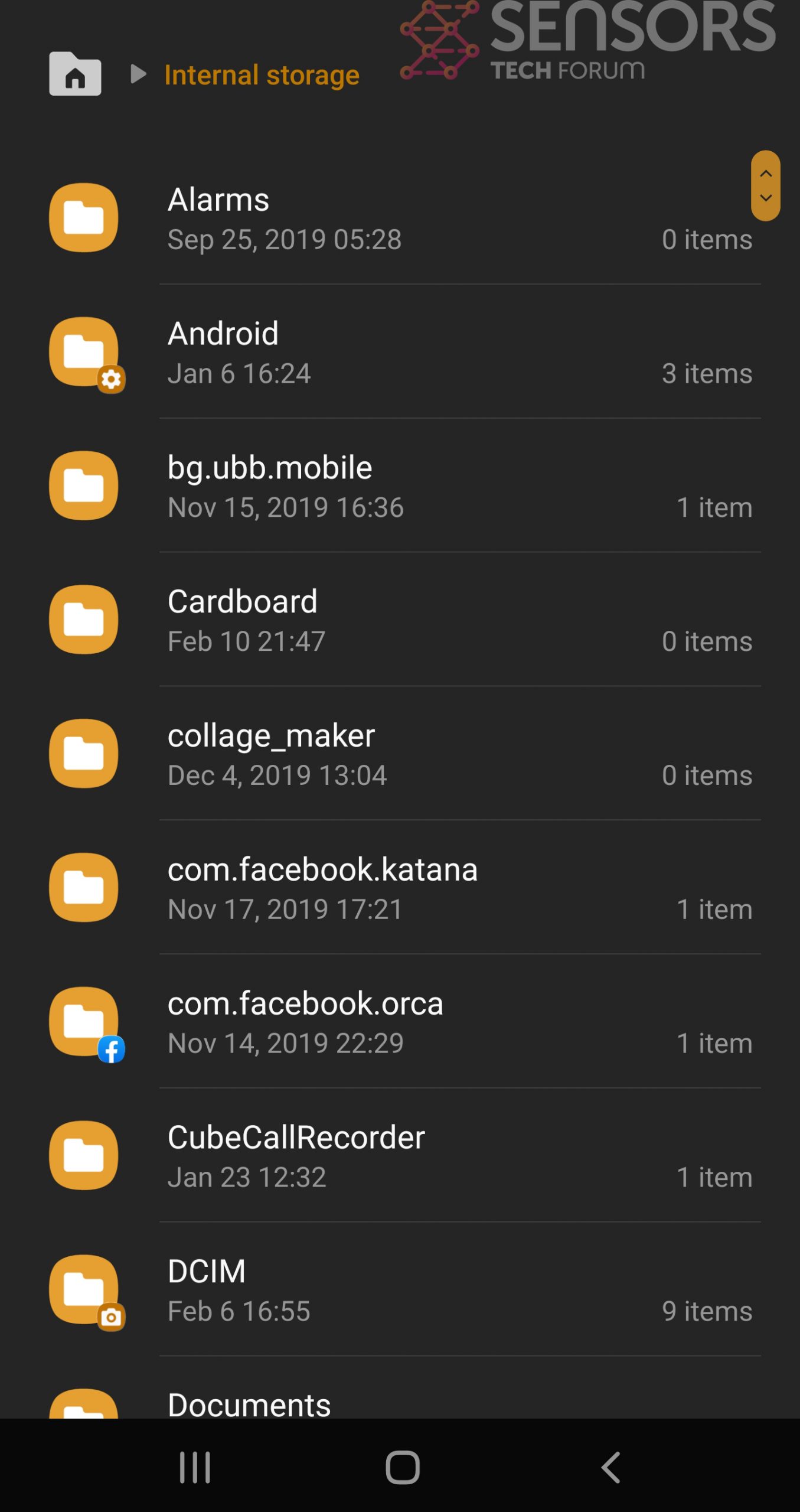

Trin 4: Find Skjult Virus filer på din Android-telefon og fjerner dem

Du skal blot finde virussen og holde-tryk på virusfilen for at slette den.