Un nuovo malware Android minatore è stato scoperto - ADB.Miner. Il minatore è wormable ed è progettato per eseguire la scansione di una vasta gamma di indirizzi IP per individuare i dispositivi vulnerabili. Il minatore è stato scoperto da ricercatori della società di sicurezza Netlab.

Story correlati: Miner Android Virus (Coin Miner) - come rimuoverlo dal dispositivo mobile

ADB.Miner - Uno sguardo da vicino

Apparentemente, il minatore è il primo worm per Android che riutilizza il codice di scansione utilizzato nella famigerata botnet IoT Mirai. I ricercatori sono stati in grado di catturare 9 campioni del malware, concludendo che le loro funzioni fondamentali sono verme propagazione e miniere:

– infezione Worm: dispositivo infetto inizierà la scansione porta TCP 5555 interfaccia adb, e tentare di – eseguire ADB comando per copiare se stesso alle macchine di nuova infette.

– XMR Mining: Si scaverà gettoni XMR dopo l'infezione.

Più specificamente, Il worm utilizza codice dal modulo di scansione syn di Mirai che aggiunge una maggiore efficienza per il malware nel suo complesso. Ciò che è interessante è che il worm non utilizza un server di comando e controllo e ottiene direttamente il reddito criptovaluta tramite un unico indirizzo portafoglio, ricercatori dire.

Propagazione

ADB.Miner è stato progettato per eseguire la scansione di vari tipi di dispositivi Android che vanno da smartphone e televisori intelligenti per TV set-top box. L'unica specifica è che questi dispositivi devono essere accessibili al pubblico con ADB interfaccia di debug utilizzando la porta 5555 correre. Una volta che si trova, il worm li infetta con il modulo mineraria del malware che cerca di minare Monero criptovaluta.

propagazione del worm è attuato attraverso una funzionalità nota come droidbot. Una volta che il worm rileva dispositivi con porta 5555 adb abilitato, sarà impiantare tutti i campioni dal locale per la vittima, utilizzando comandi specifici come l'adb collegare / adb push / shell adb.

Come già accennato, ADB.Miner utilizza il codice sorgente del modulo di scansione da Mirai:

– Modulo Mirai SYN Scan è situato all'interno di questo modulo per accelerare il porto 5555 scansione. La figura che segue mette in evidenza il codice che costruisce un IP casuale con un porta di destinazione 5555.

– La struttura del codice è anche simile a Mirai.

– Questo modulo contiene anche tabelle di stringhe Mirai, quali sono le password deboli criptati da 0xDEADBEEF chiave predefinita di Mirai. Tuttavia, queste password debole non sono utilizzati in questo worm.

In aggiunta, ADB.Miner non solo cerca di estrarre Monero ma anche propagarsi attraverso la scansione per i dispositivi più vulnerabili su Internet. Sfortunatamente, il tipo di vulnerabilità usata in questa operazione non è ancora noto. Ciò che i ricercatori credono è che gli attaccanti non stanno sfruttando un unico difetto di indirizzare uno specifico fornitore. Infatti, i ricercatori hanno trovato i dispositivi da un certo numero di produttori che erano inclini a questo tipo di attacco.

Finora, i ricercatori hanno rilevato 7,400 indirizzi IP univoci che utilizzano il codice minerario Monero. La maggior parte delle vittime si trovano in Cina e Corea del Sud.

Per evitare infezioni, Gli utenti Android dovrebbero implementare una soluzione di sicurezza sui propri dispositivi e di essere estremamente vigili con quello apps scaricano, anche da Play Store.

Preparazione prima rimozione di malware.

Prima di avviare il processo di rimozione effettiva, si consiglia di effettuare le seguenti operazioni di preparazione.

- Spegnere il telefono finché non si sa quanto male è l'infezione da virus.

- Aprire questi passaggi su un altro, dispositivo sicuro.

- Assicurarsi di estrarre la scheda SIM, come il virus potrebbe farlo corrotto in alcuni rari casi.

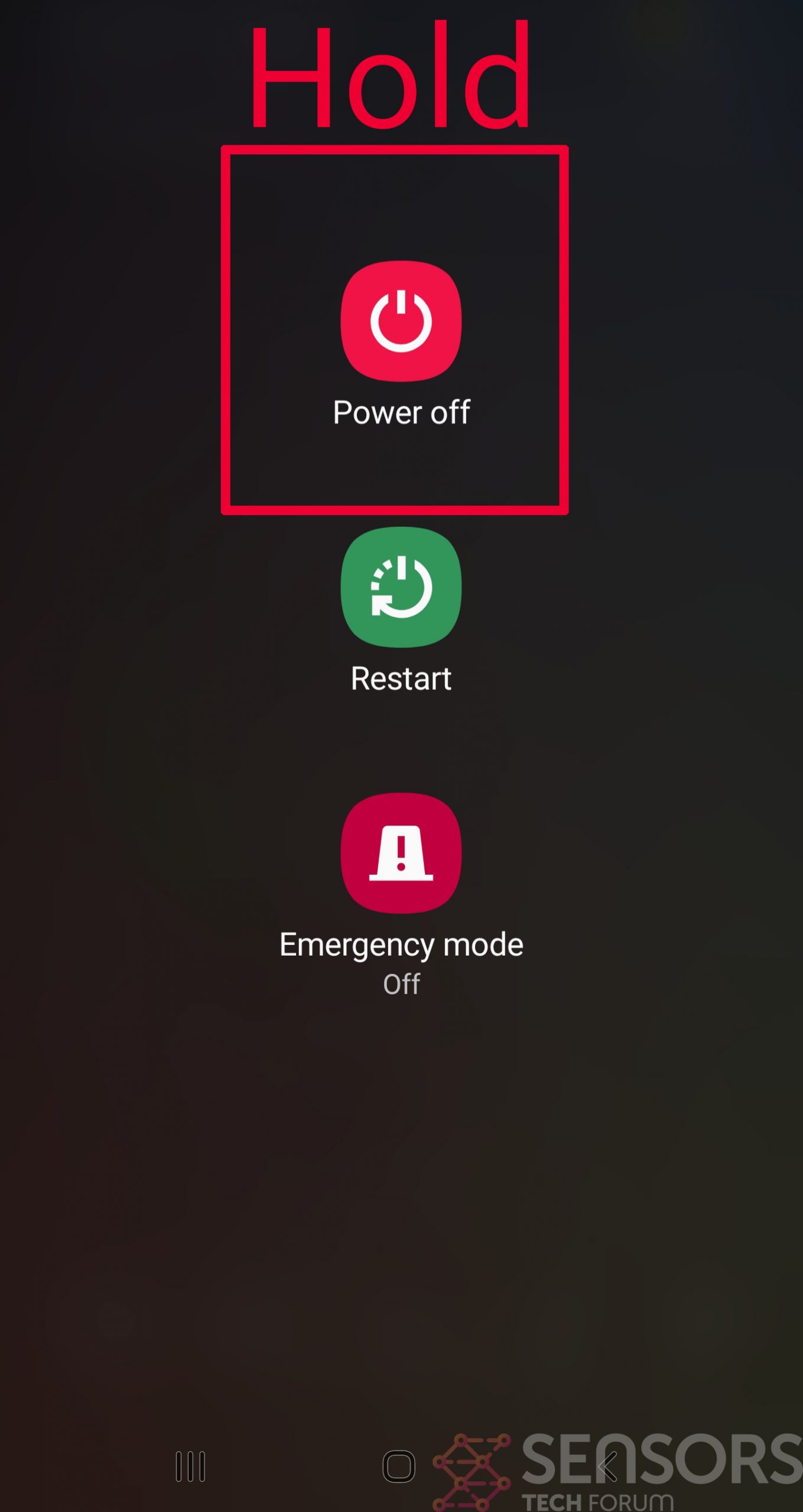

Passo 1: Spegni il telefono per vincere un certo tempo

Spegnere il telefono può essere fatto tenendo premuto il suo pulsante di accensione e scegliendo spegnimento.

Nel caso in cui il virus non consente di fare questo, si può anche provare a rimuovere la batteria.

Nel caso in cui la batteria non sia rimovibile, si può provare a svuotare il più velocemente possibile, se avete ancora il controllo su di esso.

Note: Questo ti dà il tempo di vedere quanto è grave la situazione e di poter estrarre la tua scheda SIM in sicurezza, senza i numeri in esso da cancellare. Se il virus si trova sul computer, è espeically pericoloso per mantenere la carta sim lì.

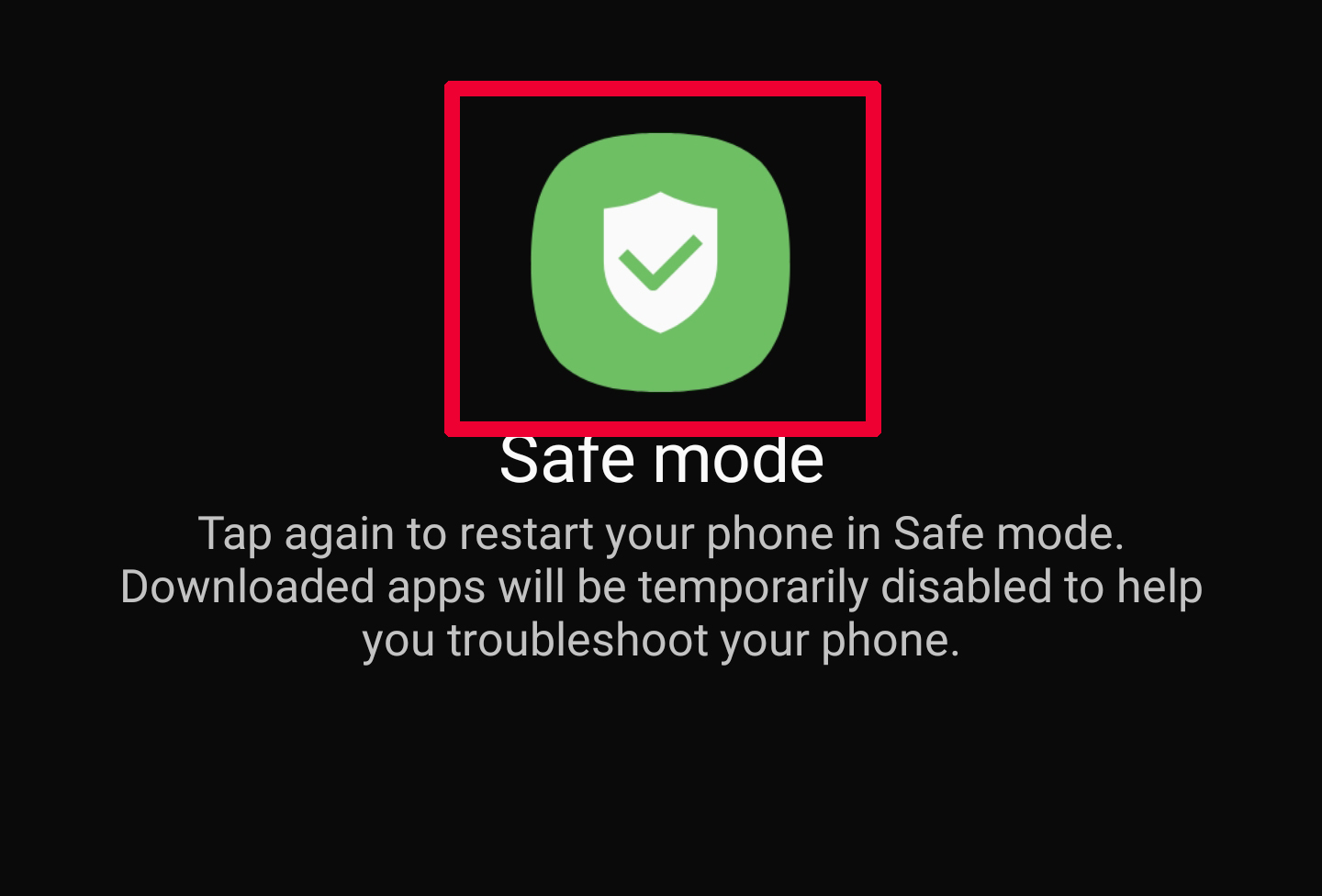

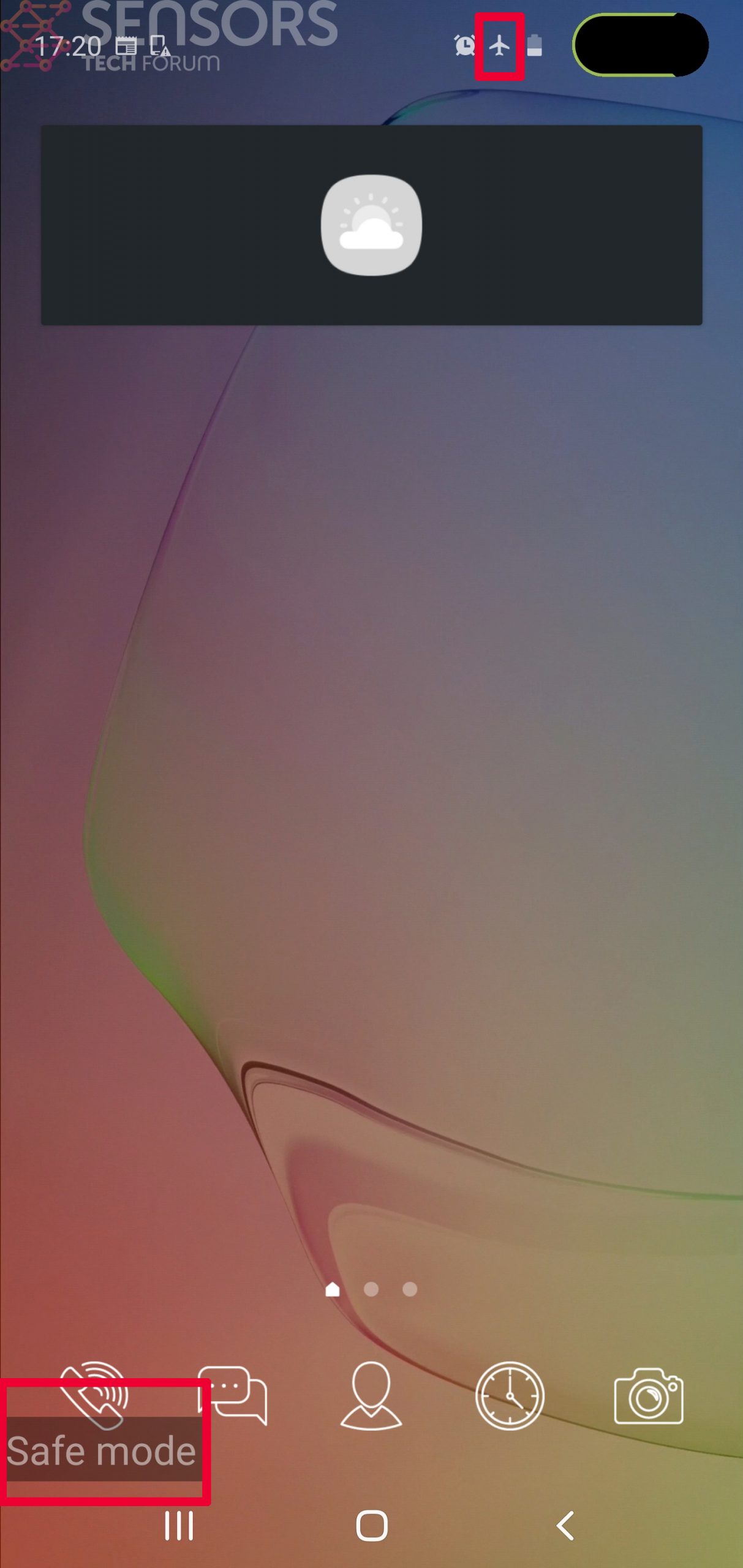

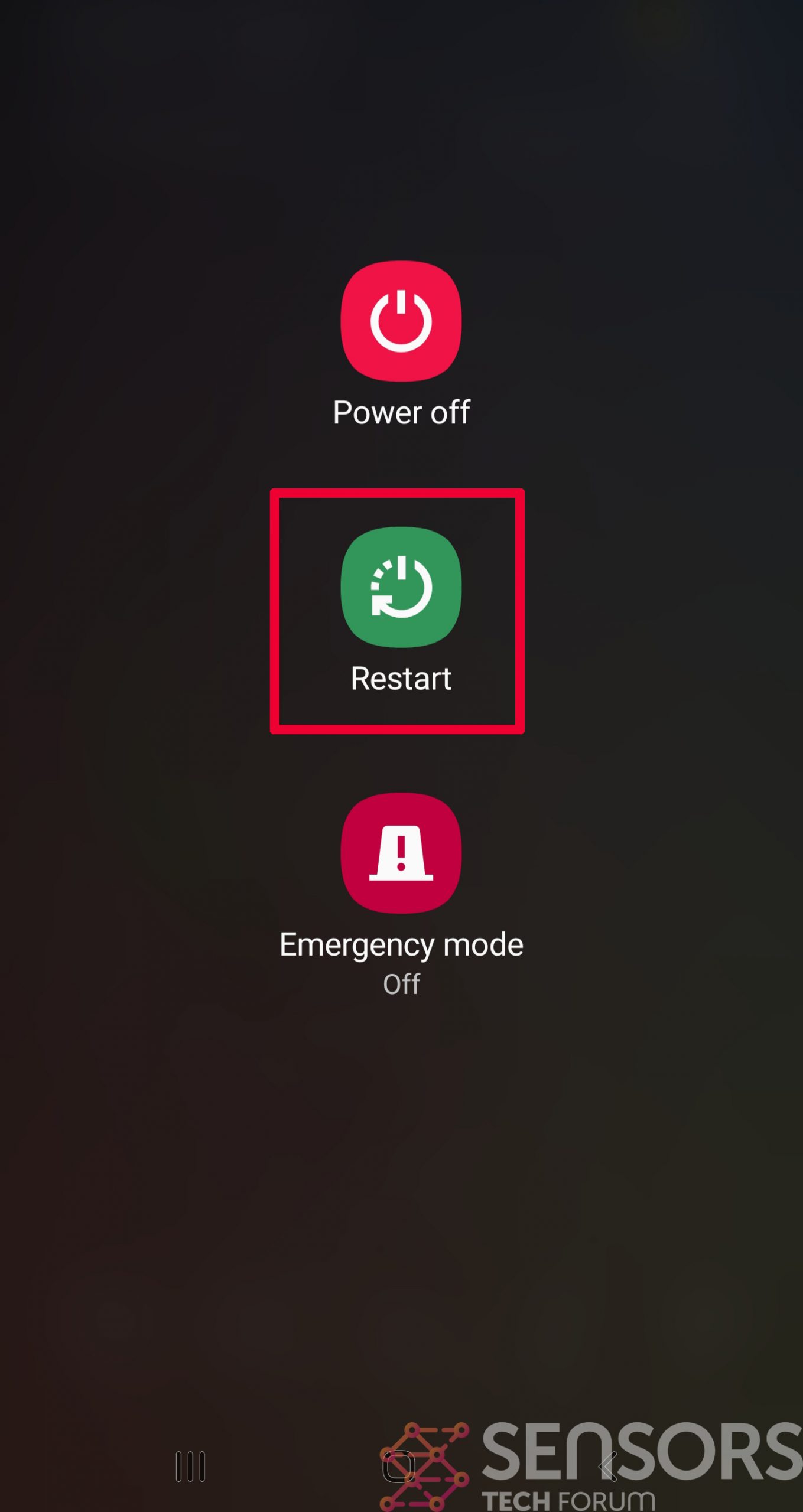

Passo 2: Attivare modalità provvisoria del tuo dispositivo Android.

Per la maggior parte dei dispositivi Android, commutazione al modo sicuro è lo stesso. Il suo fatto seguendo questi mini-passi:

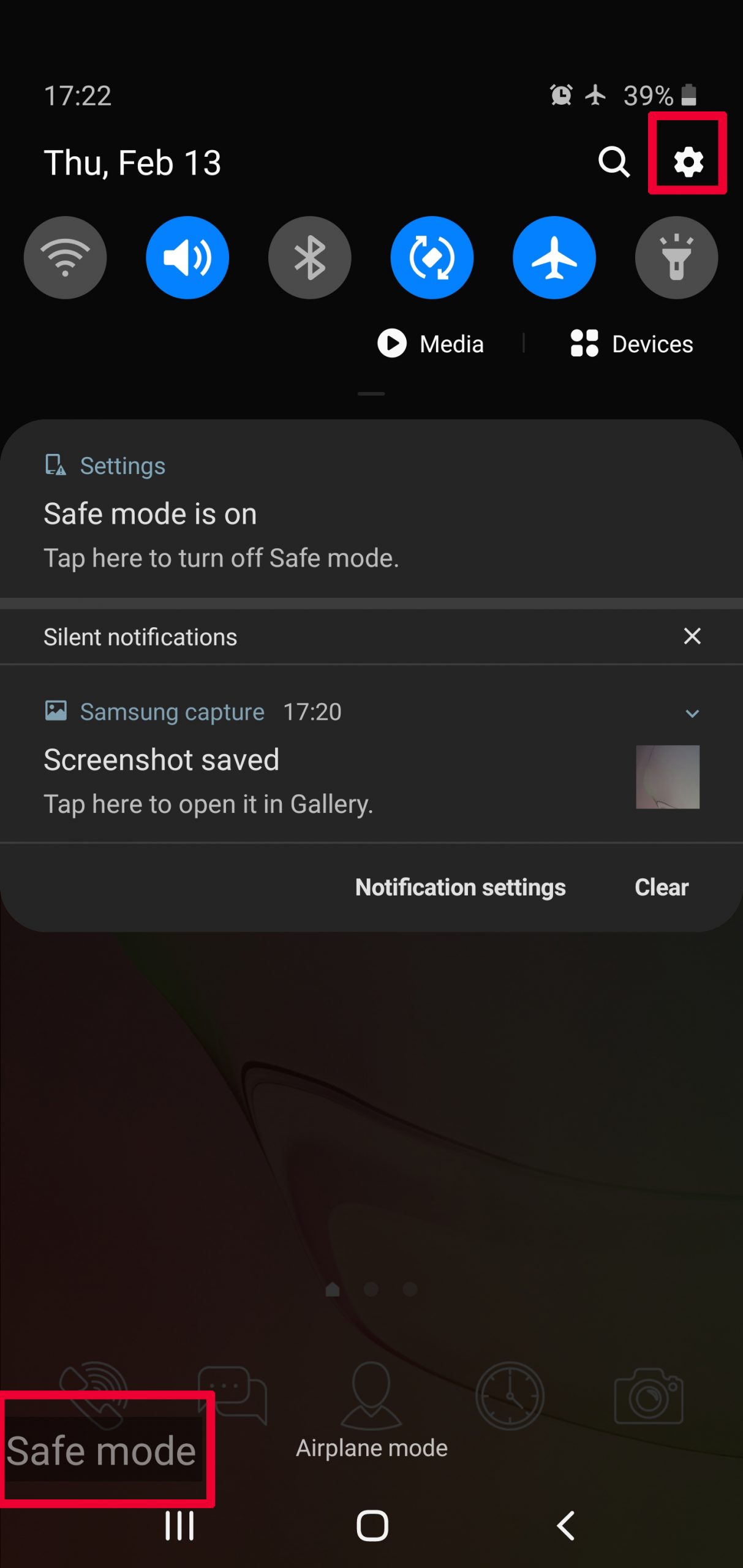

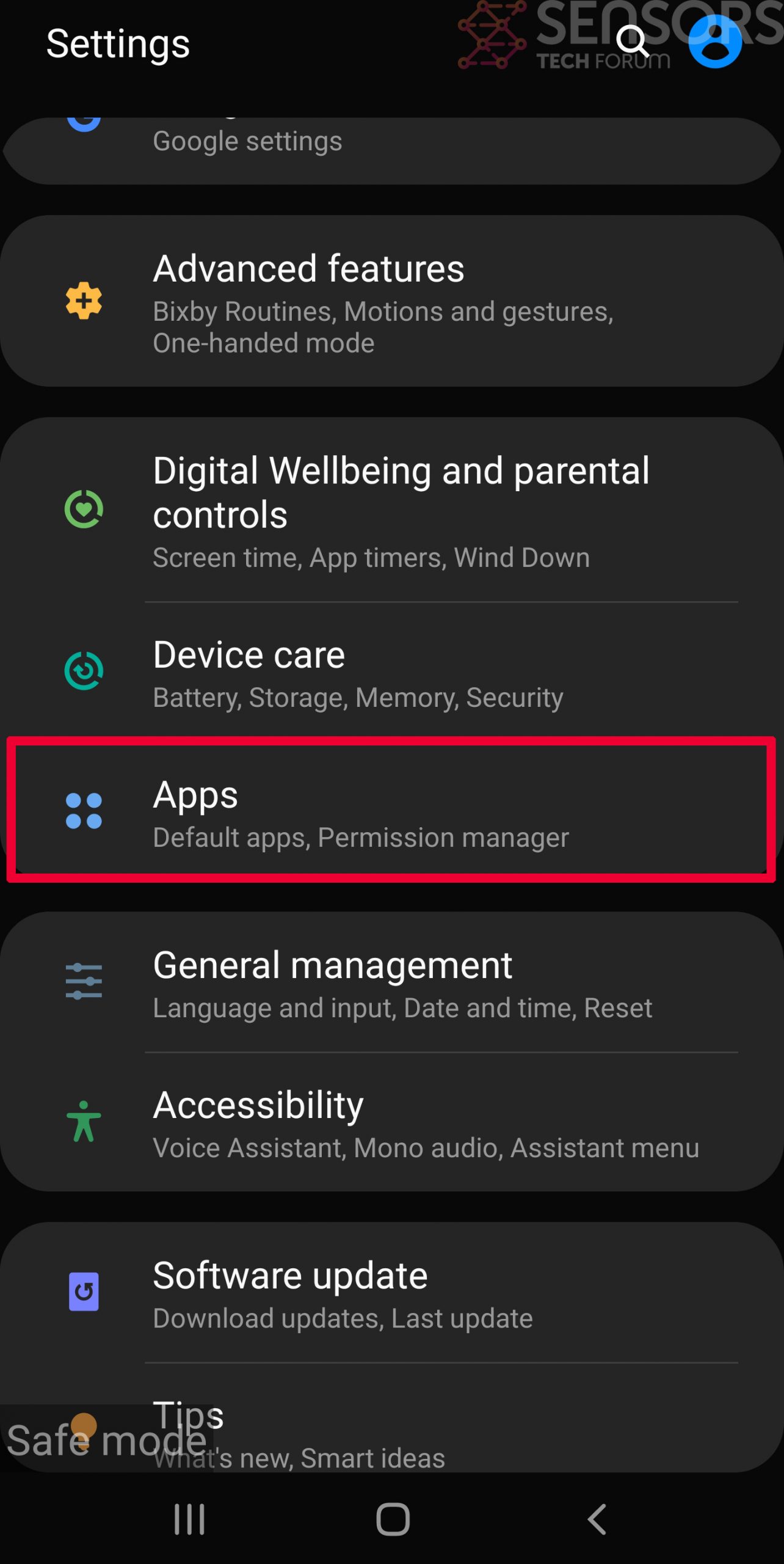

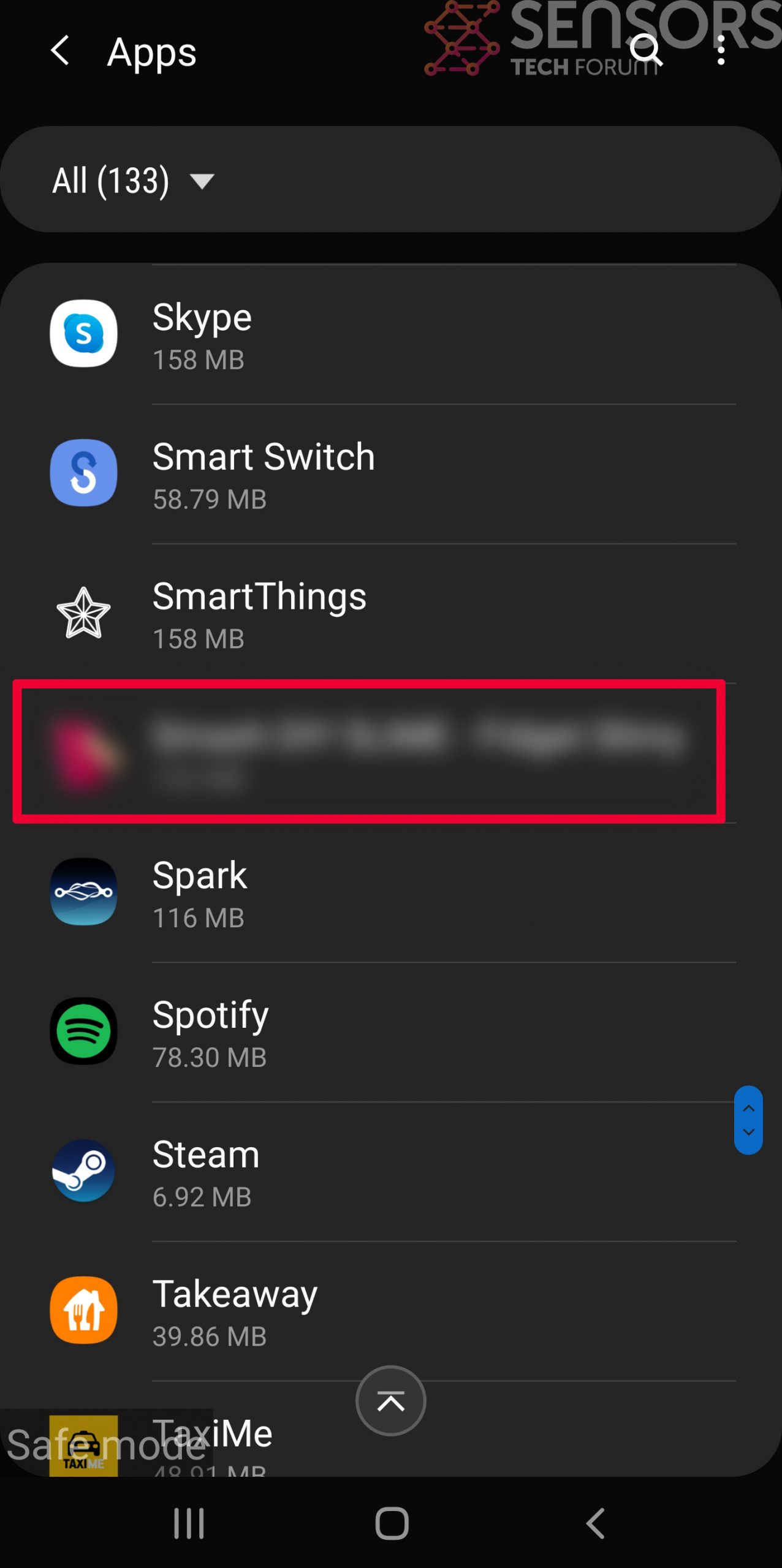

Passo 3: Eliminare l'App che vostro credo sia il virus

Di solito i virus Android vengono mascherati sotto forma di applicazioni. Per eliminare le app, seguire questi mini-passi:

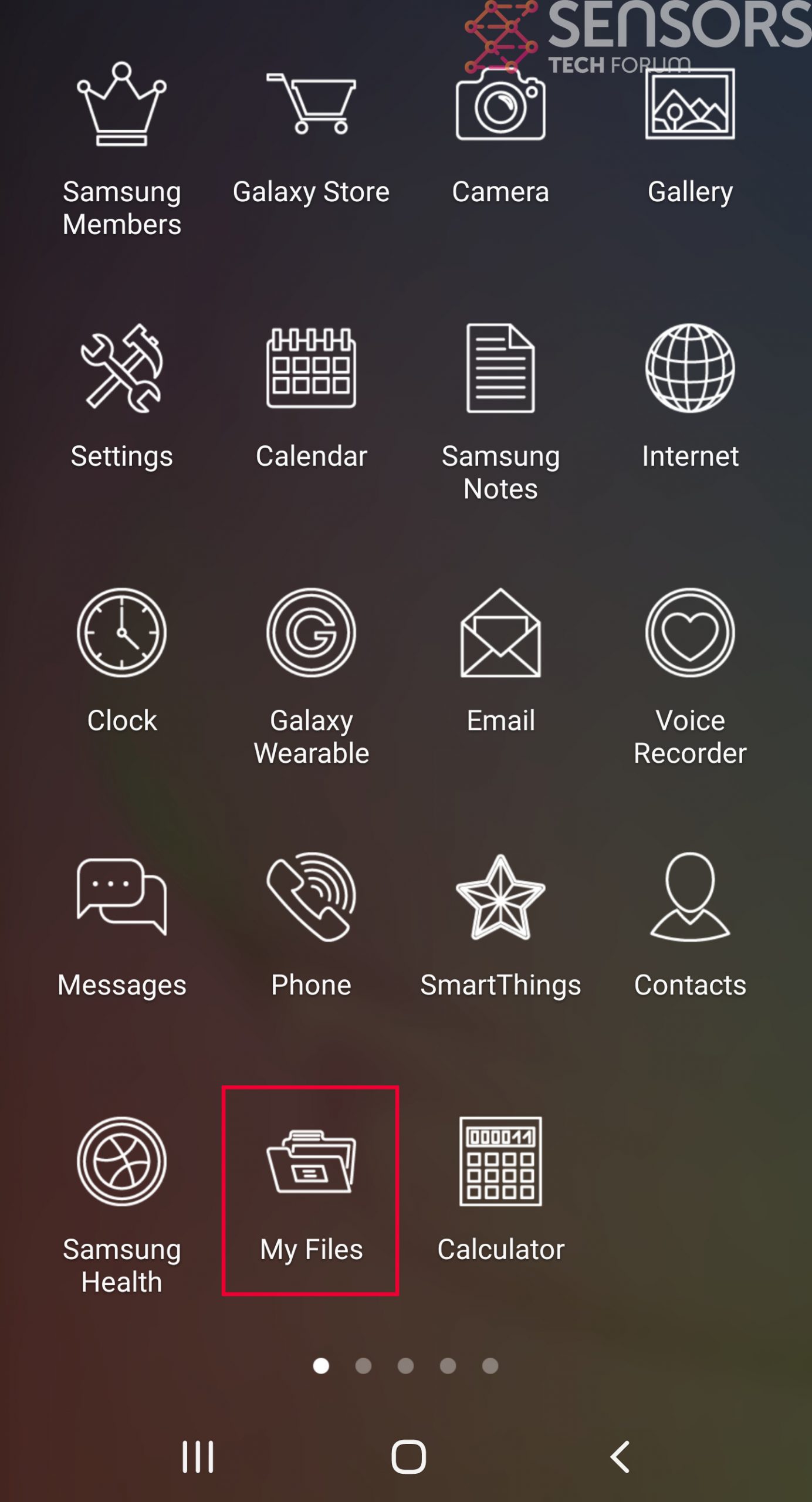

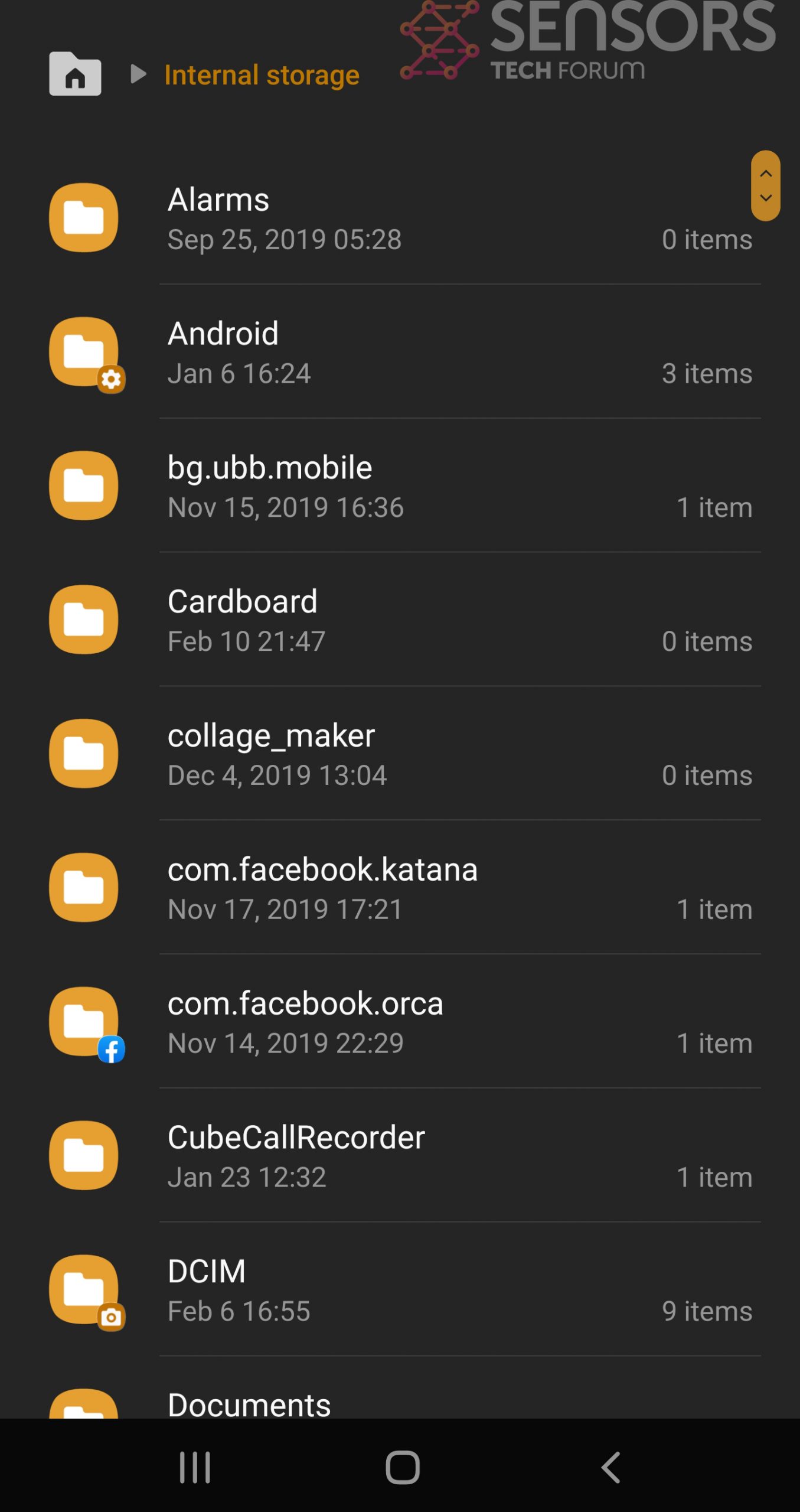

Passo 4: Trova virus nascosto file sul telefono Android e rimuoverli

Basta individuare il virus e tenere premuto sul file del virus per eliminarlo.