Een nieuwe Android-mijnwerker malware is blootgelegd - ADB.Miner. De mijnwerker-worm en is ontworpen om een breed scala scannen van IP-adressen aan kwetsbare apparaten te lokaliseren. De mijnwerker werd ontdekt door onderzoekers van NetLab bewakingsfirma.

Verwante Story: Android Miner Virus (Coin Miner) - hoe het te verwijderen van uw Mobile

ADB.Miner - A Closer Look

Blijkbaar, mijnwerkers is de eerste worm voor Android dat het aftasten code die bij de beruchte ivd Mirai botnet hergebruikt. De onderzoekers waren in staat om vast te leggen 9 monsters van de malware, concluderen dat hun belangrijkste functies worm vermeerdering en mijnbouw:

– worm-infectie: Geïnfecteerde apparaat zal starten havenaftasten op TCP 5555 adb-interface, en proberen te – uitvoeren ADB commando om zichzelf te kopiëren op nieuw geïnfecteerde computers.

– XMR Mining: Het zal graven XMR tokens na infectie.

Specifieker, de worm gebruikt code Mirai's syn scanmodule die efficiënter toevoegt aan de malware als geheel. Wat interessant is, is dat de worm een command and control-server niet in dienst en is rechtstreeks verkrijgt de cryptogeld inkomen via een enkele portemonnee adres, onderzoekers zeg.

Voortplanting

ADB.Miner is ontworpen om te scannen van verschillende soorten Android-apparaten, variërend van smartphones en slimme tv's TV set-top boxes. De enige specificatie is dat deze apparaten moet worden met het publiek toegankelijk ADB debug-interface met behulp van de haven 5555 rennen. eenmaal gelegen, de worm infecteert ze met de mijnbouw module van de malware die probeert te Monero cryptogeld delven.

vermeerdering van de worm wordt uitgevoerd via een kenmerk bekend als droidbot. Zodra de worm ontdekt apparaten met poort 5555 adb enabled, het zal allemaal de monsters van lokale implanteren aan het slachtoffer, met specifieke commando's als de ADB connect / ADB push / ADB shell.

Zoals reeds gezegd, ADB.Miner maakt gebruik van de scanmodule broncode van Mirai:

– Mirai SYN scanmodule is gevonden in deze module aan de poort versnellen 5555 scannen. De volgende figuur benadrukt de code die een willekeurige IP construeert met een target-poort 5555.

– De codestructuur is ook vergelijkbaar met Mirai.

– Deze module bevat ook Mirai reeks tabellen, die zwakke wachtwoorden versleuteld Mirai de standaard sleutel 0xDEADBEEF zijn. Echter, deze zwakke wachtwoorden worden niet gebruikt in deze worm.

Bovendien, ADB.Miner wil niet alleen de mijne Monero maar ook voortplanten zelf gescand op meer kwetsbare apparaten op het internet. Helaas, het type kwetsbaarheid in deze bewerking is nog onbekend. Wat onderzoekers zijn van mening is dat de aanvallers niet gebruik te maken van één enkele fout aan een specifieke leverancier te richten. In feite, onderzoekers gevonden apparaten uit een aantal fabrikanten die aan deze aanval gevoelig waren.

Zover, de onderzoekers ontdekt 7,400 unieke IP-adressen die de Monero mijnbouw code. De meeste slachtoffers zijn gevestigd in China en Zuid-Korea.

Om besmetting te voorkomen, Android-gebruikers moeten een beveiligingsoplossing op hun apparaten te implementeren en wees extra alert met welke apps ze downloaden, zelfs van Play Store.

Voorbereiding voor het verwijderen van malware.

Voor het eigenlijke verwijdering, Wij raden u aan de volgende voorbereidende stappen te doen.

- Schakel uw telefoon uit totdat u weet hoe slecht is het virus infectie.

- Open deze stappen op een ander, veilig toestel.

- Zorg ervoor dat het afsluiten van uw SIM-kaart, als het virus zou kunnen bederven in sommige zeldzame gevallen.

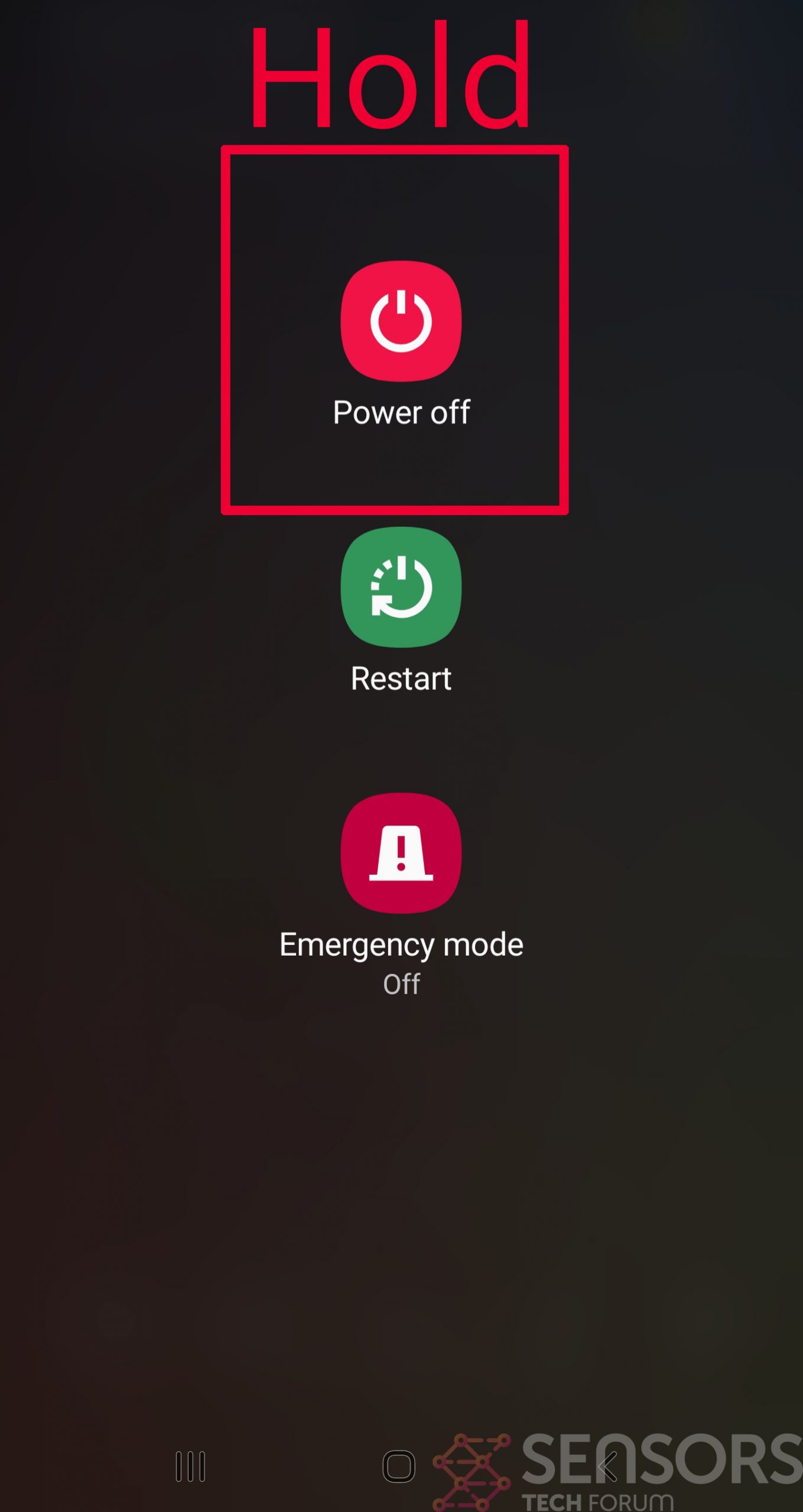

Stap 1: Afsluiten om de telefoon om wat tijd te winnen

Het afsluiten van de telefoon kan worden gedaan door te drukken en de power-knop te houden en te kiezen voor uitschakeling.

In het geval dat het virus je dit niet laten doen, U kunt ook proberen om de batterij te verwijderen.

In het geval dat uw batterij niet kan worden verwijderd, kunt u proberen om het zo snel mogelijk af te voeren als je nog steeds controle over deze.

Notes: Zo heb je de tijd om te kijken hoe erg de situatie is en om je simkaart er veilig uit te kunnen halen, zonder de nummers in het wordt gewist. Als het virus op uw computer, Het is espeically gevaarlijk voor de SIM-kaart daar te houden.

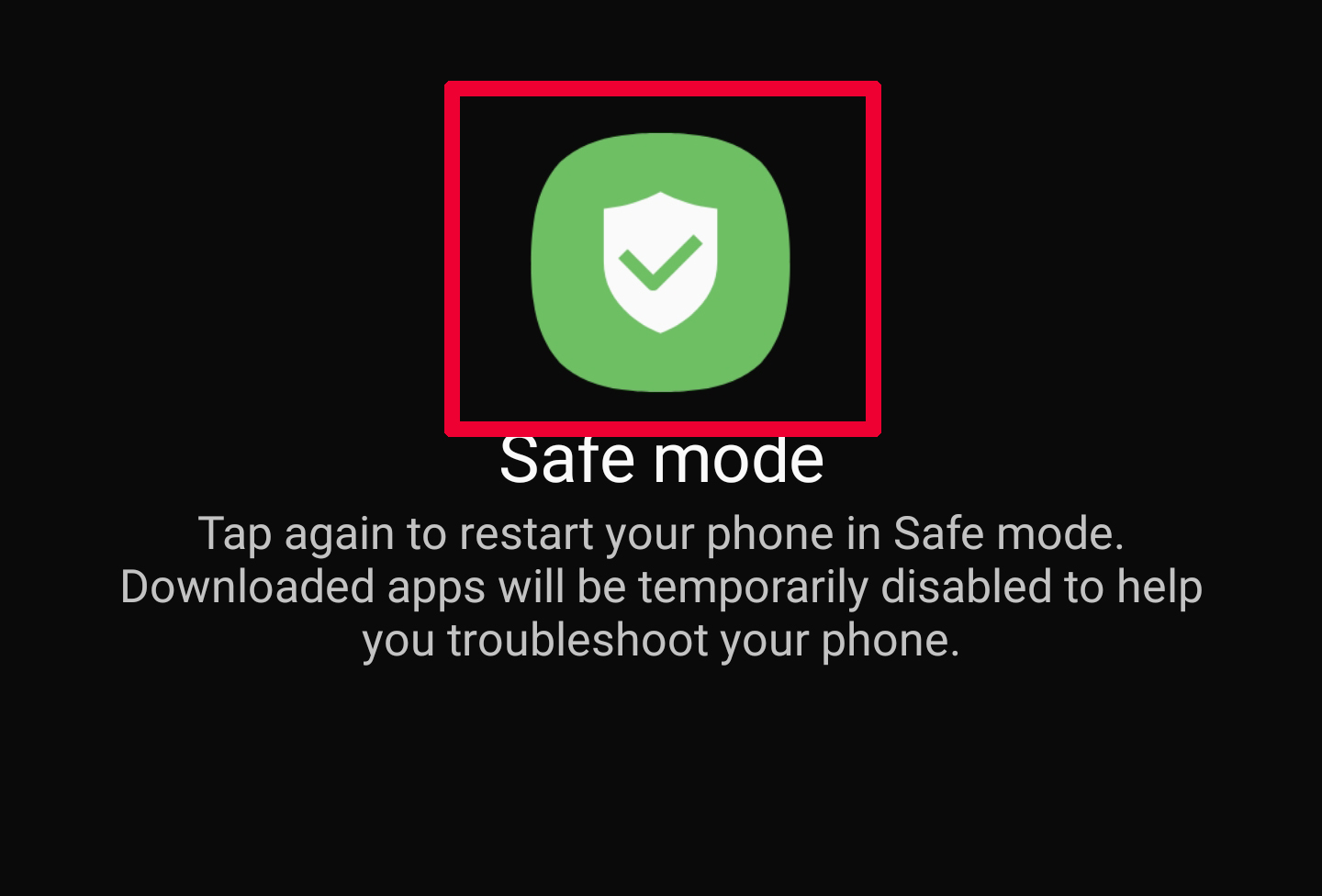

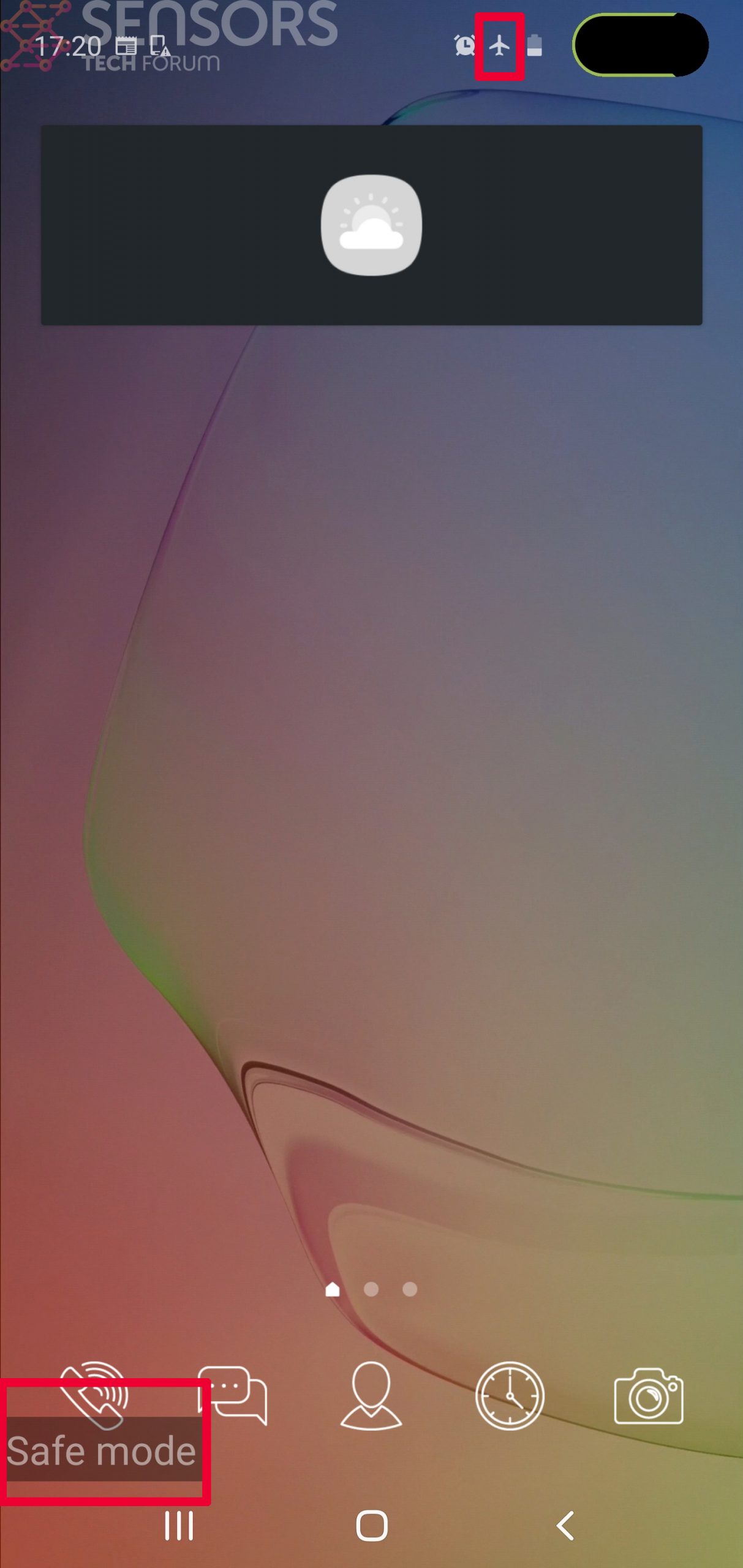

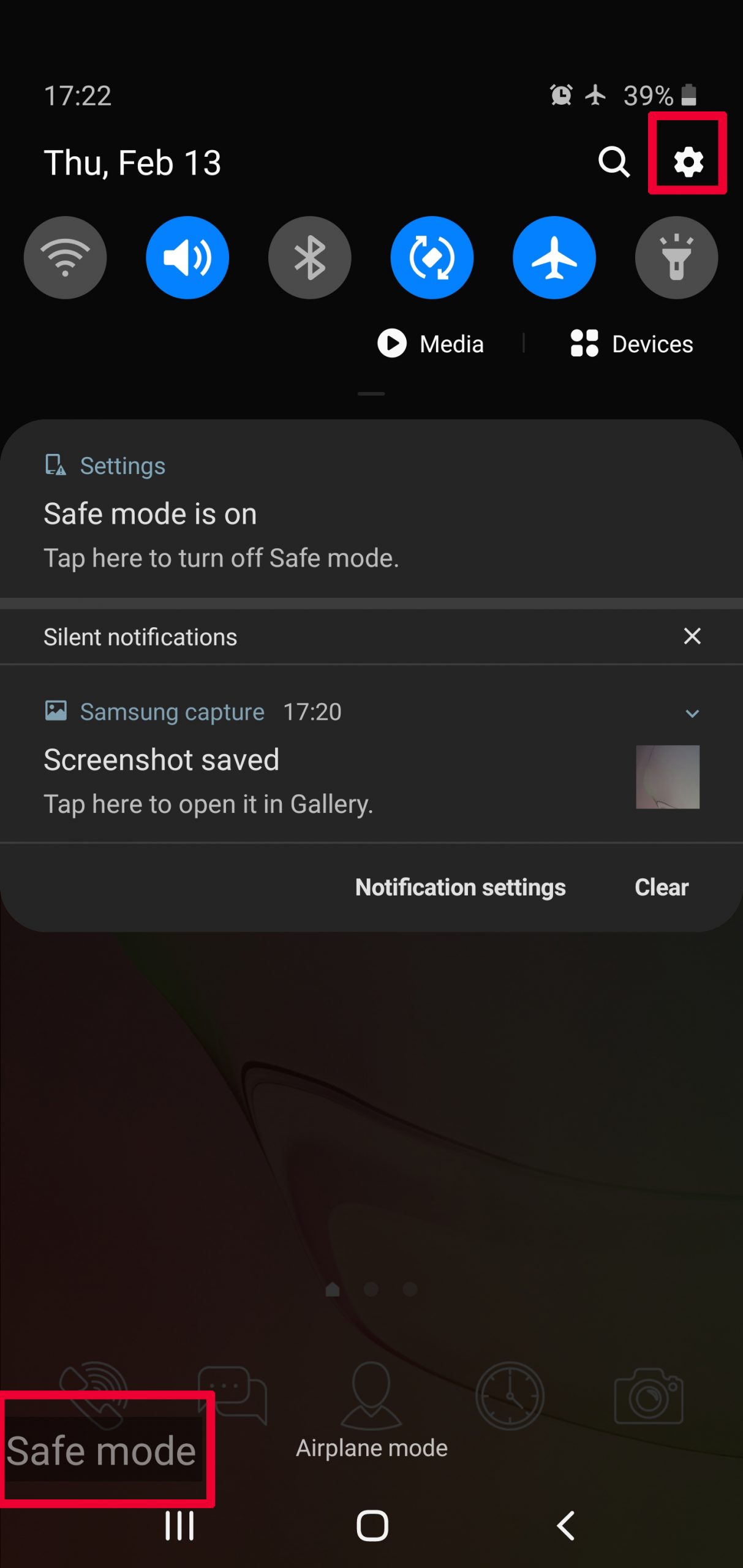

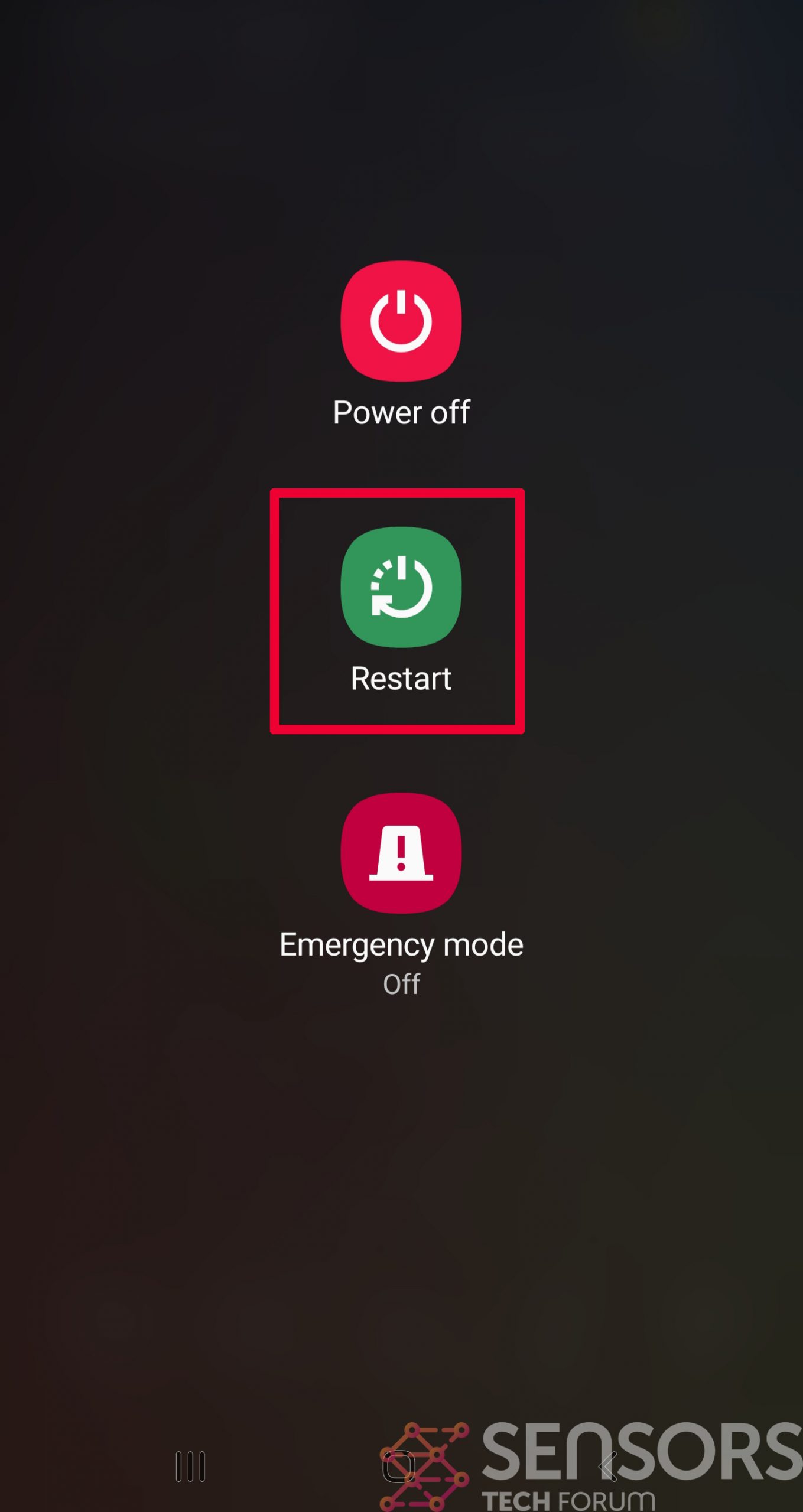

Stap 2: Veilige modus inschakelen van je Android-toestel.

Voor de meeste Android-apparaten, overschakelen op veilige modus is gelijk. Zijn gedaan door het volgen van deze mini-stappen:

Stap 3: Elimineer de App die Uw Geloof is het Virus

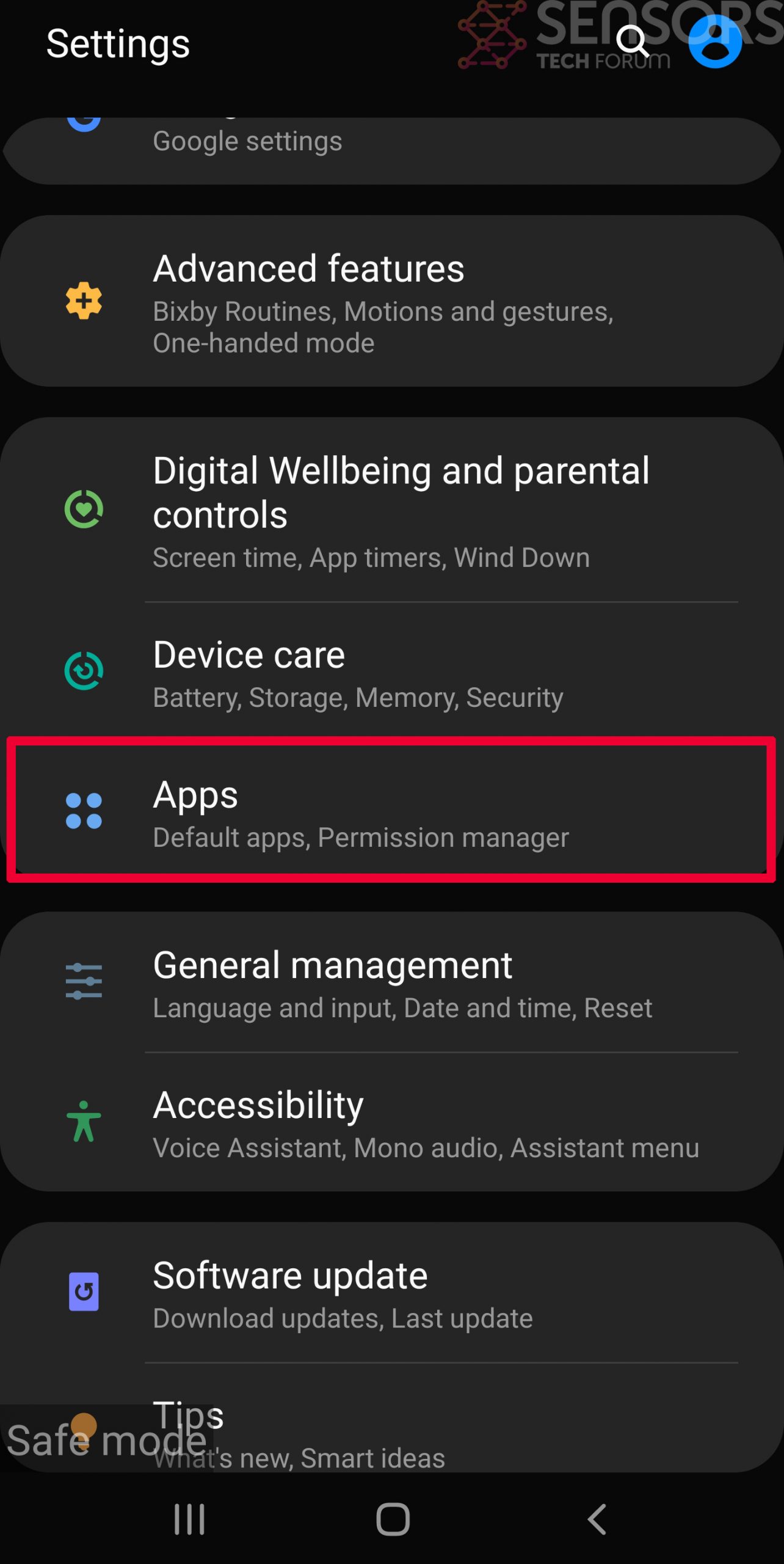

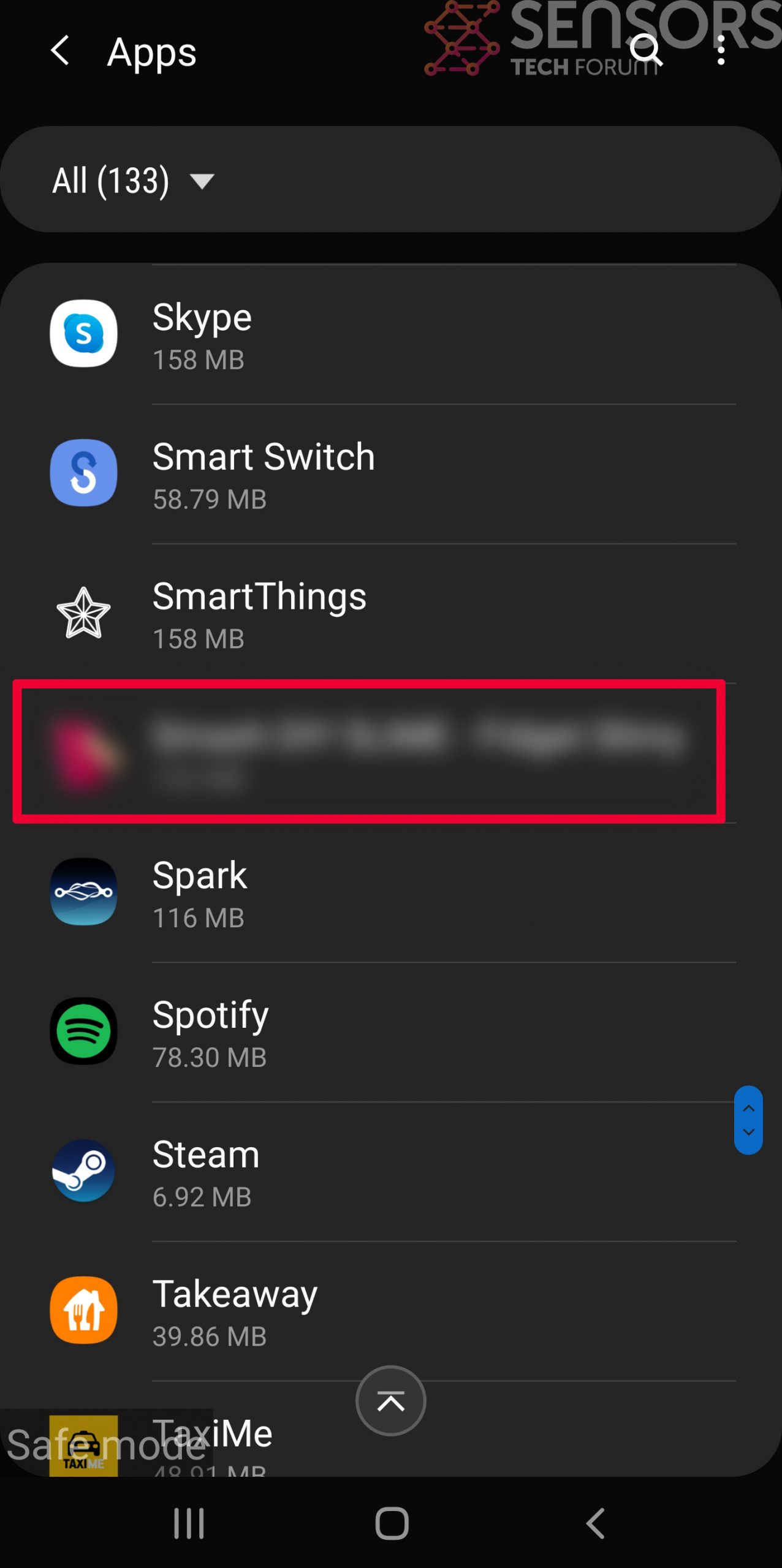

Meestal Android virussen krijgen gemaskeerd in de vorm van applicaties. Om apps te elimineren, Volg deze mini-stappen:

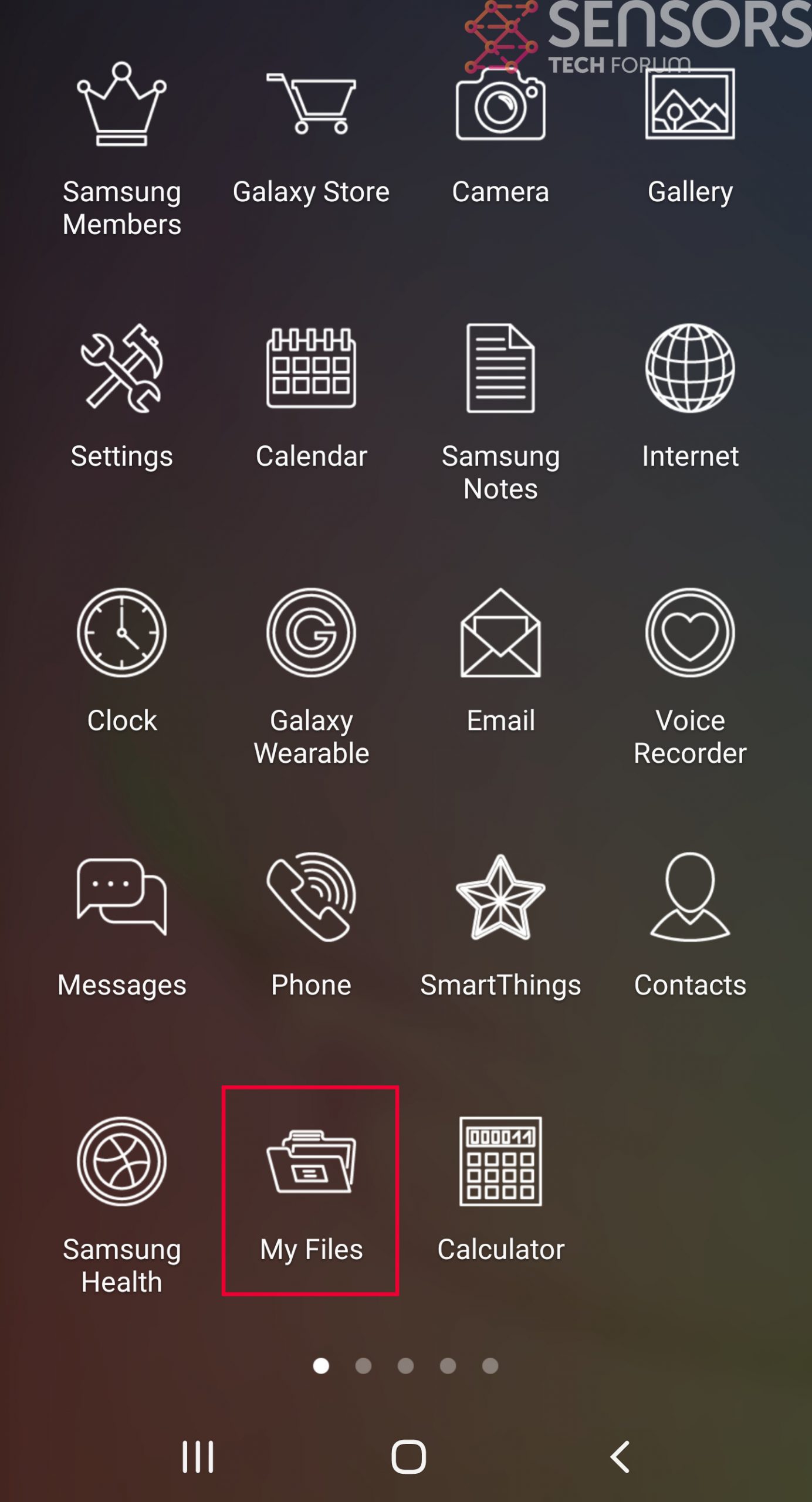

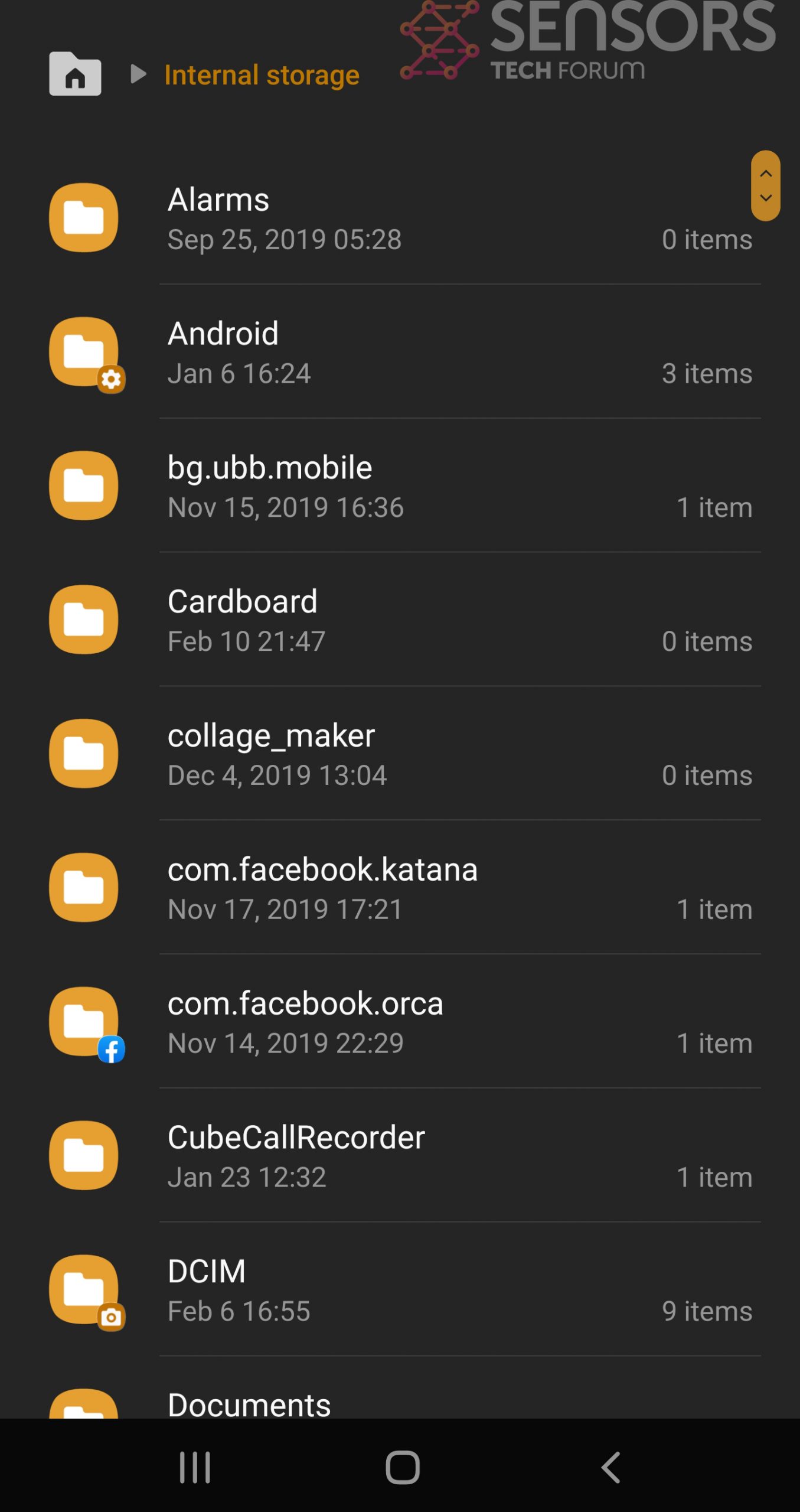

Stap 4: Vind verborgen Virus bestanden op uw Android-telefoon en verwijder ze

Zoek eenvoudig het virus en houd het virusbestand ingedrukt om het te verwijderen.