Een basiszendontvangststation (BTS) is een apparaat dat draadloze communicatie helpt tussen gebruikersapparatuur (mobieltjes, WLL telefoons, computers met een draadloze connectiviteit) en een netwerk, zoals draadloze communicatietechnologieën zoals GSM, CDMA, wireless local loop, Wi-Fi, WiMAX of andere WAN-technologie. Onderzoekers hebben net ontdekt drie kritische kwetsbaarheden in populaire software draait op open-source BTS. Wat betekent dit alles?

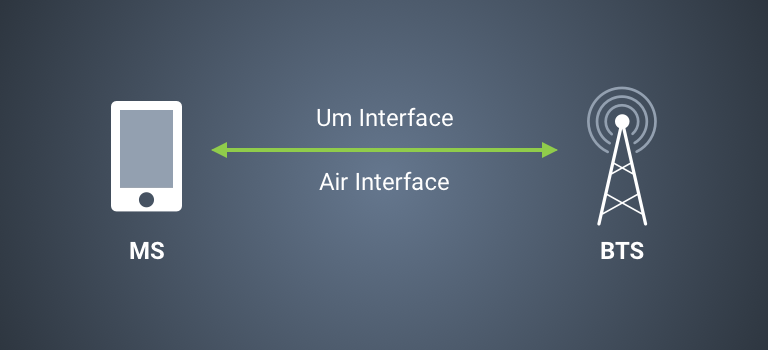

Een mobiel station aansluit op een BTS; Image Source: Zimperium

Kwetsbaarheden in Meerdere Open Source BTS Producten gevonden

onderzoekers van Zimperium zeggen dat ze continu onderzoek verricht naar de verschillende aspecten van GSM veiligheid (dat wil zeggen. protocol kwetsbaarheden). Het team heeft veel aandacht besteed aan de meest populaire open source software producten die GSM-netwerken draaien. Terwijl dit proces van controle bron voortgezet, het team struikelde over meerdere gebreken gevonden in dergelijke software. De gebreken in staat stellen een aanvaller een BTS station beschadigen en uiteindelijk de controle over haar transceiver module op afstand.

Onderzoekers verklaren dat een BTS is gebaseerd op software en radioapparatuur waarmee mobiele stations verbinding met het GSM, UMTS, en LTE-netwerken.

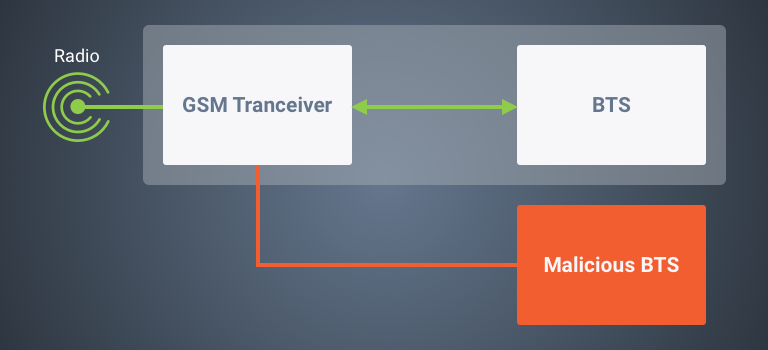

Het lagere niveau software achter elke BTS is de transceiver, dat is de directe interface naar de radio hardware. Zij is verantwoordelijk voor de afstemming van de frequentie en de behandeling GMSK (Gaussian Minimum Shift Keying) data modulatie / demodulatie. Kortom, Het digitaliseert de radiogolven.

Het team ontdekte dat alle van de meest gebruikte BTS software draait op dezelfde of zeer identieke transceiver codebasis. Dit betekent dat al deze stukken software krijgen met hetzelfde kwetsbaarheden zou.

Het ergste van deze kwetsbaarheden in staat stellen een kwaadwillende acteur op afstand controle te krijgen over de transceiver module. Dit zou leiden tot het gevaar brengen van de BTS functionaliteiten door middel van zich voordoen als een parallelle BTS.

Samenvattend, de succesvolle exploitatie van deze gebreken kunnen leiden tot het verkrijgen van aanvallers op afstand de controle over de basistranscieverstations, kaping GSM verkeer, voorkomen dat de toren uit het verlenen van service, openbaarmaking van verkeersinformatie, het veranderen van de BTS identiteit, etc.

BTS beveiligingslekken: Wie wordt beïnvloed?

De lijst van de betrokken partijen bevat specifieke versies van YateBTS (door Legba Incorporated), OpenBTS en OpenBTS-UMTS (door Range Networks), Osmo-TRX en Osmo-BTS (door OsmoCOM). Het is ook zeer waarschijnlijk dat andere producten die dezelfde zendontvanger codebasis delen zijn ook bedreigd.

aangetaste producten:

- YateBTS <= 5.0.0

- OpenBTS <= 4.0.0

- OpenBTS UMTS <= 1.0.0

- Osmo-TRX / Osmo-BTS <= 0.1.10

- Andere producten die dezelfde zendontvanger codebasis delen.

getroffen Vendors:

- Legba Incorporated (YateBTS)

- range Networks (OpenBTS en OpenBTS-UMTS)

- OsmoCOM (Osmo-TRX en Osmo-BTS)

Opsommen, onderzoekers hebben de kwetsbaarheden ingedeeld in drie groepen:

Overdreven Exposed Dienst Binding, waarop een aanvaller met IP-connectiviteit met het BTS systeem kan leiden tot het ontvangen en verzenden van pakketten van / naar de transceiver.

Remote Stack-Based Buffer Overflow, indien een aanvaller een stapel buffer overlopen door een grote UDP-pakket naar het besturingskanaal. Dit kan leiden tot uitvoering van externe code (RCE) of een denial of service (DoS) staat.

Remote-geverifieerde Controle, waarbij een aanvaller dienst kan ontkennen door de module uitgeschakeld, jam frequenties door het afstemmen van de TX-radio op de verkeerde frequentie, of kaping BTS identiteit op afstand met behulp van de SETBSIC opdracht om de BTS identiteit te veranderen naar een andere.

Mitigation Stappen tegen de BTS beveiligingslekken

Zimperium onderzoekers hebben een lijst van de voorzorgsmaatregelen bedoeld voor leveranciers te volgen en onmiddellijk toe te passen, zodat hun producten veilig zijn van exploits:

1. Update uw BTS software wanneer er een patch beschikbaar.

2. Bind de bussen gebruikt voor de controle en uitwisseling van gegevens alleen de lokale interface (127.0.0.1).

3. firewall: Blok verkeer afkomstig van externe netwerken van havens 5701 ( havenstaatcontrole ) en 5702 ( gegevens poort), of andere poorten zoals gebruikt door de software BTS.

4. Zorg ervoor dat u van toepassing compileren tijd verzachtingen (ASLR + DEP)

5. Implementeren van een authenticatie systeem voor dergelijke kanalen te ontkennen een onbevoegde aanvaller ingelogd op dezelfde machine, of op hetzelfde netwerk, communiceren met BTS controle poorten.

6. Fix buffer handling door het gebruik van de juiste maten.

7. Uitvoeren aanvullende code audits.