Adobe Flash Player is al lang het doelwit van hackers. Tal van kwetsbaarheden zijn ontdekt tijdens de jaren, en tal van aanvallen op basis van Adobe gebreken zijn bewerkt.

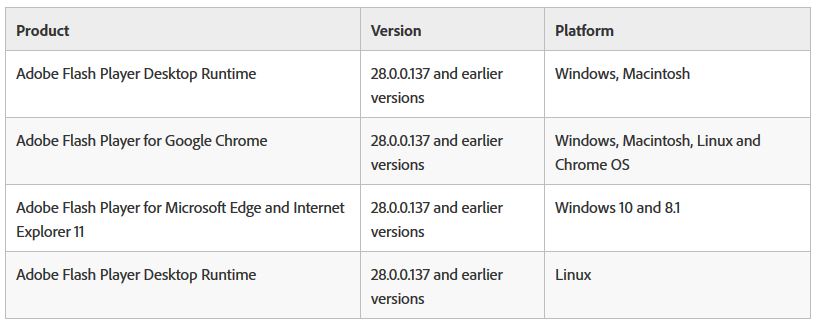

Dit jaar begint ook met een kritieke kwetsbaarheid die werd bevestigd door Adobe zelf – CVE-2018-4878. Adobe Flash Player 28.0.0.137 en eerdere versies worden beïnvloed. De fout bestaat in Flash Player en aanvallers de mogelijkheid om toegang tot machines te krijgen die op meerdere platformen, zoals Windows, regenjas, Google Chrome en Linux:

Een fix zal naar verwachting worden uitgebracht in de komende dagen. Echter, in de tussentijd gebruikers nog steeds met behulp van het programma worden aangespoord om te controleren of ze vatbaar zijn voor het exploiteren en worden geadviseerd om hun verdediging te verharden. Bovendien, CVE-2018-4878 wordt uitgebuit beperkte, gerichte aanvallen in het wild. Hier is wat Adobe heeft zei in een beveiligingsbulletin:

Een kritische kwetsbaarheid (CVE-2018-4878) bestaat in Adobe Flash Player 28.0.0.137 en eerdere versies. Succesvolle exploitatie zou kunnen leiden dat een aanvaller de controle over het desbetreffende systeem.

Adobe weet over het rapport dat een exploit voor CVE-2018-4878 bestaat in het wild, en wordt ingezet in beperkte, gerichte aanvallen tegen Windows. Deze aanvallen gebruik van Office-documenten met ingesloten kwaadaardige Flash-content verspreiden via e-mail, het bedrijf zei ook.

Meer over CVE-2018-4878

De kwetsbaarheid is gebruik na een vrij Type. Een gebruik na een vrij kwetsbaarheid een geheugenbeschadiging karakter en kunnen worden uitgebuit door aanvallers willekeurige code.

Aanvallen op basis van CVE-2018-4878

Cisco onderzoekers’ analyse van de CVE-2018-4878-gebaseerde aanval gekoppeld aan de hackers uit groep 123.

“Groep 123 hebben nu toegetreden tot een aantal van de criminele elite met deze nieuwste payload van ROKRAT. Ze hebben een Adobe Flash gebruikt 0 dag die buiten hun vorige mogelijkheden — ze gebruikten exploits in eerdere campagnes, maar nooit een netto nieuwe exploit zoals ze nu gedaan hebben,” Talos onderzoekers Warren Mercer en Paul Rascagneres verklaard.

De onderzoekers geloven ook dat het doelwit van de aanval is high-profile. Het feit dat een gloednieuwe niet exploit gezien in de vorige aanslagen werd gebruikt, betekent dat de groep was vastbesloten om de aanval te laten werken.

FireEye onderzoekers, aan de andere kant van mening dat de groep achter de CVE-2018-4878 aanvallen is TEMP.Reaper uit Noord-Korea:

We hebben TEMP.Reaper operators direct interactie met hun commando en controle-infrastructuur van IP-adressen toegewezen aan de STAR-KP-netwerk in Pyongyang waargenomen. De STAR-KP-netwerk wordt gebruikt als een joint venture tussen Bericht de Noord-Koreaanse regering en Telecommunicatie Corporation en Thailand op basis van Loxley Pacific.

Zoals reeds gezegd, Adobe zal naar verwachting de fout patch deze week. In de tussentijd, Als u gebruik maakt van Flash Player, zorg ervoor om te controleren of u gevoelig bent voor het uitbuiten. Hoe wordt dit gedaan? Toegang tot de About Flash Player pagina, of klik met de rechtermuisknop op de inhoud die in de speler. Selecteer vervolgens Over Adobe Flash Player uit het menu. Deze controle moet worden uitgevoerd voor elke browser op uw systeem geïnstalleerd.

Bovendien, het belang van het hebben van een anti-malware programma geïnstalleerd op een systeem moet niet worden vergeten. Een dergelijk programma zal beschermen tegen malware-aanvallen en zou ook alle bestaande infecties te verwijderen.

SpyHunter scanner vindt u alleen de dreiging. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter