Adobe Flash Player ist seit langem von Hackern gezielt. Viele Schwachstellen wurde in den Jahren aufgedeckt, und viele Angriffe auf Basis von Adobe Mängel hat handgearbeitete.

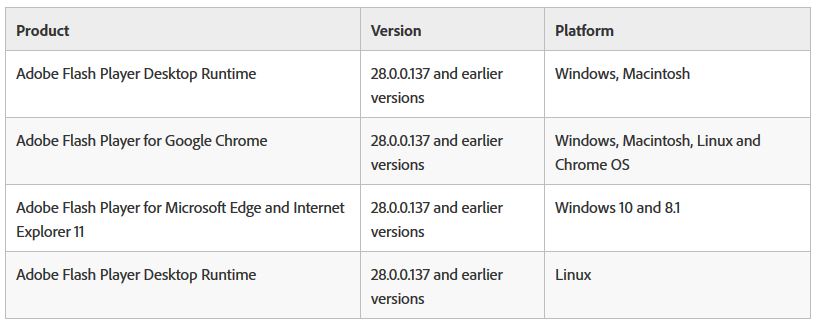

In diesem Jahr beginnt auch mit einer kritischen Sicherheitslücke aus, die von Adobe bestätigt sich – CVE-2018-4878. Adobe Flash Player 28.0.0.137 und frühere Versionen sind betroffen. Der Fehler besteht in Flash Player und ermöglicht es Angreifern Zugriff auf Maschinen zu gewinnen, auf mehreren Plattformen laufen, wie Windows, Macintosh, Google Chrome und Linux:

Ein Update wird voraussichtlich in den nächsten Tagen veröffentlicht werden. Jedoch, in der Zwischenzeit Benutzer immer noch mit dem Programm ist aufgefordert, zu prüfen, ob sie den Exploit anfällig sind und wird gebeten, ihre Verteidigung zu härten. Weiter, CVE-2018-4878 wird in begrenztem ausgebeutet, gezielte Angriffe in der freien Natur. Hier ist, was Adobe hat sagte in einem Sicherheitsbulletin:

Eine kritische Sicherheitslücke (CVE-2018-4878) existiert in Adobe Flash Player 28.0.0.137 und früheren Versionen. Ein erfolgreicher Angriff könnte möglicherweise ein Angreifer ermöglichen, die Kontrolle über das betroffene System zu übernehmen.

Adobe kennt den Bericht, dass ein Exploit für CVE-2018-4878 besteht in der freien Natur, und wird in begrenzten gehebelt, gezielte Angriffe gegen Windows-. Diese Angriffe verwenden, um Office-Dokumente mit eingebetteten bösartigen Flash-Inhalten Verbreitung per E-Mail, die Firma sagte auch,.

Mehr über CVE-2018-4878

Die Sicherheitslücke ist ein Einsatz-after-free-Typ. Ein use-after-free-Sicherheitsanfälligkeit ist ein Speicherfehler Charakter und kann von Angreifern ausgenutzt werden, um beliebigen Code auszuführen.

Angriffe Basierend auf CVE-2018-4878

Cisco Forscher’ Analyse der CVE-2018-4878-Angriff es die Hacker-Gruppe verknüpft 123.

“Gruppe 123 haben sich nun mit dieser neuesten Nutzlast von ROKRAT der kriminellen Elite einige. Sie haben einen Adobe Flash verwendet 0 Tag, war außerhalb ihrer bisherigen Fähigkeiten — sie haben Exploits in früheren Kampagnen verwenden, aber nie ein Neugeld ausnutzen, wie sie jetzt getan haben,,” Talos Forscher Warren Mercer und Paul Rascagneres erklärt.

Die Forscher glauben auch, dass das Ziel des Angriffs ist hochkarätig. Die Tatsache, dass ein brandneues nicht in früheren Angriffe verwendet wurde, bedeutet gesehen exploit, dass die Gruppe den Angriff Arbeit zu machen wurde bestimmt.

FireEye Forscher, glauben, auf der anderen Seite, dass die Gruppe hinter den CVE-2018-4878 Angriffen ist TEMP.Reaper aus Nordkorea:

Wir haben TEMP.Reaper beobachtet Betreiber direkt mit ihrer Kommando- und Kontrollinfrastruktur von IP-Adressen an das STAR-KP-Netzwerk in Pjöngjang zugewiesen die Interaktion. Das STAR-KP-Netzwerk wird als ein Joint Venture zwischen der nordkoreanischen Regierung für Post und Telekommunikation Corporation und Thailand-basierten Loxley Pacific betrieben.

Wie bereits erwähnt, Adobe wird erwartet, dass der Fehler in dieser Woche patchen. In der Zwischenzeit, wenn Sie laufen Flash Player, stellen Sie sicher, zu überprüfen, ob Sie mit dem Exploit anfällig sind. Wie wird das gemacht? Besuchen Sie das über Flash Player Seite, oder Rechtsklick auf den Inhalt im Player läuft. Dann wählen Sie über den Adobe Flash Player aus dem Menü. Diese Prüfung sollte auf Ihrem System installiert ist für jeden Browser ausgeführt werden.

Außerdem, die Bedeutung auf einem System installiert ein Anti-Malware-Programm zu haben sollte nicht übersehen werden,. Ein solches Programm wird Malware-Attacken Schutz vor und würde auch alle vorhandenen Infektionen entfernen.

SpyHunter Scanner erkennt nur die Bedrohung. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren