Adobe Flash Player er blevet lang målrettet af hackere. Masser af sårbarheder er blevet afsløret i årene, og masser af angreb baseret på Adobe fejl er blevet udformet.

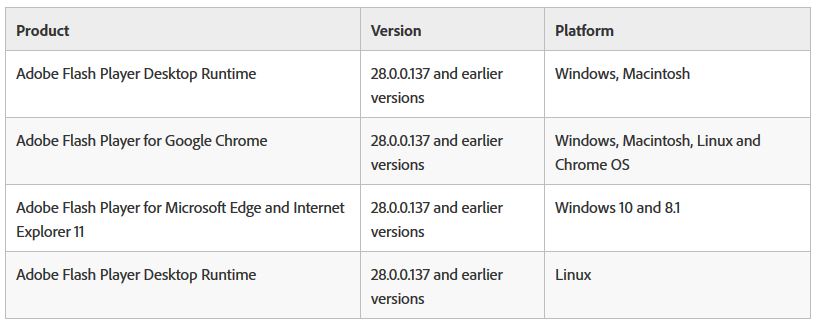

I år starter også med en kritisk sårbarhed, der blev bekræftet af Adobe selv – CVE-2018-4878. Adobe Flash Player 28.0.0.137 og tidligere versioner der er berørt. Fejlen findes i Flash Player og gør det muligt for hackere at få adgang til maskiner, der kører på flere platforme, som Windows, Macintosh, Google Chrome og Linux:

Der forventes en rettelse til at blive frigivet i de kommende dage. Men, i mellemtiden brugere stadig anvender programmet opfordres til at kontrollere, om de er tilbøjelige til at udnytte og rådes til at hærde deres forsvar. Endvidere, CVE-2018-4878 bliver udnyttet i begrænset, målrettede angreb i naturen. Her er hvad Adobe har sagde i en sikkerhedsbulletin:

En kritisk sårbarhed (CVE-2018-4878) findes i Adobe Flash Player 28.0.0.137 og tidligere versioner. Succesfuld udnyttelse kan potentielt give en hacker mulighed for at overtage styringen af det pågældende system.

Adobe kender rapporten, at en udnytte til CVE-2018-4878 eksisterer i naturen, og bliver udnyttes i begrænset, målrettede angreb mod Windows. Disse angreb bruge Office-dokumenter med indlejret ondsindet Flash-indhold spredt via e-mail, selskabet sagde også.

Mere om CVE-2018-4878

Sårbarheden er en anvendelse efter frigivelse typen. En use-after-free sårbarhed er en hukommelseskorruption karakter og kan udnyttes af angribere at udføre vilkårlig kode.

Angreb Baseret på CVE-2018-4878

Cisco forskere’ analyse af CVE-2018-4878-baserede angreb knyttet den til hackere fra gruppen 123.

“Gruppe 123 har nu sluttet noget af den kriminelle elite med denne seneste nyttelast på ROKRAT. De har brugt en Adobe Flash 0 dag, som var uden for deres tidligere evner — de brugte exploits i tidligere kampagner, men aldrig en netto ny udnytte som de har gjort nu,” Talos forskere Warren Mercer og Paul Rascagneres erklærede.

Forskerne mener også, at målet for angrebet er højt profilerede. Det faktum, at en helt ny ikke udnytte set i tidligere angreb blev anvendt betyder, at gruppen var besluttet på at gøre angrebet arbejde.

FireEye forskere, på den anden side mener, at gruppen bag CVE-2018-4878 angreb er TEMP.Reaper fra Nordkorea:

Vi har observeret TEMP.Reaper operatører direkte interagerer med deres kommando og kontrol-infrastruktur fra IP-adresser tildelt til STAR-KP-netværk i Pyongyang. STAR-KP-netværk drives som et joint venture mellem den nordkoreanske regerings post og telekommunikation Corporation og Thailand-baserede Loxley Stillehavet.

Som allerede nævnt, Adobe ventes at lappe fejlen i denne uge. I mellemtiden, hvis du kører Flash Player, Sørg for at tjekke, om du er tilbøjelig til at udnytte. Hvordan gør man det? Åbne siden Om Flash Player side, eller højreklik på indholdet kører i afspilleren. Vælg derefter Om Adobe Flash Player fra menuen. Denne kontrol bør udføres for hver browser installeret på systemet.

Desuden, vigtigheden af at have en anti-malware program installeret på et system ikke bør overses. Et sådant program vil sikre sig mod malware-angreb og vil også fjerne alle eksisterende infektioner.

SpyHunter scanner vil kun afsløre truslen. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter