Een ander ernstig probleem is gevonden targeting moderne CPU's - de Portsmash Side-kanaal Vulnerability die vergelijkbaar is met eerdere zaken als Kernsmelting. Door deze combinatie bug hackers informatie kapen van processen die worden uitgevoerd in dezelfde kern.

CVE-2018-5407: Portsmash Side-channel Kwetsbaarheid is het laatste voorbeeld van een CPU Bug

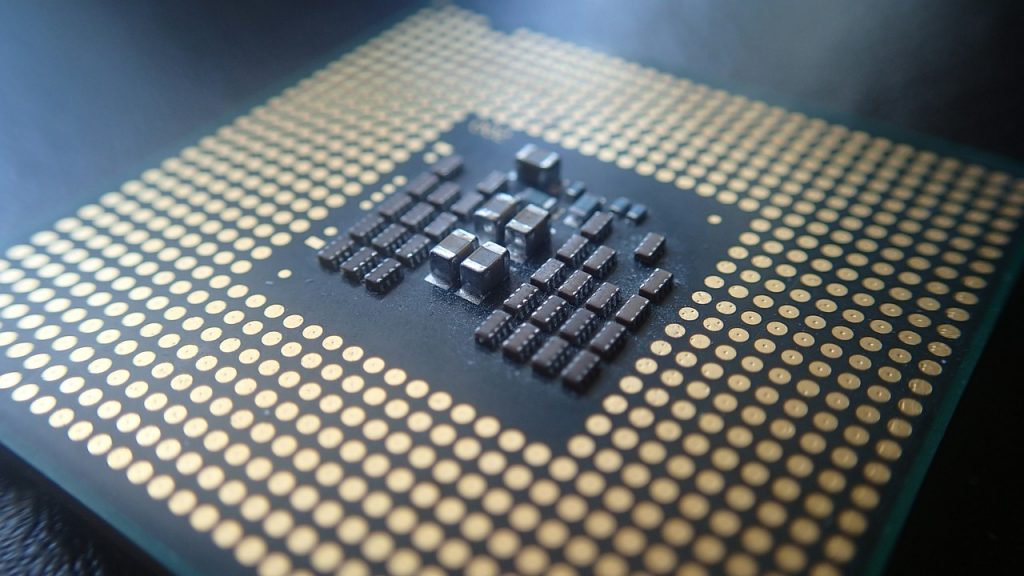

Een team van security experts ontdekt en presenteerde een nieuwe bug die specifiek is gericht op de moderne hyper-threading processoren. Dit is het laatste voorbeeld van een kwetsbaarheid zijkanaal - een kritische fout in de manier waarop informatie wordt verwerkt door de processor. Dit soort aanvallen wezen een fundamentele fout in de manier waarop de systemen zijn ontworpen tonen, Een recent voorbeeld is de [wplinkpreview url =”https://sensorstechforum.com/tlbleed-vulnerability-affects-intel-processors/”]TLBleed exploiteren. Als gevolg van de exploit kwaadwillige operatoren kunnen informatie over lopende processen te stelen in dezelfde kern.

de aangetoonde proof-of-concept code laat zien hoe het mogelijk is om stelen de private sleutel tijdens een OpenSSL-sessie. De kwestie wordt ook bijgehouden in de CVE-2018-5407 adviserend die verdere details geeft over het probleem. De tests demonstreren dat de geijkte modellen zijn Intel Skylake en Kaby Lake Maar elk model implementatie met behulp van deze uitvoering aanpak wordt beïnvloed.

Een zeer gevaarlijke omstandigheid dat dergelijke zijkanaal kwetsbaarheden gemakkelijk kunnen worden misbruikt via kwaadaardige code. De enige vereiste voor toegang tot de informatie om een lopend proces op dezelfde kern. Dit is uiterst eenvoudig te doen als de meeste moderne talen, zodat de applicaties te draaien op alle kernen voor de prestaties te verbeteren. Dit betekent dus dat, indien niet patched deze fout kan worden gebruikt om data kapen, met inbegrip van voornoemde encryptiesleutels.

De security analisten ook rekening mee dat dit probleem is gerelateerd aan een andere kwetsbaarheid bijgehouden in de CVE-2005-0109 die leest de volgende:

Hyper-Threading technologie, zoals gebruikt in FreeBSD en andere besturingssystemen die draaien op Intel Pentium en andere processors, maakt lokale gebruikers om een kwaadaardig thread gebruiken om geheime kanalen maken, op de uitvoering van andere threads, en het verkrijgen van gevoelige informatie zoals cryptografische sleutels, via een timing aanval geheugen cachemissers.

De beschrijving tijdlijn van gebeurtenissen met betrekking tot de Portsmash zijkanaal Kwetsbaarheid is de volgende:

- 01 Oktober 2018: Aangemelde McAfee

- 26 Oktober 2018: Aangemelde openssl-beveiliging

- 26 Oktober 2018: Aangemelde CERT-FI

- 26 Oktober 2018: Toegezonden lijst oss-security distributies

- 01 November 2018: embargo verlopen

Een patch is nog steeds niet vrijgegeven door de leveranciers. We verwachten om ze te zien vrijgegeven aan de moederborden leveranciers uit waar op de gebruikers zullen de nodige meldingen ontvangen. Lees voor meer informatie de veiligheid aankondiging.