Na een onderzoek over een Tor exit knooppunt, het wijzigen van niet-gecomprimeerde Windows gedownload via het uitvoerbare bestanden werd onlangs gepubliceerd, experts hebben ontdekt dat de kwestie leidt terug naar de Russische APT familie MiniDuke, die beroemd is om te worden gebruikt in de kwaadaardige campagnes die zijn gericht de NAVO en Europese overheidsinstellingen. Echter, de malware in dit geval uitgebuit behoort tot een aparte malware familie, die werd nagesynchroniseerd OnionDuke.

Wat is OnionDuke en hoe werkt het?

Als het slachtoffer downloadt een uitvoerbaar door de boosaardige Tor exit-knooppunt, hij krijgt een uitvoerbaar "wrapper" met het origineel en een schadelijk uitvoerbaar. De aparte wrapper hulp waarbij elke vorm van integriteit controleert of de oorspronkelijke binaire kunnen bevatten. Aangezien de wikkel wordt uitgevoerd, houdt het schrijven van de schijf en uitvoeren van de oorspronkelijke EXE. Zo het slachtoffer is gebracht dat het proces goed is uitgevoerd. Maar de wrapper zou ook de tweede uitvoerbare lanceren, dat wordt gedetecteerd als Trojan-Dropper:Win32 / OnionDuke.A. Het bevat een PE resource vermomd als een beeldbestand, dat, in feite, een gecodeerd DLL-bestand.

Bij uitvoering, de DDL-bestand decodeert een embedded configuratie en probeert verbinding te maken met URL's van de Command and Control servers. De C&Cs kan instructies sturen om de malware te downloaden en meer schadelijke componenten uit te voeren. Experts geloven dat de kwaadaardige domeinen zijn reguliere websites, gehackt door de cyber oplichters.

Onderdelen van de OnionDuke Malware Family

Het onderzoeksteam, dat is al het analyseren van de OnionDuke malware familie gedetecteerd componenten ontworpen om inloggegevens te stelen van de besmette computers, evenals elementen die zijn gemaakt om andere gegevens op de getroffen machine te verzamelen. Bijvoorbeeld is een firewall, of een antivirus product actief is op de computer. Een deel van de waargenomen componenten worden gedownload en uitgevoerd door de achterdeur werkwijze. De infectie vector van anderen is nog te bepalen.

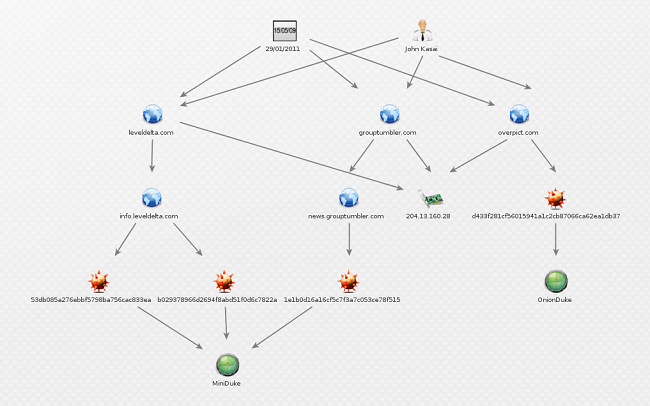

Een van de componenten is als uitzondering de onderzoekers. Deze bijzondere DLL-bestand heeft een andere C&C domein in zijn configuratie data - overpict.com. De experts zijn er bijna zeker van dat dit onderdeel in staat is om misbruik te maken van Twitter als een C&C-kanaal. Dit domein is door John Kasai geregistreerd samen met een groot aantal andere domeinen. Hier is de lijst:

- beijingnewsblog.net

- leveldelta.com

- natureinhome.com

- nostressjob.com

- oilnewsblog.com

- ustradecomp.com

- sixsquare.net

- airtravelabroad.com

- grouptumbler.com

- nasdaqblog.ne

- nestedmail.com

- nytunion.com

Тwo van deze domeinen – grouptumbler.com en leveldelta.com – werden gebruikt in eerdere MiniDuke campagnes. Dit is een duidelijk teken dat ondanks het feit dat zowel MiniDuke en OnionDuke behoren tot verschillende malware families, ze een infrastructuur te delen.

Experts geloven dat de OnionDuke actief is sinds oktober 2013. Er zijn aanwijzingen dat de malware is infecteren executables in . torrent bestanden die illegale software bevatte sinds februari 2014. De compilatie timestamps door het team geanalyseerd suggereren dat de OnionDuke malware familie is veel ouder.

De OnionDuke werd waarschijnlijk gebruikt bij aanvallen tegen overheidsinstellingen in Europa, twee verschillende strategieën:

- Mass-infectie door veranderde binaries.

- Chirurgische targeting, vaak geassocieerd met APT operaties.

Er zijn nog te veel blanks op het moment, maar men is duidelijk - het gebruik van het Tor-netwerk is een pluspunt als u wilt anoniem blijven, maar het maakt je een makkelijk doelwit voor cyberaanvallen. Vermijd binaries downloaden via Tor zonder encryptie, want je weet nooit wie de afslag knooppunt je gebruikt onderhoudt.