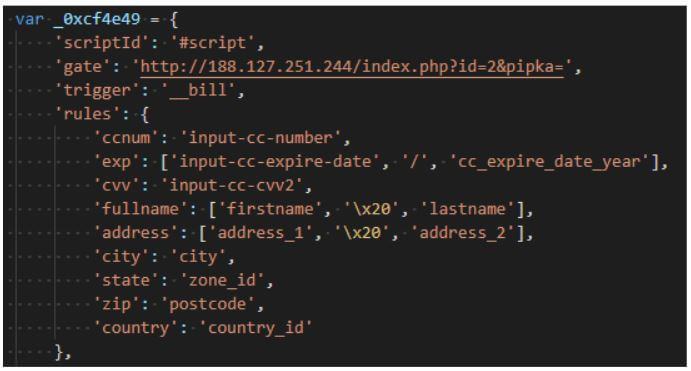

Pipka is de naam van een nieuwe JavaScript-skimmer, currenting richten op e-commerce websites. De skimmer is het stelen van creditcardgegevens, zoals rekeningnummer, kaart verloopdatum, CVV nummer, en kaarthouder naam en het adres van de kassa pagina's websites’.

De Pipka skimmer was ontdekt by Visa Betaling Fraud Disruption (PFD).

Pipka Skimmer gedetecteerd in de Wild

Volgens het rapport van Visa's, de skimmer werd voor het eerst ontdekt in september van dit jaar. De skimmer is uitgeroepen tot Pipka “als gevolg van de skimmer geconfigureerde exfiltratie punt op het moment van de analyse."

Pipka werd geïdentificeerd op een Noord-Amerikaanse handelaar website die eerder is besmet met de JavaScript-skimmer Inter, en PFD is sindsdien geïdentificeerd ten minste zestien extra merchant websites gecompromitteerd met Pipka. PFD eerder gemeld op het gebruik van Inter [andere skimmer] tot doel service providers met kwaadaardige skimming code die is geïntegreerd in de e-commerce merchant omgevingen.

Het is opmerkelijk dat Pipka in staat is om zich te verwijderen uit de HTML van de gecompromitteerde websites na de uitvoering, waardoor het moeilijker te detecteren. Dit gedrag wordt niet gezien in de meeste bekende skimmers.

De Pipka skimmer is ingericht om te controleren of het rekeningnummer veld betaling. Alle data van de skimming malware geoogst wordt gecodeerd met behulp van base64 algoritme ROT13 cipher. voordat exfiltratie, de malware voert een controle om ervoor te zorgen dat de gegevens reeks niet eerder is verzonden om te voorkomen dat het verzenden van dubbele gegevens. Als de string is uniek, de gegevens exfiltrated een command and control-server, het rapport PFD zei.

De meest intrigerende deel van de skimmer, echter, is de mogelijkheid om zich uit te roeien de HTML-code van de gecompromitteerde website. Dit gebeurt na een succesvolle uitvoering, en maakt de malware zijn ontwijkend gedrag te verbeteren. Deze functie is niet gedetecteerd in het wild, en is een “belangrijke ontwikkeling in JavaScript skimming”.

PFD onderzoekers geloven dat de Pipka skimmer zal verder worden gebruikt in toekomstige aanvallen tegen e-commerce websites op de betaalrekening van data te oogsten.

In november 2018, security onderzoekers ontdekten dat de Magecart malware was in staat om re-infect geïnfecteerde websites, nadat de skimmer werd verwijderd.