Computer criminelen voortdurend proberen in te breken naar gebruiker en bedrijf apparaten en netwerken. En hoewel dit proces lijkt misschien tovenarij, in de meeste gevallen daadwerkelijk gebruik maken van geavanceerde software en code. Ons artikel is gericht op de presentatie van de meest populaire hacking-tools in 2017 zoals gebruikt door de computer criminelen over de hele wereld.

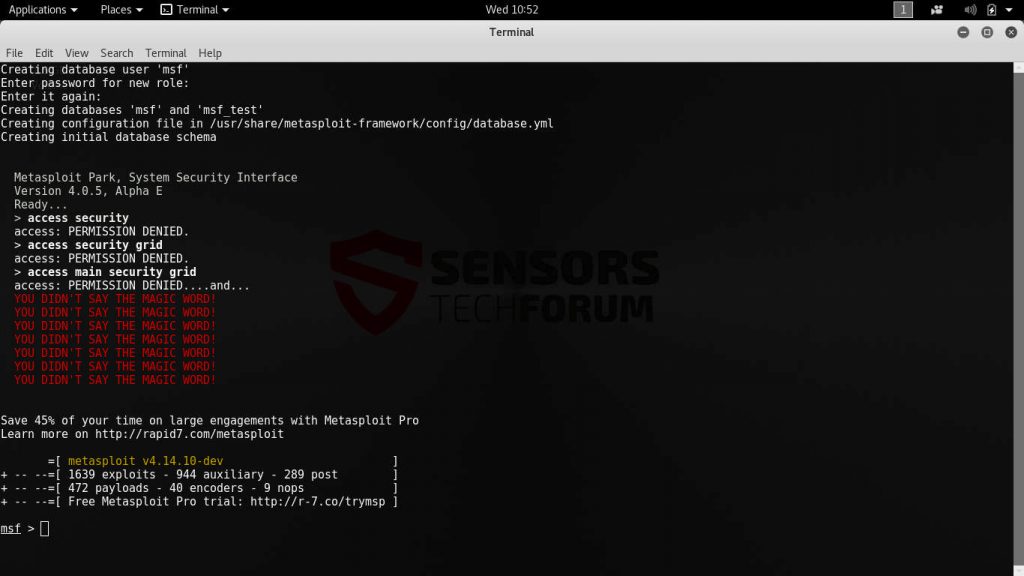

1. Metasploit

Metasploit is de de facto standaard hacking hulpmiddel als het gaat om het uitvoeren van vulnerability assessment. Dit is één van de meest veelzijdige platforms waarmee zelfs beginnende criminelen om geavanceerde aanvallen te lanceren met behulp van korte opdrachten. Dit is veruit een van de meest populaire suites als het gaat om het onderwijzen van zowel de veiligheid professionals en hackers over vulnerability scanning en penetration testing.

Het is beschikbaar in verschillende edities (gratis en betaalde versies beschikbaar) en afhankelijk van de configuratie en doelen het kan gebruikt worden op verschillende manieren. Metasploit bestaat uit een flexibel kader dat het mogelijk maakt de exploitanten om exploits en payloads lanceren. De modulaire aanpak kan worden gebruikt om bekende aanvallen te lanceren, evenals aangepaste code tegen hele netwerken. Het kader wordt meestal gebruikt in combinatie met andere netwerk security tools om een voorlopige analyse van de beoogde doelstellingen te voeren.

Zodra de criminelen weten welk besturingssysteem, apparaat en de services worden uitgevoerd, ze kunnen Metasploit gebruiken om hacking aanvallen te lanceren en te breken in het systeem. Afhankelijk van de versie en configuratie van de beschikbare hulpmiddelen kunnen bestaan uit één van de volgende:

opdrachtregel of grafische interfaces, derden import van exploits, handmatig / automatisch brute kracht, netwerk ontdekking, het verzamelen van bewijzen, social engineering campagnes, webapplicaties testen en VPN tunneling.

Metasploit bevat een van de grootste collecties van exploits beschikbaar voor zowel toepassingen, besturingssystemen, dedicated apparaten of multi-platform injecties. Het kan worden uitgebreid met plug-ins of modules van derden als de kernfunctionaliteit is beperkend. Het gebruik ervan in levende hackeraanvallen de operators kan instellen van een breed scala van infectie types: inhalen van de apparaten te bespioneren de gebruikers in real time en het stelen van gevoelige informatie en referenties. In vergelijking met andere soortgelijke platforms bevat Metasploit na exploitatie mogelijkheden en. Dit is een zeer belangrijke stap als het gaat om gevoelige verzamelen van gegevens en diepe infecties.

Het raamwerk is gebruikt om gevaarlijke aanhoudende installaties te lanceren - virussen en malware die zich diep hechten in de instellingen van de computer en kan niet worden verwijderd met behulp van een handmatige methoden. Alleen het gebruik van een kwaliteit anti-spyware oplossing kan deze te verhelpen.

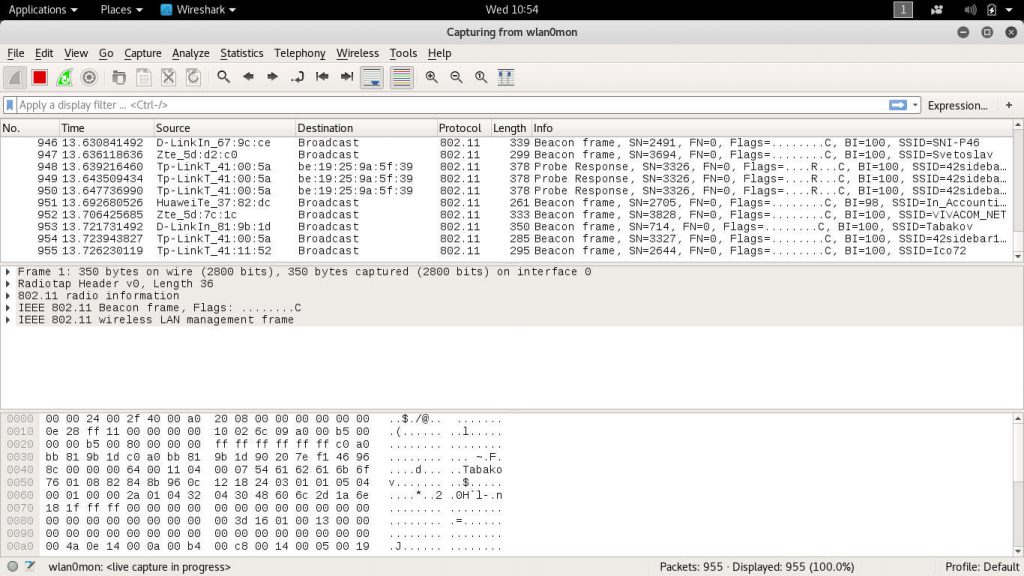

2. Wireshark

Wireshark is waarschijnlijk een van de meest gebruikte instrument zowel door de beveiliging en netwerkbeheerders en computer criminelen. Het is een multi-platform netwerk protocol analyzer waarmee de gebruikers in staat om gegevens uit een breed scala van netwerk bronnen vast te leggen - Wi-Fi-netwerken, Bluetooth, draadverbindingen en etc. Het kan worden gebruikt om op te nemen van de gegevens wonen of analyseren offline voor verdere inspectie.

Een van de redenen waarom Wireshark is zo nuttig is dat het ondersteunt vrijwel alle capture bestandsformaten gebruikt in de industrie. De toepassing is compatibel met vrijwel alle populaire apparaten en besturingssystemen. Bovendien ondersteunt het ontcijferen van verschillende protocollen en alle resultaten kunnen verder formats worden uitgevoerd voor opslag en analyse.

Een Wireshark sessie wordt meestal gestart in de volgende volgorde:

- Start de applicatie met de vereiste rechten om het netwerkverkeer te laden.

- De interface configureren opties door te geven welke interface gebruikt gaat worden voor het verkeer trekken en vasthouden van het proces.

- Gebruik de beschikbare plugins, filters en scripts om de datastroom te tonen.

- De geëxtraheerde gegevens kunnen worden geëxporteerd naar andere standart formaten voor verdere analyse indien dat nodig is.

Het protocol analyzer werkt met behulp van weergavefilters, plugins en scripts. Populaire tutorials op het internet en kant en klare instructies kunnen worden gebruikt om problemen met het netwerk en veiligheidsgerelateerde incidenten op te lossen. Wireshark is nuttig bij het scannen voor virusaanvallen door op zoek naar kwaadaardige eindpunten en strijkers in verband met ransomware en Trojaanse paarden.

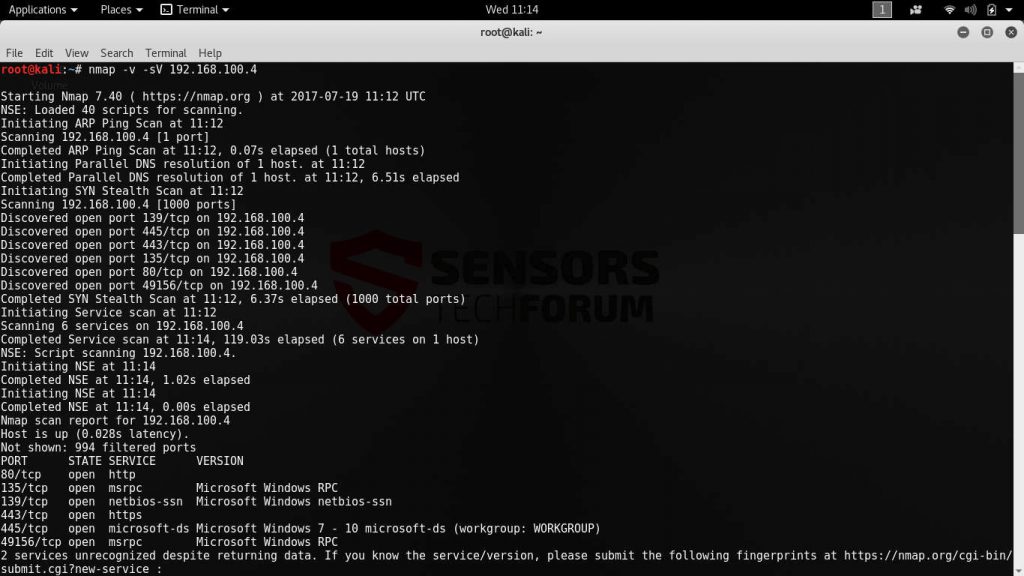

3. nmap

nmap (kort voor “Network Mapper”) is een veelzijdig en krachtig instrument dat wordt gebruikt voor het netwerk discovery en security audit. Netwerkbeheerders kunnen het gebruiken om een gedetailleerd verslag van alle beschikbare apparaten op de aangesloten netwerken te creëren, controleren uptime of ontdek online services.

Het nut heeft vele functies, waaronder ruwe pakketten identificatie, dienst opsporing en een van de beste besturingssysteem fingerprint detectie databases. Nmap is in staat om het identificeren van zowel de versie van het functioneren van de systemen, maar ook alle servertoepassingen.

Met behulp van een enkele opdracht van de beheerders kunnen een breed scala aan gedetailleerde netwerk gegevens over de hele computernetwerken opvragen. De ontwikkelaars handhaven binaire pakketten voor de meest populaire besturingssystemen - Gnu / Linux, Microsoft Windows en Mac OS X.

Een deel van de security suite die is gerelateerd aan Nmap omvat ook de volgende toepassingen:

- Zenmap - een krachtige grafische gebruikersinterface voor Nmap.

- Ncat - een zeer krachtige overdracht en debugging data gereedschap.

- Ndiff - resulteert vergelijkingstool.

- Nping - packet generatie en reactie analist gereedschap.

De applicatie is in staat om bepaalde anti-hacking security tools te overwinnen. Zelfs wanneer dergelijke gefilterd havens en andere afweermechanismen worden gebruikt, het programma kan een geavanceerde scan mechanisme gebruiken voor de presentatie van de beschikbare apparaat en diensten.

Nmap is ook beroemd om haar scripting engine genaamd NSE (Nmap Scripting Engine). Het laat de gebruikers om te schrijven, te delen en uit te voeren scripts geschreven in de Lua-programmeertaal. Het gebruik van kant en klare commando's de meerderheid van de routine netwerkbeveiliging taken kunnen worden geautomatiseerd.

Het uitgebreide functies die beschikbaar zijn voor Nmap laten de exploitanten om firewalls en intrusion detection systemen te omzeilen, alsmede spoof inrichtingen en imiteren toepassingsprotocols. Afhankelijk van de individuele gevallen kan de penetratie testers een andere tactiek te gebruiken in hun hacken campagnes.

4. John the Ripper

John the Ripper is waarschijnlijk de meest bekende password cracker. De aanvragen is compatibel met de meest populaire besturingssystemen en kan worden gebruikt om allerlei wachtwoorden te breken. Hacking verschillende soorten data is gemakkelijk te bereiken met behulp van crackers zoals deze.

Het primaire doel van de applicatie is op te sporen en te herstellen zwakke Unix wachtwoorden. Maar als gevolg van de brede beschikbaarheid van functies en het slim algoritme geïntegreerd in de code, John the Ripper is uitgegroeid tot een standaard tool voor het breken van de gemeenschappelijke cijfers.

John kan worden gebruikt door het leveren van het programma met een wachtwoord bestand. Optionele parameters zijn het kraken mode en specifieke prestatie-gerelateerde instellingen. Woordenlijst bestanden kunnen ook worden afgestemd om de woorden mangel, elimineren dubbele kandidaat-wachtwoorden, toewijzen bepaalde lengte etc.. De volgende hash ondersteund uit de doos:

Traditionele DES-gebaseerde, SHA-crypt, sunmd5, NTML en Mac OS X gezouten SHA1-hashes, “bigcrypt”, BSDI uitgebreid DES-gebaseerde, FreeBSD MD5-gebaseerde, OpenBSD Blowfish-gebaseerde, Kerberos / AFS, Windows LM en DES-gebaseerde tripcodes.

Prêt-à-edities kan ook worden gebruikt om wachtwoorden die door databaseservers kraken, netwerk authenticatieservers, IRC bots, diensten, remote dektopprotocollen, PDF-bestanden, archieven en andere gevoelige gegevens en diensten.

Het kraken van wachtwoorden motor kan worden gebruikt om inbraken te voeren in situaties waarin kwetsbaarheden niet kan worden gedetecteerd. Met deze aanpak kunnen hackers inbreken in systemen waarbij een extra laag van authenticatie of een ander beveiligingsfunctie is niet geïmplementeerd.

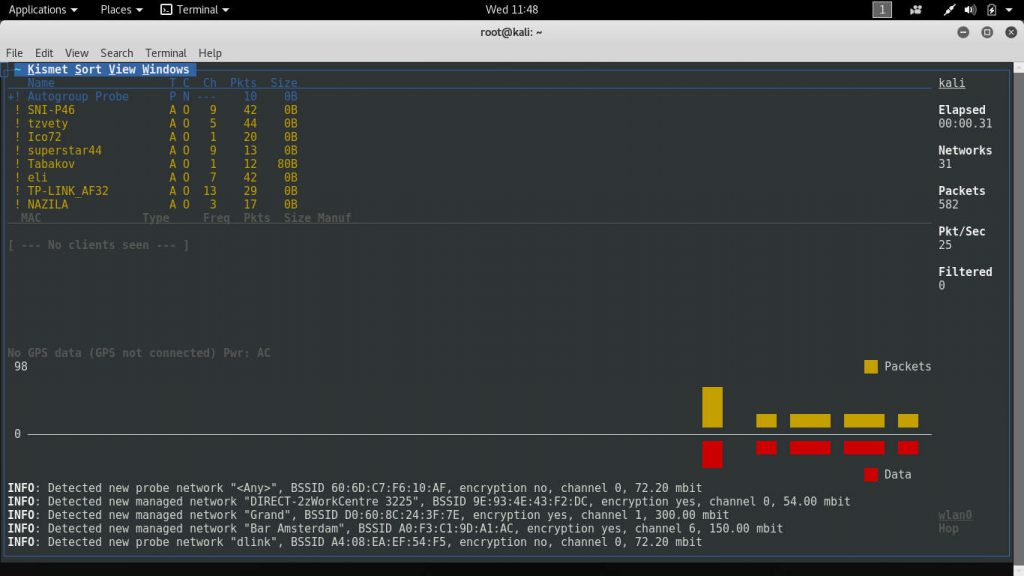

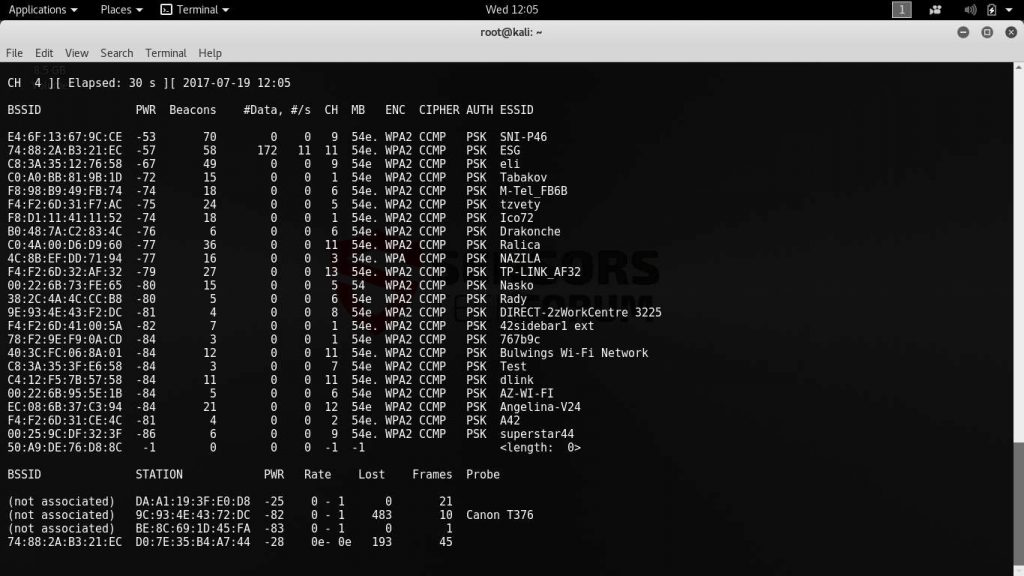

5. Kismet

Dit is een console-gebaseerde draadloze netwerk detector met geavanceerde functies. Het kan worden gebruikt om netwerken binnen het bereik identificeert door het passieve scanning tegenstelling tot andere benaderingen. Dit geeft het voordeel van de mogelijkheid om verborgen netwerken op te sporen, zelfs als ze niet in gebruik zijn en niet de gebruikelijke bakens niet uitzenden.

Andere functies zijn onder meer de volgende:

- Automatische detectie van het netwerk IP-blokken door het analyseren van de verzonden TCP, UDP, ARP en DHCP-pakketten.

- Het kan het verkeer aanmelden een Wireshark compatibel formaat dat kan worden geanalyseerd door de toepassing.

- Als een GPS-apparaat is geconfigureerd en aangesloten op het apparaat Kismet kan automatisch plotten de gevonden netwerken en schat de ranges op een kaart.

- Kismet is uit te breiden met behulp van plugins om extra commando's in te schakelen.

- Het werkt met een client-server model waarmee onder omstandigheden flexibel uit te voeren.

- Meerdere bron capture wordt ondersteund.

Computer criminelen gebruik maken van Kismet bij het uitvoeren van wardriving aanvallen van hackers. Dit is de bekende praktijk van het scannen en plotten van Wi-Fi-netwerken met behulp van laptop computers of smartphones. Kismet wordt gebruikt als een eerste fase verkenning tactiek om de beschikbare netwerken van een bepaalde locatie opzoeking.

Gebruikers van het hulpprogramma kan activeren en gebruiken eenvoudige en geavanceerde filtering om informatie in te winnen over het doel netwerken. De ingebouwde motor van de app kan ook worden gebruikt om de operators over bepaalde kenmerken en alle ongewone probes waarschuwen, overstromingen en andere indicaties. Het vermogen om als een krachtige intrusion detectiesysteem kan worden gebruikt om te letten op ongewone gebeurtenissen. Samen met de verkeersdata verzameld en geanalyseerd Wireshark, de hacker operators u een gedetailleerde perspectief van de Wi-Fi-netwerken binnen bereik te krijgen.

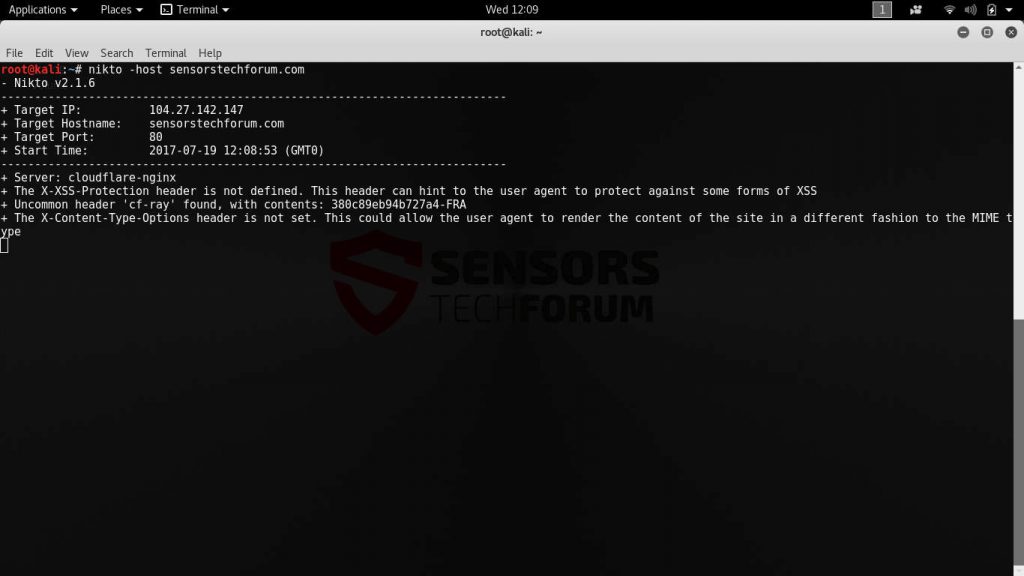

6. niemand

Nikto is een krachtige web server scanner die in staat is om uitgebreide tests uit te voeren op doelmachines. De applicatie is in staat om een veiligheidscontrole te maken op de beoogde doelen van de lancering van een reeks beoordelingstests. Het is ontworpen om standaard en onzeker installatie te identificeren, configuratie parameters en het uitvoeren van diensten op het doel webservers. Penetratie testers en computer criminelen kunnen het gebruiken om potentiële kwetsbaarheden in het doel systemen te vinden.

Nikto kan draaien op elk platform dat de Perl milieu ondersteunt - van gewone laptops en desktops op computers en mobiele apparaten aan boord. De engine ondersteunt proxies, SSL-verbindingen, hosten verificatiemethoden, aanval codering en andere functies. De interface is zeer gemakkelijk om het te gebruiken als het gebruik maakt van een logische en eenvoudig te command-line syntax.

Het nut kan worden gebruikt als een eerste punt van de analyse van bepaalde webadressen als het in staat om de lopende diensten met behulp van verschillende methoden te identificeren voor een betere nauwkeurigheid. Indien geconfigureerd internet scanner kan ook in kaart domeinen en gebruik subdomein raden om meer inzicht te geven in de setup. Om een complete security audit Nikto een overzicht van alle resultaten op te slaan en output naar de Metasploit framework vergemakkelijken. Nikto is een van de beste keuzes bij het hacken doelhosts.

7. De Aircrack Suite

Aircrack is een suite van tools voor het hacken van draadloze netwerken. Het bestaat uit een aantal toepassingen die worden gebruikt in combinatie met elkaar.

Ze kunnen worden gebruikt zowel voor het manipuleren van datastromen, crafting pakketten en het analyseren van de gevangen netwerkverkeer. In vergelijking met andere instrumenten op deze lijst het vereist meer handmatige interventie en is ontworpen voor meer technische gebruikers en systeembeheerders. Het is echter een echt krachtige tools in de handen van de adept security engineer of strafrechtelijke als de toepassingen bieden een vrijwel onbeperkte reeks van de lancering van allerlei aanvallen. De complete Aircrack suite omvat de volgende gereedschappen:

- aircrack-ng - Dit is de belangrijkste applicatie die WEP wachtwoorden kunnen kraken met behulp van verschillende methoden. De software zorgen voor dictionary-aanvallen en andere methoden wanneer dergelijke acties worden uitgevoerd tegen de meer complexe WPA2-PSK beveiligde netwerken.

- airdecap-ng Dit programma decodeert WEP / WPA versleutelde bestanden met behulp van een bekende sleutel.

- airmon-ng - De uitvoering van deze app plaatst de andere kaart in monitormodus.

- aireplay-ng - Dit is een pakket injector die kan worden gebruikt om kwaadaardige pakketten ambachtelijke. Dergelijke software kan worden gebruikt om ontdekt kwetsbaarheden.

- airodump-ng - Een packet sniffer die in staat is om het netwerkverkeer gegevens te verzamelen en te exporteren in een van beide pcap of IVS standaard bestanden.

- airtun-ng - Virtueel tunnelinterface maker.

- packetforge-ng - Een pakket injector Soortgelijke aireplay-ng dat crafts versleutelde gegevens in plaats van platte tekst.

- ivstools - Utility gebruikt voor het samenvoegen en omzetten recoreded packet-gegevens.

- vliegbasis-ng - Deze tool zorgt voor de coördinatie van de technieken om individuele hosts te vallen.

- airdecloak-ng - Wijzigt PCAP vastgelegde gegevens door het verwijderen van geregistreerde WEP cloaking.

- Aerolib-nos - Dit deel van de Aircrack suite wordt gebruikt om de ESSID netwerknamen en wachtwoorden op te slaan en te beheren. Het genereert ook Paarsgewijze lopers.

- airserv-ng - Airserv kan de actoren tot het geconfigureerde draadloze kaarten van andere computers.

- easside-a - Aircrack hulpprogramma waarmee voor toegangspunt communicatie zonder een WEP-beveiligingssleutel.

- easside-a - Een helper applicatie die communiceert met easside-ng wanneer uitgevoerd op een externe host.

- tkiptun-a - WPA / TKIP encryptie aanval gereedschap.

- wesside-a - Een hacking tool die WEP-beveiliging key recovery automatiseert.

Als zodanig is de aircrack suite kan worden gebruikt voor alle essentiële penetratie testscenario's: netwerkgegevens bewaking, het uitvoeren van aanvallen en de beoordeling van het veiligheidsniveau, testen Wi-Fi adapter en barsten ontdekt wachtwoorden. Net als Nmap de apps rekenen op een command-line interface die geschikt is voor scripting gebruik. De operatoren kunnen taken automatiseren door het creëren van scripts die verschillende tools te gebruiken in een logische bevelketen.

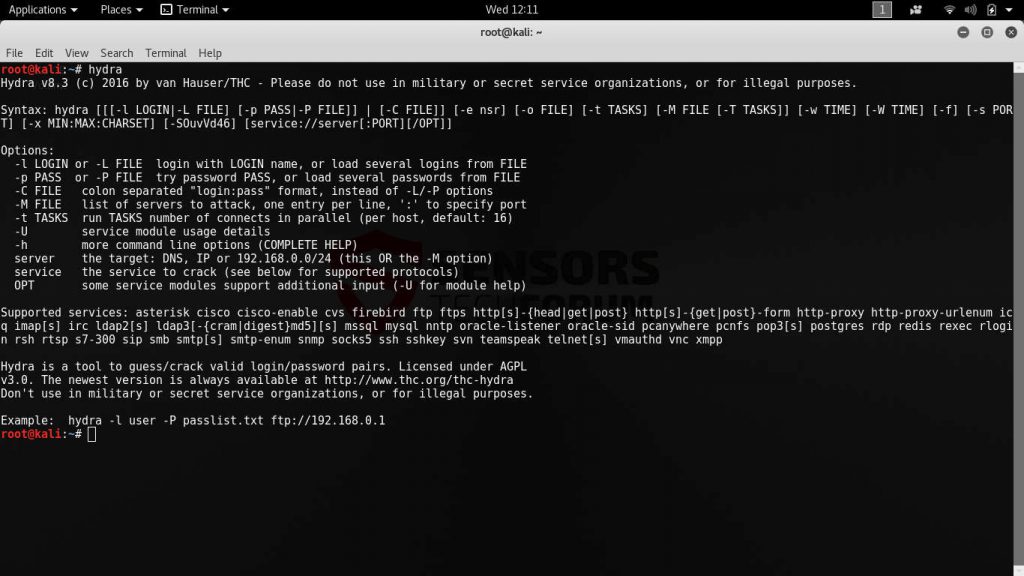

8. THC-Hydra

THC-Hydra is een geoptimaliseerd netwerk cracker. Het ondersteunt een groot aantal verschillende diensten en dankzij zijn brede feature set en service compatibiliteit THC-Hydra (of gewoon Hydra) het is een van de meest gebruikte hulpprogramma's als het gaat om netwerkapparaten hacken.

Hydra werkt met een breed scala aan protocollen, diensten en toepassingen met een wachtwoord beveiligd. De nieuwste versie kan optreden tegen de volgende doelstellingen:

Asterisk, AFP, Cisco AAA, Cisco auth, Cisco mogelijk te maken, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-POST, HTTPS-HEAD,

HTTP-proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, postgres, RDP, rexec, rlogin, rsh, RTSP, S7-300, SAP / R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (V1 en V2), omverwerping, Team gesprek (TS2), Telnet, VMware-Auth, VNC en XMPP.

De meest populaire web-protocollen (HTTP, POP3, IMAP en SMTP) worden volledig ondersteund met een aantal login mechanismen die gebruikt worden voor authenticatie - plaintext geloofsbrieven, MD5 verteert, hashes en etc. De toepassing een eenvoudige grafische gebruikersinterface (GUI) waarmee zelfs onervaren gebruikers in staat om hacking aanvallen te lanceren.

De pogingen tot inbraak kan over verschillende type proxyserver voor privacy redenen worden gerouteerd. En in vergelijking met andere soortgelijke wachtwoord crackers THC-Hydra toont aan dat het een van de meest uitgebreide overzicht van alle kenmerken en mogelijkheden. Het is uitgegroeid tot een voorkeur van de lancering van inbraakpogingen als het diensten vaak gebruikt in zakelijke omgevingen ondersteunt - Oracle databases, Active Directory-protocollen, e-mail en web services, remote desktop sessies en meer.

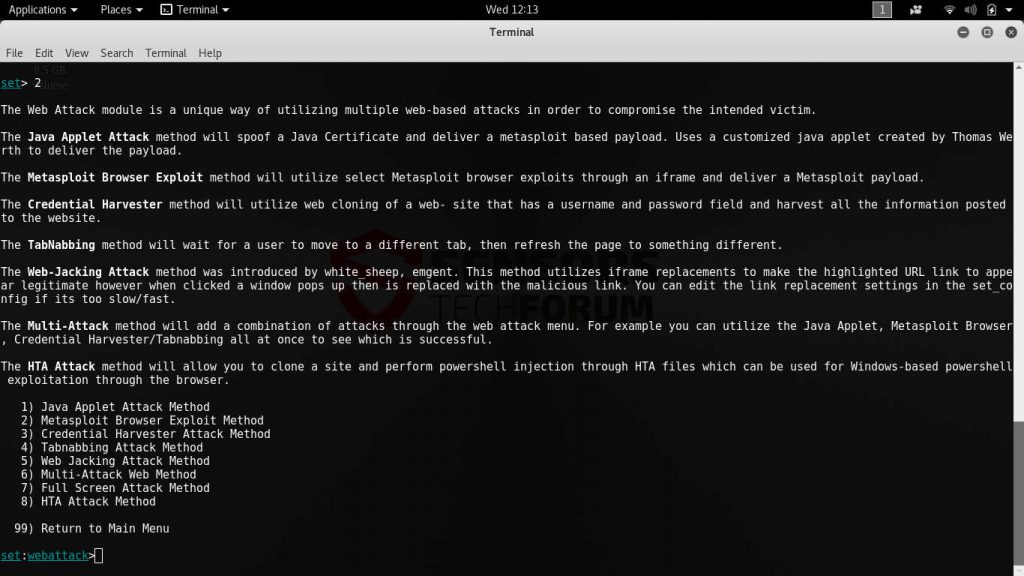

9. De sociaal-Engineer Toolkit

De sociaal-Engineer Toolkit is een populaire open-source framework dat is ontworpen om exploits en social engineering aanvallen te lanceren. Het hulpprogramma biedt een zeer eenvoudig te command-line interface en ondersteunt aangepaste aanvalsvectoren. Net als Metasploit het voorzien van een modulaire motor die stelt programmeurs in staat om aangepaste code die kan worden aangepast aan de specifieke scenario's te maken.

Standaard is de kwaadaardige motor zorgt voor de coördinatie van de volgende soorten aanvallen op het netwerk:

- Spear-phishing-aanvallen - Ze vormen een van de meest populaire social engineering scams verstuurd naar potentiële slachtoffers. De doelstellingen berichten ontvangen dat als zijnde verzonden door legitieme instellingen verschijnen, meestal via e-mail, sociale netwerken en instant messaging-diensten. De meest populaire voorbeelden zijn die zich voordeed als PayPal, Google of andere bekende en meest gebruikte Internet bedrijven. De slachtoffers worden doorgestuurd naar sites die als login pagina's of dienst startpagina's waar ze worden gevraagd om hun accountgegevens invoeren verschijnen. Andere geval zijn het toevoegen van malware als bijlagen of hyperlinks.

- website Attacks - De sociaal-Ingenieur Toolkit bevat een motor in staat zijn die krachtige aanvallen door hackers inbraken proberen in de doelen. Het kader maakt het mogelijk de exploitanten om meerdere aanvallen te lanceren in een keer aan de verhouding succes te vergroten.

- Infectious Media Generator - Met deze functie kan de criminelen naar een kwaadaardige lading die kan worden gebruikt voor het slachtoffer systemen infecteren creëren.

- Mass Mailer Attack - De aanval kan de hacker operators op te zetten en te coördineren spam-berichten en andere soortgelijke campagnes.

- Maak een Payload en Listener - Het maakt gebruik van het Metasploit farmework naar een binair bestand dat heeft op het slachtoffer machines te worden geïnstalleerd genereren. Eenmaal op zijn plaats wordt het gebruikt om “luister” om de machines.

- Arduino-Based Attack Vector - Dit soort aanvallen kunnen Arduino-gebaseerde apparaten te halen en opnieuw te programmeren hun code. Ze worden meestal gebruikt in vele ivd (internet van dingen) producten, evenals DIY hobby projecten.

- SMS spoofing Vector - Met deze optie kan de criminele exploitanten spoof telefoonnummers en SMS-berichten verzenden. Dergelijke aanvallen zijn nuttig in het proces van het runnen van een social engineering-campagne in combinatie met andere aanvallen, zoals de geloofsbrieven oogstmachines. De sociaal-Engineer Toolkit kunnen gebruik maken van kant-en-klare sjablonen en het uitvoeren van massa SMS bericht te verzenden op een keer.

- Wireless Access Point Attack Vector - Een van de meest populaire mechanismen van het hacken apparaten is door het paaien een kwaadaardig draadloos toegangspunt en met behulp van de DNS-spoofing-aanval om de apparaten te verbinden met het malafide netwerk. Wanneer dit gebeurt een aanval kan worden opgezet om te infecteren. Zodra de verbinding is gemaakt alle gegenereerde verkeer kan op worden bespioneerd door de hackers. Dergelijke aanvallen zijn zeer nuttig bij het uitvoeren van identiteitsdiefstal en andere gerelateerde misdrijven.

- QRCode Generator Attack Vector - Sociaal-Engineer Toolkit bevat een motor die in staat is om kwaadaardige QR-codes te genereren. Wanneer het scannen van de doelen ze doorgestuurd naar een bewerkte-hacker geleverde adres of een exploit wordt gestart, afhankelijk van de configuratie.

- Powershell aanvalsvectoren - Automatische shell scripts geschreven in PowerShell kan worden uitgevoerd op de geïnfecteerde computers als het wordt geïnstrueerd via de menu-opties.

- Third Party Modules - De Sociaal-Engineer Toolkit kan worden uitgebreid met behulp van aanvullende scripts en plugins.

De sociaal-Engineer Toolkit biedt een van de meest uitgebreide collectie van exploits en aanvallen. Het feit dat het bevat veel ingebouwde opties voor het configureren van de infectie keten maakt het mogelijk de criminelen om geavanceerde campagnes tegen hele computer netwerken te lanceren. In combinatie met Nmap en andere security tools kunnen de hackers een zeer grote kans op het infiltreren van kwetsbare apparaten en netwerken te realiseren.

10. Het Tor Project

Het Tor-netwerk is waarschijnlijk de meest bekende internationale anoniem netwerk dat gebruikt wordt door de computer gebruikers die willen dat hun veiligheid en privacy te beschermen. Tor routes het netwerkverkeer door een reeks van routers en nodes waardoor het heel moeilijk om voor Internet service providers, dienst eigenaren en systeembeheerders om het punt van oorsprong te lokaliseren. Het wordt vooral gebruikt om censuur bestrijden maar het is uitgegroeid tot een belangrijk onderdeel van elke hacker toolkit.

De criminelen route hun activiteiten en aanvallen via het netwerk naar hun ware afkomst te verbergen en misbruik van de mogelijkheden van het netwerk vaak door het bedienen van hacker ondergrondse markten en chats op het verborgen netwerk. Het merendeel van de werkzaamheden zijn eigenlijk gepland op private forums en gemeenschappen die alleen toegankelijk via de Tor browser zijn. Wannabe criminelen vaak “op de loer liggen” of browse de ondergrondse locaties op zoek naar tutorials en instructies voor het hacken van computers en netwerken.

Conclusie

Dit artikel presenteert een aantal van de beste en meest gebruikte hacking-tools in 2017. Ze weerspiegelen de huidige aanval trends die populair zijn in de afgelopen maanden zijn. De criminelen gericht op het coördineren aanval campagnes volgens de potentiële doelwitten. We gedemonstreerd hoe de toepassingen kunnen overzien en verkenning van de computer netwerken en systemen van tevoren, dit geeft de aanvallers een duidelijk voordeel te weten wat inbraak probeert te overwegen.

De flexibiliteit van de mogelijkheid om meerdere campagnes te lanceren tegelijk, een sequentie of een zorgvuldig gecreëerd script maakt hij de instrumenten die zeer nuttig. En terwijl ze de standaard voor penetratie testers wereldwijd, velen van hen hebben hun reputatie opgebouwd als de belangrijkste hacking-tools. Onze artikel vermeldt uitdrukkelijk slechts enkele van de mogelijke scenario's.

Aantekening! U kunt uzelf beschermen tegen inkomende malware-infecties met behulp van een kwaliteit anti-spyware oplossing.