Onderzoekers van CISA, ACSC, NCSC, en de FBI heeft een lijst samengesteld met de meest misbruikte kwetsbaarheden overal 2020. Blijkbaar, cybercriminelen maakten gebruik van recent onthulde beveiligingsfouten om in kwetsbare systemen te komen.

Volgens de beschikbare details heeft de V.S. regering, de meeste fouten gebruikt in 2020 werden in de loop van de afgelopen jaren onthuld. "Cyberacteur-exploitatie van recenter onthulde softwarefouten in 2020 waarschijnlijk stamt, gedeeltelijk, van de uitbreiding van de mogelijkheden voor werken op afstand tijdens de COVID-19-pandemie,”Aldus de onderzoekers. Software voor werken op afstand, zoals VPN's en cloudgebaseerde omgevingen, creëerde een "extra last" voor bedrijven om een regelmatige patchroutine in stand te houden.

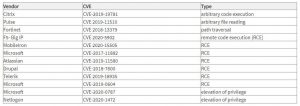

In welke kwetsbaarheden werd het meest misbruik gemaakt? 2020?

Vier van de meest gebruikte fouten van vorig jaar hadden betrekking op software voor werken op afstand, VPN's, en cloudgebaseerde tools. “Veel VPN-gateway-apparaten bleven ongepatcht tijdens 2020, met de groei van opties voor werken op afstand die het vermogen van de organisatie om rigoureus patchbeheer uit te voeren, uitdagen," het rapport bleek.

Een van de meest misbruikte kwetsbaarheden is: CVE-2019-19781 van Citrix. De fout zat in Citrix Gateway (NetScaler Gateway), en de Citrix Application Delivery Controller (NetScaler ADC) zou kunnen blootstellen 80,000 bedrijven om hacks.

Het is het vermelden waard dat, zodra CVE-2019-19781 onder de aandacht van het publiek werd gebracht, sommige 80,000 voornamelijk Noord-Amerikaanse bedrijven (met veel bedrijven over 158 landen) draaiden kwetsbare installaties. De risicobedrijven waren overwegend in Nederland gevestigd, Australië, Verenigd Koninkrijk, Duitsland, en de Verenigde Staten.

De Pulse VPN CVE 2019-11510 is een andere kwetsbaarheid die cybercriminelen veel gebruiken tijdens 2020. De kwetsbaarheid CVE-2019-11510 is gebruikt bij realtime aanvallen op VPN-providers. De fout werd geclassificeerd als een "verificatie-by-pass-kwetsbaarheid" waardoor niet-geverifieerde gebruikers toegang konden krijgen tot bestanden op de gateway van de service. Op getroffen systemen, dit zou de uitvoering van externe code activeren.

CVE-2018-13.379 in de FortiOS SSL VPN-webportal kan een niet-geverifieerde aanvaller mogelijk bestanden downloaden via speciaal vervaardigde HTTP-bronverzoeken. Het staat ook op de lijst met meest geëxploiteerde 2020. Het is vermeldenswaard dat de Fortinet-bug werd gebruikt in combinatie met CVE-2020-1472, een misbruik van bevoegdheden veroorzaakt door een aanvaller die een kwetsbare Netlogon beveiligde kanaalverbinding tot stand brengt met een domeincontroller.

de CVE 2020-5902 beveiligingsprobleem werd geïdentificeerd in de eerste week van juli 2020 en werd geïdentificeerd als een kritieke, probleem met uitvoering van externe code gevonden in de BIG-IP-netwerkimplementatie. De zwakte maakt deel uit van de beheerinterface van de suite - blijkbaar, een beperkingsregel in het configuratiebestand van de Apache-webserver kan aanvallers op afstand in staat stellen de service te misbruiken. Dit doe je door een puntkommaverzoek in te voegen via de URL, waar de webserver dit zou interpreteren als een opdracht voltooid toggle. Met andere woorden, door een eenvoudige URL-manipulatie te gebruiken, hackers kunnen opdrachten geven aan de externe host.

Een ander voorbeeld van een algemeen aanvaarde fout is: CVE-2017-11.882. Door de exploit konden aanvallers automatisch schadelijke code uitvoeren zonder tussenkomst van de gebruiker. Volgens de officiële beschrijving, Microsoft Office 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2, Microsoft Office 2013 Service Pack 1, en Microsoft Office 2016 zou een aanvaller in staat kunnen stellen willekeurige code uit te voeren in de context van de huidige gebruiker door objecten niet correct af te handelen in.

We herinneren je eraan hoe cruciaal het is om alle beveiligingspatches toe te passen zodra ze door de specifieke leverancier beschikbaar worden gesteld.