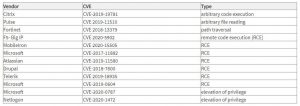

Chercheurs du CISA, ACSC, NCSC, et le FBI a compilé une liste des vulnérabilités les plus exploitées à travers 2020. Apparemment, les cybercriminels ont exploité des failles de sécurité récemment révélées pour pénétrer dans des systèmes vulnérables.

Selon les détails disponibles, les États-Unis. gouvernement, la plupart des défauts utilisés dans 2020 ont été divulgués au cours des deux dernières années. « Exploitation par des cyberacteurs de failles logicielles plus récemment révélées dans 2020 provient probablement, en partie, de l'expansion des options de travail à distance au milieu de la pandémie de COVID-19,» Les chercheurs. Logiciel de télétravail, tels que les VPN et les environnements cloud, créé un « fardeau supplémentaire » pour les entreprises afin de maintenir une routine de correctifs régulière.

Quelles vulnérabilités ont été principalement exploitées dans 2020?

Quatre des failles les plus utilisées l'année dernière ont affecté les logiciels de travail à distance, réseaux privés virtuels, et des outils basés sur le cloud. « De nombreux périphériques de passerelle VPN n'ont pas été corrigés pendant 2020, avec la croissance des options de travail à distance remettant en cause la capacité de l'organisation à mener une gestion rigoureuse des correctifs," le rapport a révélé.

L'une des vulnérabilités les plus exploitées est CVE-2019-19781 de Citrix. La faille résidait dans Citrix Gateway (NetScaler Passerelle), et l'application Citrix Delivery Controller (NetScaler ADC) pourrait exposer 80,000 entreprises à hacks.

Il est important de mentionner que, dès que CVE-2019-19781 a été porté à la connaissance du public, certains 80,000 principalement entreprises nord-américaines (avec de nombreuses entreprises à travers 158 pays) exécutaient des installations vulnérables. Les entreprises à risque étaient majoritairement situées aux Pays-Bas, Australie, Royaume-Uni, Allemagne, et les États-Unis.

Le Pulse VPN CVE 2019-11510 est une autre vulnérabilité que les cybercriminels ont beaucoup utilisée pendant 2020. La vulnérabilité CVE-2019-11510 a été utilisée dans des attaques en temps réel contre les fournisseurs de VPN. La faille a été classée comme une « vulnérabilité de contournement d'authentification » qui pourrait permettre aux utilisateurs non authentifiés d'accéder aux fichiers sur la passerelle du service. Sur les systèmes concernés, cela déclencherait l'exécution de code à distance.

CVE-2018-13379 dans le portail Web FortiOS SSL VPN pourrait potentiellement permettre à un attaquant non authentifié de télécharger des fichiers via des requêtes de ressources HTTP spécialement conçues. Il figure également sur la liste des plus exploités des 2020. Il est à noter que le bug Fortinet a été utilisé en combinaison avec CVE-2020-1472, une faille d'élévation de privilèges déclenchée par un attaquant qui établit une connexion de canal sécurisé Netlogon vulnérable à un contrôleur de domaine.

le CVE 2020-5902 vulnérabilité de sécurité a été identifié au cours de la première semaine de juillet 2020 et a été identifié comme un élément critique, problème d'exécution de code à distance trouvé dans l'implémentation du réseau BIG-IP. La faiblesse fait partie de l'interface de gestion de la suite – apparemment, une règle d'atténuation dans le fichier de configuration du serveur Web Apache pourrait permettre à des attaquants distants d'exploiter le service. Cela se fait en insérant une demande de point-virgule via l'URL, où le serveur Web interpréterait cela comme une commande terminée bascule. En d'autres termes, en utilisant une simple manipulation d'URL, les pirates pourraient envoyer des commandes à l'hôte distant.

Un autre exemple de défaut largement adopté est CVE-2017-11882. L'exploit a permis aux attaquants d'exécuter automatiquement du code malveillant sans aucune intervention de l'utilisateur.. Selon sa description officielle, Microsoft Office 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2, Microsoft Office 2013 Service Pack 1, et Microsoft Office 2016 pourrait permettre à un attaquant d'exécuter du code arbitraire dans le contexte de l'utilisateur actuel en ne parvenant pas à gérer correctement les objets dans.

Nous vous rappelons combien il est crucial d'appliquer tous les correctifs de sécurité dès qu'ils sont mis à disposition par le fournisseur spécifique.