Pesquisadores do CISA, ACSC, NCSC, e o FBI compilou uma lista das vulnerabilidades mais exploradas em todo 2020. Pelo visto, cibercriminosos aproveitados recentemente divulgados falhas de segurança para entrar em sistemas vulneráveis.

De acordo com detalhes disponíveis os EUA. governo, a maioria das falhas utilizadas em 2020 foram divulgados ao longo dos últimos dois anos. “Exploração de ator cibernético de falhas de software divulgadas mais recentemente em 2020 provavelmente caules, em parte, da expansão das opções de trabalho remoto em meio à pandemia COVID-19,”Disseram os pesquisadores. Software de trabalho remoto, como VPNs e ambientes baseados em nuvem, criou uma “carga adicional” para as empresas manterem uma rotina regular de patching.

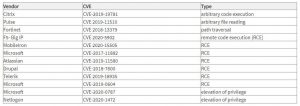

Quais vulnerabilidades foram mais exploradas em 2020?

Quatro das falhas mais utilizadas no ano passado afetaram software de trabalho remoto, VPNs, e ferramentas baseadas na nuvem. “Muitos dispositivos de gateway VPN permaneceram sem correção durante 2020, com o crescimento das opções de trabalho remoto, desafiando a capacidade da organização de conduzir um gerenciamento rigoroso de patches,” o relatório revelou.

Uma das vulnerabilidades mais exploradas é Citrix’s CVE-2019-19781. A falha residia no Citrix Gateway (NetScaler gateway), ea Citrix Application Delivery Controller (NetScaler ADC) poderia expor 80,000 empresas para hacks.

Vale a pena mencionar que, assim que CVE-2019-19781 foi trazido à atenção do público, alguns 80,000 predominantemente empresas norte-americanas (com muitas empresas em todo 158 países) estavam executando instalações vulneráveis. As empresas em risco estavam localizadas predominantemente na Holanda, Austrália, Reino Unido, Alemanha, e os Estados Unidos.

The Pulse VPN CVE 2019-11510 é outra vulnerabilidade que os cibercriminosos muito usam durante 2020. A vulnerabilidade CVE-2019-11510 foi usada em ataques em tempo real contra provedores de VPN. A falha foi classificada como uma "vulnerabilidade de desvio de autenticação" que pode permitir que usuários não autenticados acessem arquivos no gateway do serviço. Em sistemas afetados, isso acionaria a execução remota de código.

CVE-2018-13379 no portal da web FortiOS SSL VPN pode permitir que um invasor não autenticado baixe arquivos por meio de solicitações de recursos HTTP especialmente criadas. Também está na lista mais explorada de 2020. Vale a pena mencionar que o bug Fortinet foi usado em combinação com CVE-2020-1472, uma falha de elevação de privilégio desencadeada por um invasor que estabelece uma conexão de canal seguro Netlogon vulnerável a um controlador de domínio.

O CVE 2020-5902 vulnerabilidade de segurança foi identificado na primeira semana de julho 2020 e foi identificado como um crítico, Problema de execução remota de código encontrado na implementação da rede BIG-IP. A fraqueza faz parte da interface de gerenciamento do pacote - aparentemente, uma regra de mitigação no arquivo de configuração do servidor da web Apache pode permitir que invasores remotos explorem o serviço. Isso é feito inserindo uma solicitação de ponto-e-vírgula por meio do URL, onde o servidor web interpretaria isso como um comando terminado de alternar. Em outras palavras, usando uma simples manipulação de URL, hackers podem emitir comandos para o host remoto.

Outro exemplo de falha amplamente adotada é CVE-2017-11882. A exploração permitiu que os invasores executassem códigos maliciosos automaticamente, sem a necessidade de qualquer interação do usuário. De acordo com a sua descrição oficial, Microsoft Office 2007 Pacote de serviço 3, Microsoft Office 2010 Pacote de serviço 2, Microsoft Office 2013 Pacote de serviço 1, e Microsoft Office 2016 pode permitir que um invasor execute um código arbitrário no contexto do usuário atual, deixando de manipular objetos em.

Lembramos como é crucial aplicar todos os patches de segurança assim que forem disponibilizados pelo fornecedor específico.