Ricercatori del CISA, ACSC, NCSC, e l'FBI ha compilato un elenco delle vulnerabilità più sfruttate in tutto 2020. Apparentemente, i criminali informatici hanno sfruttato le falle di sicurezza recentemente rivelate per entrare nei sistemi vulnerabili.

Secondo i dettagli disponibili negli Stati Uniti. governo, la maggior parte dei difetti utilizzati in 2020 sono stati divulgati nel corso degli ultimi due anni. “Sfruttamento da parte di cyber attori di difetti software divulgati più di recente in 2020 probabilmente deriva, in parte, dall'espansione delle opzioni di lavoro a distanza durante la pandemia di COVID-19,”I ricercatori hanno detto. Software di lavoro a distanza, come VPN e ambienti basati su cloud, ha creato un "onere aggiuntivo" per le aziende per sostenere una regolare routine di patch.

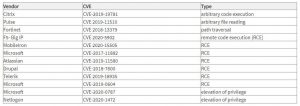

Quali vulnerabilità sono state maggiormente sfruttate in 2020?

Quattro dei difetti più utilizzati l'anno scorso hanno interessato il software di lavoro remoto, VPN, e strumenti basati su cloud. "Molti dispositivi gateway VPN sono rimasti senza patch durante 2020, con la crescita delle opzioni di lavoro remoto che sfidano la capacità dell'organizzazione di condurre una rigorosa gestione delle patch," il rapporto ha rivelato.

Una delle vulnerabilità più sfruttate è CVE-2019-19781 di Citrix. Il difetto risiedeva in Citrix Gateway (NetScaler Gateway), e la Citrix Application Delivery Controller (NetScaler ADC) potrebbe esporre 80,000 aziende a hack.

Vale la pena ricordare che, non appena CVE-2019-1981 è stato portato all'attenzione del pubblico, alcuni 80,000 prevalentemente aziende del Nord America (con molte aziende in tutto 158 paesi) stavano eseguendo installazioni vulnerabili. Le società a rischio erano prevalentemente situate nei Paesi Bassi, Australia, Regno Unito, Germania, e gli Stati Uniti.

Il Pulse VPN CVE 2019-11510 è un'altra vulnerabilità usata molto dai criminali informatici durante 2020. La vulnerabilità CVE-2019-11510 è stata utilizzata in attacchi in tempo reale contro provider VPN. La falla è stata classificata come "vulnerabilità di bypass dell'autenticazione" che potrebbe consentire agli utenti non autenticati di accedere ai file sul gateway del servizio. Sui sistemi interessati, questo attiverebbe l'esecuzione di codice remoto.

CVE-2.018-13.379 nel portale web FortiOS SSL VPN potrebbe potenzialmente consentire a un utente malintenzionato non autenticato di scaricare file tramite richieste di risorse HTTP appositamente predisposte. È anche nella lista dei più sfruttati di 2020. Vale la pena ricordare che il bug Fortinet è stato utilizzato in combinazione con CVE-2020-1472, un difetto di elevazione dei privilegi innescato da un utente malintenzionato che stabilisce una connessione di canale protetto Netlogon vulnerabile a un controller di dominio.

il CVE 2020-5902 vulnerabilità della sicurezza è stato identificato nella prima settimana di luglio 2020 ed è stato identificato come critico, problema di esecuzione del codice remoto riscontrato nell'implementazione della rete BIG-IP. Il punto debole fa parte dell'interfaccia di gestione della suite – a quanto pare, una regola di mitigazione nel file di configurazione del server Web Apache potrebbe consentire agli aggressori remoti di sfruttare il servizio. Questo viene fatto inserendo una richiesta di punto e virgola tramite l'URL, dove il server web lo interpreterebbe come un comando terminato toggle. In altre parole, usando una semplice manipolazione dell'URL, gli hacker potrebbero inviare comandi all'host remoto.

Un altro esempio di difetto ampiamente adottato è CVE-2.017-11.882. L'exploit ha consentito agli aggressori di eseguire automaticamente codice dannoso senza la necessità di alcuna interazione da parte dell'utente. Secondo la sua descrizione ufficiale, Microsoft Office 2007 Pacchetto d'aggiornamento 3, Microsoft Office 2010 Pacchetto d'aggiornamento 2, Microsoft Office 2013 Pacchetto d'aggiornamento 1, e Microsoft Office 2016 potrebbe consentire a un utente malintenzionato di eseguire codice arbitrario nel contesto dell'utente corrente non riuscendo a gestire correttamente gli oggetti in.

Ti ricordiamo quanto sia fondamentale applicare tutte le patch di sicurezza non appena vengono rese disponibili dallo specifico vendor.