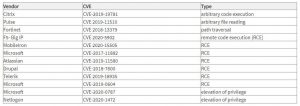

Forskere fra CISA, ACSC, NCSS, og FBI udarbejdede en liste over de mest udnyttede sårbarheder igennem 2020. Tilsyneladende, cyberkriminelle udnyttede for nylig afsløret sikkerhedsfejl for at komme ind i sårbare systemer.

I henhold til tilgængelige oplysninger kan U.S.. regering, de fleste fejl anvendt i 2020 blev oplyst i løbet af de sidste par år. “Cyberaktørudnyttelse af nyere afslørede softwarefejl i 2020 sandsynligvis stammer, delvis, fra udvidelsen af fjernarbejdsmuligheder midt i COVID-19-pandemien,”Siger forskerne. Fjernarbejde software, såsom VPN’er og skybaserede miljøer, skabt "ekstra byrde" for virksomheder at opretholde en regelmæssig patcheringsrutine.

Hvilke sårbarheder blev mest udnyttet i 2020?

Fire af de mest udnyttede fejl sidste år påvirkede fjernarbejdssoftware, VPN, og skybaserede værktøjer. ”Mange VPN-gateway-enheder forblev ikke upatchede under 2020, med væksten i fjerntliggende arbejdsmuligheder, der udfordrer organisationens evne til at udføre streng patch management," rapporten afsløret.

En af de mest udnyttede sårbarheder er Citrix CVE-2019-19781. Fejlen lå i Citrix Gateway (NetScaler Gateway), og Citrix Application Delivery Controller (NetScaler ADC) kan udsætte 80,000 virksomheder til hacks.

Det er værd at nævne, at, så snart CVE-2019-19781 blev gjort offentligt opmærksom på, nogle 80,000 overvejende nordamerikanske selskaber (med mange virksomheder i hele 158 lande) kørte sårbare installationer. Risikoselskaberne var overvejende placeret i Holland, Australien, Storbritannien, Tyskland, og USA.

Pulse VPN CVE 2019-11510 er en anden sårbarhed cyberkriminelle har brugt meget under 2020. CVE-2019-11510-sårbarheden blev brugt i realtidsangreb mod VPN-udbydere. Fejlen blev klassificeret som en "godkendelse af by-pass-sårbarhed", der kunne give ikke-godkendte brugere adgang til filer på tjenestens gateway. På berørte systemer, dette ville udløse fjernudførelse af kode.

CVE-2018-13.379 i FortiOS SSL VPN -webportalen kan muligvis tillade en uautentificeret angriber at downloade filer via specielt udformede HTTP -ressourceforespørgsler. Det er også på den øverste udnyttede liste over 2020. Det er værd at nævne, at Fortinet-buggen blev brugt i kombination med CVE-2020-1472, en forhøjelse af privilegiefejl udløst af en angriber, der opretter en sårbar Netlogon-sikker kanalforbindelse til en domænecontroller.

CVE 2020-5902 sikkerhedssårbarhed blev identificeret i den første uge af juli 2020 og blev identificeret som kritisk, problem med fjernudførelse af kode fundet i implementeringen af BIG-IP-netværket. Svagheden er en del af administrationsgrænsefladen i pakken - tilsyneladende, en afbødelsesregel i Apache -webserverens konfigurationsfil kunne give eksterne angribere mulighed for at udnytte tjenesten. Dette gøres ved at indsætte en semikolonanmodning via URL'en, hvor webserveren ville fortolke dette som en kommando, der var færdig med at skifte. Med andre ord, ved hjælp af en simpel URL -manipulation, hackere kunne udstede kommandoer til den eksterne vært.

Et andet eksempel på en bredt vedtaget fejl er CVE-2017-11.882. Udnyttelsen tillod angribere at køre ondsindet kode automatisk uden brug af brugerinteraktion. Ifølge den officielle beskrivelse, Microsoft Office 2007 Service pakke 3, Microsoft Office 2010 Service pakke 2, Microsoft Office 2013 Service pakke 1, og Microsoft Office 2016 kunne give en angriber mulighed for at køre vilkårlig kode i den aktuelle brugers kontekst ved ikke at håndtere objekter korrekt.

Vi minder dig om, hvor vigtigt det er at anvende alle sikkerhedsrettelser, så snart de er gjort tilgængelige af den specifikke leverandør.