Depois da descoberta inicial de alguns routers Cisco estarem infectados com um novo tipo de software malicioso, novos exames indicam que quase 200 dispositivos Cisco em todo o mundo tem uma imagem maliciosa put IOS no lugar da legítima. Nesse caminho, um backdoor está definido, atacantes concessão de acesso a uma rede segmentada.

Timeline infecção

Tudo começou na semana passada, em 15 de Setembro, com a descoberta feita pela pesquisadores FireEye este 14 roteadores Cisco foram infectados com malware, que era apenas uma ameaça até teórica até que ponto. Os dispositivos foram localizados em diferentes empresas, em quatro países: Índia, México, Filipinas e Ucrânia.

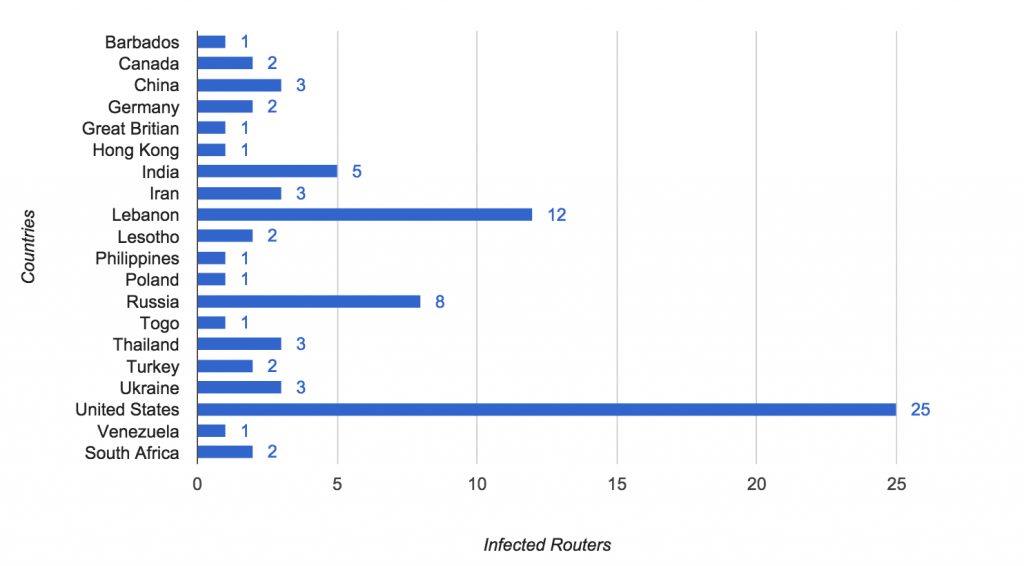

No dia seguinte, pesquisadores zMAP resultados destacados de sua varredura do espaço público endereço IPv4 com pacotes especiais TCP SYN. Eles descobriram "79 hosts exibindo comportamento consistente com o implante SYNful Knock". Eles afirmam que “esses roteadores pertencem a várias instituições em 19 países." E “25 anfitriões nos Estados Unidos pertencem a um único provedor de serviços na costa leste, e que o

hosts na Alemanha e no Líbano pertencem a um único provedor de satélite que oferece cobertura para a África ”.

image Source: ZMap

Dois dias atrás, a fundação Shadowserver publicou seus próprios resultados ao fazer uma digitalização com a colaboração com os sistemas Cisco. As estatísticas no site Shadowserver afirmam que os hosts infectados são um número relativo, pois eles “identificaram 199 endereços IP exclusivos que correspondem ao comportamento do SYNful Knock "e" 163 sistemas exclusivos ".

Os números estão crescendo e empresas de mais de 30 países são afetados. Não há como dizer quantos dispositivos infectados serão encontrados no futuro.

O que é SYNful Knock?

O malware recebeu o nome de "O implante SYNful Knock" devido à maneira como controla muitos módulos e funções do roteador. O implante consiste em uma imagem Cisco IOS modificada que permite que os invasores executem vários módulos funcionais.

Esses módulos são ativados através do protocolo HTTP usando pacotes TCP enviados para a interface do roteador. Esse processo específico consiste em um handshake de três vias a ser iniciado e, em seguida, concluído. Um pacote TCP SYN criado exclusivamente é enviado ao dispositivo de destino, o malware responderá com uma mensagem de confirmação TCP SYN-ACK própria, que é respondido por uma terceira mensagem para concluir o processo de handshake de três vias falsificado.

O implante também fornece acesso irrestrito com a ajuda de uma senha de backdoor oculta através do console e do Telnet. Os modelos de roteador Cisco atualmente afetados são 1841, 2811, e 3825.

Leitura obrigatória

200,000 Dispositivos Ameaçados por Heartbleed Bug

Malware grave de ATM Backdoor.ATM.Suceful

O malware SYNful Knock é uma ameaça muito grave e muito difícil de detectar. Pode ser atualizado, utilizar até 100 vários módulos e permanecem funcionais mesmo após reiniciar os dispositivos infectados. Sistemas Cisco criaram uma página de evento relacionada para seus clientes.

Não há razão para concluir, Contudo, que apenas os roteadores da Cisco estão sendo direcionados. Pode haver outros dispositivos com imagens modificadas em todo o mundo.