No 2016, ransomware foi extremamente devastador para as empresas, e as estatísticas provam que. Um novo relatório de Kaspersky Lab mostra que ataques de ransomware a empresas triplicaram de janeiro a setembro. Isso significa que um em cada cinco negócios foi afetado em escala global.

relacionado: A maioria Ludicrous ransomware em 2016

O relatório revela alguns números impressionantes, gostar:

- 62 novas famílias de ransomware foram introduzidas no mundo online;

- Os pesquisadores observaram um “11-aumento de dobra no número de modificações de ransomware: de 2,900 novas modificações em janeiro/março, para 32,091 em julho/setembro”;

- Ataques a empresas também triplicaram entre janeiro e setembro;

- Uma em cada cinco pequenas e médias empresas pagou o resgate, mas nunca restaurou seus dados;

- Os ataques a indivíduos aumentaram a cada 20 segundos para cada 10 segundos.

As altas taxas de sucesso do ransomware apenas provam que os cibercriminosos não desistirão dessa ameaça cibernética tão cedo. As altas taxas de infecção e os números cada vez maiores também mostram que as contramedidas não são suficientes para evitar a ameaça. Ransomware continua a evoluir e se tornar mais devastador, apesar dos esforços das agências de aplicação da lei e pesquisadores de segurança que trabalham em soluções de descriptografia gratuitas.

Não obstante, 2016 viu a primeira atividade anti-ransomware séria e bem coordenada: o projeto No More Ransom, que reuniu policiais, Europol, Segurança Intel e Lei Kaspersky. A boa notícia é que 13 mais organizações aderiram à iniciativa em outubro. Mesmo que haja muito mais a fazer, a colaboração levou ao lançamento de várias ferramentas de descriptografia online gratuitas que ajudaram milhares de vítimas em todo o mundo a restaurar seus dados.

Principais tendências de ransomware em 2016

Ransomware definitivamente cresceu em sofisticação e diversidade, e este ano viu algumas novidades:

mudando de rumo se encontrasse software financeiro, escrito em linguagens de script, explorando novos caminhos de infecção, tornando-se mais direcionado, e oferecendo soluções prontas de ransomware como serviço para aqueles com menos habilidades, recursos ou tempo – tudo através de um ecossistema subterrâneo crescente e cada vez mais eficiente.

Contudo, a descoberta mais impressionante sobre o ransomware este ano diz respeito à relação entre a vítima e o atacante:

A maioria dos ransomwares prospera em uma improvável relação de confiança entre a vítima e seu invasor: este, assim que o pagamento for recebido, os arquivos resgatados serão devolvidos. Os cibercriminosos exibiram uma aparência surpreendente de profissionalismo no cumprimento dessa promessa.

Em poucas palavras, 2016 conheceu três das famílias de ransomware mais temidas – Cerber, Locky e CryptXXX, assim como 44,287 novas modificações de ransomware. Cerber e Locky foram lançados pela primeira vez na natureza no início da primavera. A distribuição baseou-se principalmente em kits de spam e exploit. CryptoWall, CTB-Locker e Shade continuaram a atormentar indivíduos e empresas, também. De acordo com relatórios de segurança, Locky sozinho foi espalhado em 114 países.

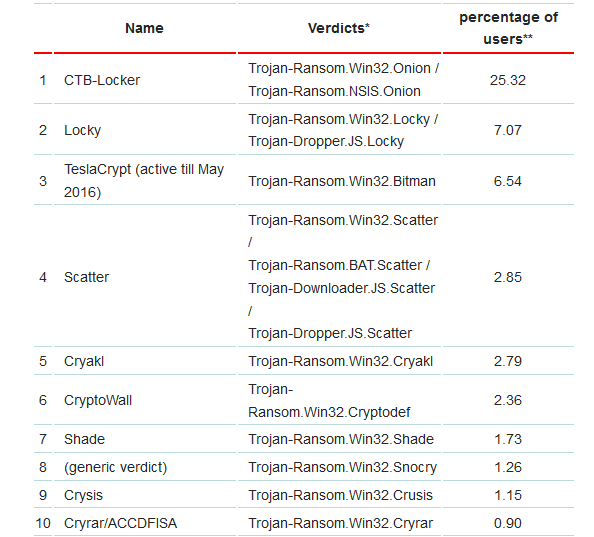

Aqui estão os melhores 10 famílias de ransomware em 2016, de acordo com pesquisadores da Kaspersky:

As estatísticas acima são baseadas apenas na detecção pelos produtos da Kaspersky Lab recebidos dos usuários dos produtos. Os usuários consentiram em fornecer seus dados. Isso significa que esses números seriam muito diferentes quando combinados com estatísticas de outros fornecedores de segurança.

A maior surpresa deste ano foi o desaparecimento repentino de TeslaCrypt, que foi acionado pela liberação da chave mestra de descriptografia.

Quanto ao ransomware-as-a-service – cresceu rapidamente, com Encryptor RaaS sendo uma das primeiras famílias a oferecer este modelo de negócio a outros criminosos.

relacionado: 2016 Trends in Ransomware

Outros momentos notáveis na evolução do ransomware este ano incluem:

- Abuso do “educacional” Ransomware Eda2 e Hidden Tear;

- Criptografia de disco como visto na Petya ransomware caso;

- Infecção two-in-on em que Shade optaria por descartar spyware em vez de ransomware se o sistema da vítima pertencesse a serviços financeiros.

- Uma linha de casos de imitação de ransomware imitando Locky e Cerber.

Proteção contra ransomware em 2016

É o mesmo que qualquer outro ano. A coisa mais importante a fazer para evitar gastar irracionalmente com ransomware é fazer backups regulares de dados.

Um ransomware ou qualquer outro ataque de malware deve ter uma finalidade educacional, se nada mais. Um ataque bem-sucedido deve aumentar a paranóia do usuário e também torná-lo um pouco mais cuidadoso com atividades online de todos os tipos. A importância de backups regulares de dados e higiene de dados apropriada é maior do que nunca.

Quanto a empresas, existem outras atividades a serem consideradas além dos backups de dados:

- Restrições de GPO – uma ótima maneira de restringir não apenas ransomware, mas malware de todos os tipos. “O GPO tem a capacidade de fornecer controle granular sobre a execução de arquivos em um endpoint, adicionando regras que bloqueiam atividades, como arquivos em execução no diretório 'Appdata' ou até mesmo desabilitando a capacidade de executáveis para serem executados a partir de anexos.”

- Patches de software – Corrigindo software comumente explorado como Java, Instantâneo, e a Adobe certamente impedirá que muitos malwares e ransomwares infectem sistemas.

- Restrição de direitos administrativos – Reduzir privilégios reduzirá significativamente a superfície de ataque, Digital Guardian diz. Mais, uma 2016 pesquisa provou que usuários privilegiados são os mais arriscados em uma organização.

por fim, software anti-malware, em combinação com a proteção anti-ransomware deve estar presente em qualquer sistema.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter