CVE-2019-14287 é uma nova vulnerabilidade descoberta no Sudo.

CVE-2019-14287 é uma nova vulnerabilidade descoberta no Sudo.

Sudo é considerado um dos programas mais importantes e amplamente utilizados para Unix- e sistemas operacionais que permite que um usuário autorizado a executar um comando como super-usuário ou outro usuário baseados em Linux, de acordo com a política de segurança. O programa é “enviado” como um comando central em quase todos os sistemas Linux.

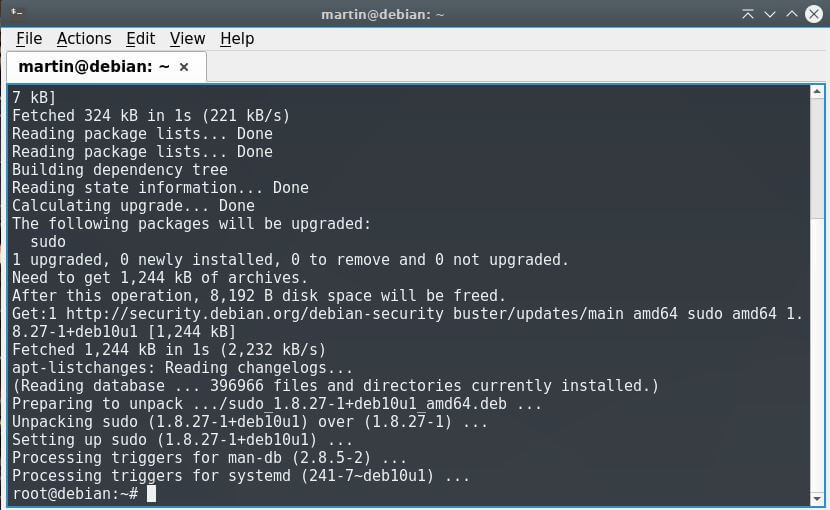

Nota: Screenshot pelo meu colega Martin, que já atualizou seu distro. Você deveria fazer o mesmo.

CVE-2019-14287

A vulnerabilidade CVE-2019-14287 envolve a maneira implementos Sudo executando comandos com ID de usuário arbitrário. versões Sudo anteriores à versão 1.8.28 são todos afetados. De acordo com o consultivo oficial RedHat, se uma entrada sudoers é escrito para permitir que o invasor execute um comando como qualquer usuário, exceto raiz, esta falha pode ser utilizado pelo invasor de bypass que restrição.

Deve ser especificado que a exploração do bug com sucesso requer que o usuário tenha privilégios sudo que lhes permitem executar comandos com um ID de usuário arbitrário. Usualmente, Isto significa que a entrada sudoers do usuário tem a ALL valor especial no especificador Runas. Se um sudoers entrada é gravada de forma a permitir que o usuário execute um comando como qualquer usuário, exceto raiz, a vulnerabilidade pode ser usado para evitar esta restrição.

O que isto significa?

Em quase todas as distribuições Linux, O valor Tudo na especificação RunAs no arquivo / etc / sudoers permite aos usuários do administrador ou grupos sudo para executar comandos como qualquer usuário válido. Porque a separação de privilégios é um princípio de segurança rudimentar em Linux, os administradores podem configurar um arquivo sudoers para determinar o tipo de comandos de usuários especificados podem ser executados. Mesmo nos casos em que um usuário tem sido restrita para executar comandos como root, A falha pode permitir que o usuário para contornar a política de segurança para seqüestrar o controle do sistema.

Como explicado pelos desenvolvedores do Sudo, “isso pode ser usado por um usuário com privilégios sudo suficientes para executar comandos como root, mesmo que a especificação Runas proíbe explicitamente o acesso root, desde que a palavra-chave ALL é listado primeiro na especificação Runas.”

A boa notícia é que o bug foi corrigido no sudo 1.8.28.

Você sabia?

Outra grave vulnerabilidade foi descoberta no Sudo em 2017. CVE-2017-1000367 foi um Linux bug raiz grave descoberto por pesquisadores Qualys Segurança. A falha residia no Sudo do “get_process_ttyname()” função para Linux e poderia permitir que um usuário com privilégios sudo para executar comandos como root ou privilégios elevar ao raiz.

Oi pessoal,

A ferramenta github.com/TH3xACE/SUDO_KILLER permite detectar o CVE-2019-14287 e também propor como explorá-lo. Há também uma janela de encaixe com diferentes cenários de exploração sudo incluindo o CVE-2019-14287. Apenas execute o seguinte comando para a janela de encaixe :

início estivador serviço

puxar janela de encaixe th3xace / sudo_killer_demo

docker prazo –rm -é th3xace / sudo_killer_demo

cd SUDO_KILLER

./SUDO_KILLERv1.3.7.sh

Apenas role a página e olhar para CVE-2019-14287, ele irá dizer-lhe como explorar CVE-2019-14287.

Se você quiser verificar se há outros CVEs, apenas correr com o argumento -c.

UMA +1 estrela agradar se você gosta do projeto.