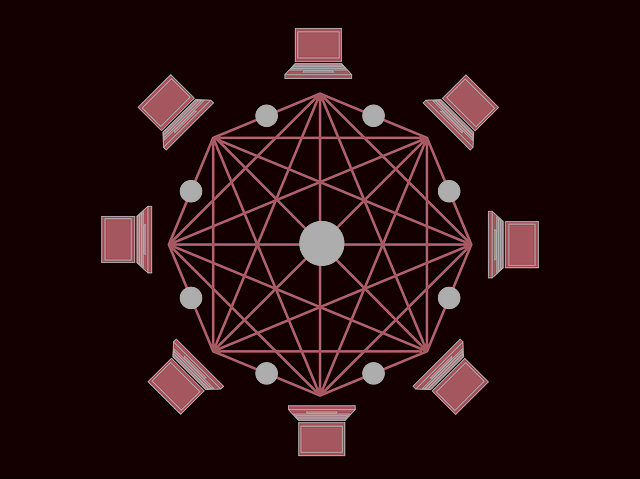

O maior sistema de distribuição de tráfego (TDS) conhecido como EITest acabou de ser retirado por pesquisadores de segurança da Abuse.ch, BrilliantIT, e Proofpoint. O grupo de especialistas afundou a infraestrutura de comando e controle por trás da rede de servidores hackeados que eram usados para entregar malware por meio de redirecionamentos, kits de exploração e golpes de suporte técnico.

O sistema de distribuição de tráfego era anteriormente analisado por um autor anônimo em Malware Don't Need Coffee:

EITest é uma das mais longas campanhas de entrega maliciosa que continuou a evoluir. Na primavera de 2017, começou a redirecionar os usuários do Internet Explorer para golpes de suporte técnico, além dos redirecionamentos existentes com as fontes falsas do Chrome.

Sistema de distribuição de tráfego EITest descrito

O EITest foi detectado pela primeira vez há vários anos, no 2011. Contudo, tornou-se um sistema de distribuição de tráfego disponível para aluguel em julho 2014. Naquela época, o TDS foi implantado em campanhas maliciosas distribuindo o Trojan Zaccess. Os invasores estavam usando um kit de exploração conhecido como Glazunov.

De acordo com Proofpoint pesquisadores, “O EITest é provavelmente um dos mais antigos de seu tipo e está envolvido na entrega de uma variedade de ransomware, ladrões de informação, e outro malware, com evidências claras de seu uso que datam de 2011”.

A partir do momento em que o EITest pode ser alugado, pesquisadores de segurança têm lutado para interromper suas operações. A análise indica que o A equipe do EITest estava vendendo tráfego sequestrado obtido de sites invadidos para $20 USD por mil usuários. Bloqueios de tráfego de no mínimo 50,000 os usuários eram vendidos diariamente.

O EITest foi usado na distribuição de uma variedade de famílias de malware e ransomware. Ele tem redirecionado grandes quantidades de tráfego para os famosos kits de exploração Angler e RIG. As operações mais recentes envolveram sites maliciosos implantados para engenharia social, como armários de navegador, tecnologia suporta golpes, atualizações falsas e quais não.

Operação EITest afundada

Felizmente, Proofpoint junto com BrilliantIT e Abuse.ch, EITest afundado com sucesso. atualmente, a cadeia de infecção do sistema de distribuição de tráfego é ineficiente e, portanto,, quase dois milhões de redirecionamentos maliciosos por dia foram impedidos de acontecer.

Os pesquisadores conseguiram apreender um domínio particular (stat-dns.com) o que levou à apreensão de toda a operação. Mais especificamente, aquele servidor tem apontado para um sumidouro desde março 15, 2018:

Analisamos dados da operação de sumidouro de março 15 a abril 4, 2018. Durante o período, o sumidouro recebeu quase 44 milhões de solicitações de aproximadamente 52,000 servidores. Decodificando as solicitações, conseguimos obter uma lista de domínios comprometidos, bem como endereços IP e agentes de usuário dos usuários que navegaram até os servidores comprometidos.

De todos os sites comprometidos, Os pesquisadores da Proofpoint observaram vários sistemas de gerenciamento de conteúdo, mas a grande maioria parecia estar usando WordPress. Recentemente, escrevemos sobre outra campanha de atualização falsa que estava aproveitando o WordPress e outros sites baseados em CMS para entregar o malware bancário Chtonic, uma variante do ZeusVM e também do NetSupport RAT.

Desde que o EITest foi afundado, nenhuma tentativa de restaurar suas atividades foi observada.

Os pesquisadores da Proofpoint têm seguido outro sistema de distribuição de tráfego também. Apelidado BlackTDS, o TDS é implantado na distribuição de várias peças de malware. Pesquisadores de segurança têm observado cadeias de infecção BlackTDS na natureza, distribuir malware por meio de truques de engenharia social e atualizações de software falsas.

O que vale a pena mencionar é que embora a identificação dos sites BlackTDS não tenha sido tão difícil para os pesquisadores, associar o tráfego a agentes de ameaças conhecidos foi bastante desafiador ou até mesmo difícil.