O cibercrime é uma maneira muito eficaz de fazer um monte de dinheiro rápido, porque envolve menos riscos e é mais gratificante. Nós vivemos em uma época onde tudo é situar on-line. Temos uma nova moeda on-line, o bitcoin, temos criptografado métodos de pagamento online, e nós temos sistemas de certificação e assinatura. E agora, quando os smartphones tornaram-se carteiras, estamos diante de uma nova era de transferências de fundos. Isso tudo é bom e dandy. Contudo, temos de nos concentrar no lado negativo disso - cibercrime. Ela se desenvolve junto com a tecnologia e tornou-se muito difundida.

O cibercrime é uma maneira muito eficaz de fazer um monte de dinheiro rápido, porque envolve menos riscos e é mais gratificante. Nós vivemos em uma época onde tudo é situar on-line. Temos uma nova moeda on-line, o bitcoin, temos criptografado métodos de pagamento online, e nós temos sistemas de certificação e assinatura. E agora, quando os smartphones tornaram-se carteiras, estamos diante de uma nova era de transferências de fundos. Isso tudo é bom e dandy. Contudo, temos de nos concentrar no lado negativo disso - cibercrime. Ela se desenvolve junto com a tecnologia e tornou-se muito difundida.

Cibercrime tem nos custado cerca de 400 bilhão de dólares até agora, e isso é mais do que alguns países valem. Neste artigo, nós revelamos a você quais são os esquemas mais lucrativos para ganhar dinheiro online ilegalmente.

Ganhando a vida com o crime cibernético

Quando se trata de cibercrime, as pessoas investiram muito dinheiro nos últimos anos para proteger a si mesmas e a seus negócios. Contudo, se um cibercriminoso encontrar uma oportunidade, eles imediatamente podem aproveitá-la e causar muitas dores de cabeça aos usuários. Existem muitas estratégias que os cibercriminosos empregam, todos eles extremamente úteis. Os cibercriminosos escolhem métodos de distribuição dependendo de qual é o golpe ou a infecção.

ransomware

Esta é a maneira mais lucrativa de utilizar malware para extorquir o dinheiro dos usuários. Dividimos como uma infecção típica de ransomware funciona em várias etapas:

Degrau 1: Infectando o usuário. Isso pode acontecer provavelmente por meio de ataques de spam, ataques de phishing, malvertising de mídia social, downloads drive-by e outros métodos.

Degrau 2: Verificando o computador infectado em busca de arquivos e documentos relevantes e criptografando-os usando um algoritmo de criptografia seguro. A maioria dos vírus ransomware usa algoritmos de criptografia AES ou RSA. O AES é um pouco mais fraco, e sua criptografia de bits mais debilitada pode ser descriptografada em um momento adequado para a vítima. O algoritmo RSA, usado pelo Cryptowall variantes, é um dos algoritmos de criptografia mais fortes que podem levar de dias a anos para descriptografar se o seu computador sobreviver até então. Então, se este algoritmo criptografar seus arquivos, as chances de você descriptografá-los são muito pequenas. Vários pesquisadores de segurança, Contudo, conseguiram encontrar novas maneiras de descriptografar o algoritmo RSA usando uma técnica única - para obter mais informações sobre isso, verifique este relatório.

Degrau 3: Deixando uma nota de resgate. A etapa final que fecha uma infecção de ransomware é a exclusão de seus arquivos de origem que infectaram o PC inicialmente, quebrando qualquer conexão ativa e deixando uma nota de resgate. Normalmente, a maioria dos vírus ransomware deixa notas, dizendo algo, gostar:

→Seus arquivos foram criptografados com uma criptografia forte. Para obter mais informações sobre como descriptografar seus registros, contate este email: hackeremail@emailprovider.com

Mas os novos vírus de ransomware apresentam aplicativos com temporizadores ativos que fornecem um prazo para a vítima. Eles afirmam que após esse tempo expirar ou a taxa dobrará ou as chaves de desbloqueio correspondentes aos arquivos criptografados serão excluídas. Isso mais as instruções para usar redes baseadas em Tor são a combinação perfeita para extorsão online indetectável.

Mesmo que os ataques de ransomware sejam muito devastadores, existem contramedidas e maneiras de proteja seus dados de tais ataques.

Fraude de pagamento por clique

Esses tipos de esquemas variam, mas uma coisa em comum entre eles é o fato de que o site fornecido pode ser pago com base em quantos cliques foram gerados ao clicar em um conteúdo anunciado. Existem muitas redes suspeitas que desenvolvem uma rede de sites e aplicativos indesejados de adware para aumentar seu tráfego ou o tráfego de seus clientes por dinheiro também. O empacotamento principalmente os distribui. O empacotamento é a combinação desses aplicativos com os instaladores de software gratuito que são fornecidos por sites de terceiros. É feito como parte de uma campanha de marketing para gerar lucro para o site de terceiros.

Esses tipos de esquemas variam, mas uma coisa em comum entre eles é o fato de que o site fornecido pode ser pago com base em quantos cliques foram gerados ao clicar em um conteúdo anunciado. Existem muitas redes suspeitas que desenvolvem uma rede de sites e aplicativos indesejados de adware para aumentar seu tráfego ou o tráfego de seus clientes por dinheiro também. O empacotamento principalmente os distribui. O empacotamento é a combinação desses aplicativos com os instaladores de software gratuito que são fornecidos por sites de terceiros. É feito como parte de uma campanha de marketing para gerar lucro para o site de terceiros.

É assim que funciona uma fraude de pagamento por clique:

Degrau 1: Você baixa e instala seu reprodutor de mídia favorito ou qualquer outro freeware de um site de terceiros, em vez de seu site oficial. Pode ou não apresentar uma etapa de instalação, contendo caixas de opt-in ou botões "Concordo". Isso pode dizer ‘Incluir este programa como um extra grátis’ ou algo semelhante.

Degrau 2: O programa de adware pode empregar cookies. Cookies são pequenos arquivos de texto que coletam diferentes informações do usuário, sobre seus hábitos de navegação, cliques online e assim por diante. Isso é chamado de publicidade comportamental e visa atingir o usuário com anúncios baseados em seus interesses.

Degrau 3: Publicidade. sim, a parte mais chata de tudo. Possui diferentes anúncios, variando de palavras de site destacadas, imperceptíveis, mas eficazes, que levam a mecanismos de pesquisa falsos ou sites de terceiros até os redirecionamentos e pop-ups mais intrusivos que você poderia imaginar.

Às vezes, a fraude de pagamento por clique também pode ser indiretamente perigosa para o PC do usuário. Isso se deve ao fato de que geralmente está conectado a sites de terceiros que às vezes podem conter malware. Eles podem baixá-lo no PC do usuário ou injetá-lo diretamente, usando uma estratégia de download drive-by. Mais para isso, tais programas podem se esconder atrás de políticas de privacidade obscuras que lhes dão permissão para coletar quaisquer informações dos usuários e compartilhá-las para fins comerciais. É por isso que a melhor medida contra esses anúncios é um programa anti-malware confiável que atualiza regularmente sua definição e apresenta um escudo ativo contra intrusões.

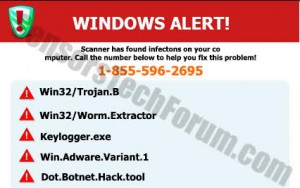

Software de proteção online falso

Este tipo de software geralmente apresenta aplicativos antivírus desonestos que muitas vezes estão sendo agrupados ou baixados de redirecionamentos. Existem alguns casos de usuários relatando serem redirecionados para páginas da web que exibem alertas de vírus falsos ou mensagens BSOD falsas solicitando o download do software.

Este tipo de software geralmente apresenta aplicativos antivírus desonestos que muitas vezes estão sendo agrupados ou baixados de redirecionamentos. Existem alguns casos de usuários relatando serem redirecionados para páginas da web que exibem alertas de vírus falsos ou mensagens BSOD falsas solicitando o download do software.

Os programas antivírus desonestos geralmente podem não fazer nada quando se trata de detectar e remover vírus. Pelo contrário, eles tornam o computador lento, pode exibir anúncios e redirecionamentos. Mas o principal objetivo desses aplicativos é fazer com que o usuário compre suas versões completas. Isso geralmente é feito por meio de uma varredura do computador e da exibição de falsas detecções de ameaças que só podem ser removidas com a compra da versão completa. mais ainda, eles podem modificar diferentes configurações de usuário que os impedem de serem excluídos de uma maneira típica.

Como uma contramedida contra esses aplicativos, é aconselhável que os usuários se informem regularmente sobre as ameaças mais recentes desse tipo ou baixem um programa anti-malware avançado real que irá remover quaisquer vestígios de tal software de spam indesejado.

Roubo de informações de login

Roubo de credenciais e distribuição para lucros tem levantado preocupações recentemente, e muitas redes sociais relataram que detectam contas hackeadas muito regularmente. O roubo de informações pode ser feito de duas maneiras principais:

Roubo de credenciais e distribuição para lucros tem levantado preocupações recentemente, e muitas redes sociais relataram que detectam contas hackeadas muito regularmente. O roubo de informações pode ser feito de duas maneiras principais:

- Malware no computador que o coleta automaticamente.

- Site ou barra de ferramentas falsa que solicita logins de phishing ou cookies que coletam qualquer informação inserida pelo usuário.

- Emails de phishing que imitam um site ou serviço real, com o objetivo de fazer o usuário confiar neles e inserir seus dados em um site de phishing falso, parecido com o real.

É fundamental prestar atenção quando se trata de suas informações de login. É altamente recomendável não fazer login usando um serviço de terceiros de origem desconhecida ou um programa personalizado, pois pode roubar suas credenciais. Além disso, sempre procure pelo ”HTTPs://” indicador no início do endereço da página em que você está fazendo login. Esta é uma indicação clara de que a página da web usa criptografia e está protegida. Certifique-se de verificar também a legitimidade do link da web.

Spam de mídia social

Esse tipo de ataque de spam drena muitos fundos dos usuários de redes sociais. As empresas de segurança relatam que os cibercriminosos usam bots que distribuem mensagens automáticas de spam que geralmente contêm links maliciosos que podem levar a vários lugares. Um desses golpes é um spam do Facebook, apresentando pequenos humanóides. Alguns desses golpes podem solicitar que o usuário dê permissão para postar, e esta é outra forma de enviar spam aos usuários. E o que é pior é que a maioria dos usuários tende a abrir o que seus amigos online postam, pois acreditam que está tudo bem para ver.

Esse tipo de ataque de spam drena muitos fundos dos usuários de redes sociais. As empresas de segurança relatam que os cibercriminosos usam bots que distribuem mensagens automáticas de spam que geralmente contêm links maliciosos que podem levar a vários lugares. Um desses golpes é um spam do Facebook, apresentando pequenos humanóides. Alguns desses golpes podem solicitar que o usuário dê permissão para postar, e esta é outra forma de enviar spam aos usuários. E o que é pior é que a maioria dos usuários tende a abrir o que seus amigos online postam, pois acreditam que está tudo bem para ver.

Uma boa maneira de se proteger contra spam de mídia social é observar as mensagens automáticas e sempre verificar a legitimidade dos links da web, usando sites como www.virustotal.com, por exemplo. Outro sintoma importante de tais sites está relacionado com a observação do que um site de redirecionamento pode exigir de você. Caso necessite de permissões especiais, solicita o download de um plugin ou qualquer outro software ou requer um login com suas credenciais, você não deve confiar em tal site e deve deixá-lo imediatamente e relatá-lo.

Banking Malware

Houve uma explosão recente de malware bancário, uma vez que é a nova forma de assalto a banco. Já houve casos de hackers roubando até 1 bilhões de dólares usando malware. Semelhante ao ransomware, inclui Cavalos de Tróia. Contudo, esses tipos de Trojans são mais sofisticados, e esses ataques são muito mais organizados do que suas infecções regulares. O objetivo continua o mesmo, no entanto - obter as informações financeiras do usuário.

Houve uma explosão recente de malware bancário, uma vez que é a nova forma de assalto a banco. Já houve casos de hackers roubando até 1 bilhões de dólares usando malware. Semelhante ao ransomware, inclui Cavalos de Tróia. Contudo, esses tipos de Trojans são mais sofisticados, e esses ataques são muito mais organizados do que suas infecções regulares. O objetivo continua o mesmo, no entanto - obter as informações financeiras do usuário.

Muitos desses ataques evoluíram para smartphones, uma vez que a nova tecnologia permite o banco on-line do seu bolso. Mais, para que as pessoas possam pagar com smartphones hoje em dia, e todos os invasores precisam ter controle de seus fundos é o nome de usuário e a senha da vítima.

As autoridades continuam a melhorar a proteção, investindo milhões em segurança online. Eles empregam certificados fortemente criptografados, firewalls, protocolos de prevenção de login simultâneo e outras armadilhas para detectar qualquer tentativa de roubo. Mas mesmo que seja sofisticado e arriscado, este tipo de roubo de dinheiro é muito recompensador.

Golpes de SMS automatizados

Um método exclusivo que os invasores usam é o golpe baseado em SMS. O que eles fazem é coletar o número do seu celular por meio de um aplicativo gratuito em seu smartphone ou de um site online que solicita que você o insira. Uma vez feito isso, os cibercriminosos podem registrá-lo em um serviço de SMS bastante caro. Já houve casos em que os cibercriminosos utilizam malware de smartphone para enviar mensagens a esse serviço, que podem cobrar os fundos do usuário. Alguns cibercriminosos cobram vários usuários ao mesmo tempo com poucos recursos, mas por períodos mais longos. Grandes lucros podem ser gerados continuamente usando tais ataques em grande escala por curtos períodos de tempo.

Uma boa maneira de se proteger é não compartilhar seus números e sempre observar quais permissões os aps gratuitos exigem de você. Além disso, é uma boa estratégia baixar um programa anti-malware no seu smartphone também.

Esquemas de Venda de Produtos

Esses tipos de sites são muito elevados em número e formas de trabalhar. A situação mais típica é quando um cibercriminoso configura um site que apresenta produtos reais ou inexistentes e usa campanhas de adware ou malware em grande escala. Isso é feito com o objetivo de direcionar o tráfego para seu site. Este tipo de esquema está intimamente relacionado aos sistemas de pagamento por clique, uma vez que ambos utilizam um software semelhante para atingir seus objetivos.

Quanto aos sites de venda, os cibercriminosos usados para implementar uma estratégia, atendendo pelo nome de drop-shipping. Esta é uma estratégia muito inteligente, pois o vendedor do produto não tem envolvimento real com o produto que está vendendo. Por exemplo, você quer comprar um smartphone. Depois de enviar os fundos do cyber-golpista, ele pode usar uma quantidade menor para comprar o mesmo produto em um site de compras, como o eBay, por exemplo e envie-o diretamente para o endereço que você forneceu. Depois disso, o cibercriminoso apenas pega os fundos restantes para ele, fechando o negócio.

A lição moral desse tipo de esquema é sempre realizar sua pesquisa antes de fazer transferências online para sites de terceiros.

Conclusão

Junto com a tecnologia em nossas vidas, o crime também mudou dramaticamente. Os cibercriminosos utilizam um tipo diferente de malware de acordo com seus meios finais. Isso também significa que existem diferentes criminosos cibernéticos, com base no software que fornecem. De acordo com Relatório de segurança da Sophos, os cibercriminosos e seus métodos continuam a evoluir, e devemos nos concentrar na proteção contra eles. E não estou falando de segurança no meio de quanto você vai investir. Não, é mais sobre o usuário e seus hábitos de navegação. Porque se um usuário é cauteloso e se mantém atualizado com as ameaças e meios de proteção mais recentes. E você deve sempre manter a proteção anti-malware por perto, pois ela aumentará significativamente suas chances de detectar ameaças futuras.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter

- janelas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft borda

- Safári

- Internet Explorer

- Parar pop-ups push

Como remover do Windows.

Degrau 1: Digitalizar para com SpyHunter Anti-Malware Ferramenta

Degrau 2: Inicialize seu PC no modo de segurança

Degrau 3: Desinstalar e software relacionado a partir do Windows

Etapas de desinstalação para Windows 11

Etapas de desinstalação para Windows 10 e versões mais antigas

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Degrau 4: Limpe todos os registros, Criado por no seu PC.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Guia de remoção de vídeo para (janelas).

Livre-se do Mac OS X.

Degrau 1: Desinstalar e remover arquivos e objetos relacionados

O seu Mac irá então mostrar uma lista de itens que iniciar automaticamente quando você log in. Procure quaisquer aplicativos suspeitos idêntica ou semelhante a . Verifique o aplicativo que você deseja parar de funcionar automaticamente e selecione no Minus (“-“) ícone para escondê-lo.

- Vamos para inventor.

- Na barra de pesquisa digite o nome do aplicativo que você deseja remover.

- Acima da barra de pesquisa alterar os dois menus para "Arquivos do sistema" e "Estão incluídos" para que você possa ver todos os arquivos associados ao aplicativo que você deseja remover. Tenha em mente que alguns dos arquivos não pode estar relacionada com o aplicativo que deve ter muito cuidado quais arquivos você excluir.

- Se todos os arquivos estão relacionados, segure o ⌘ + A botões para selecioná-los e, em seguida, levá-los a "Lixo".

No caso de você não pode remover via Degrau 1 acima:

No caso de você não conseguir encontrar os arquivos de vírus e objetos em seus aplicativos ou outros locais que têm mostrado acima, você pode olhar para eles manualmente nas Bibliotecas do seu Mac. Mas antes de fazer isso, por favor leia o aviso legal abaixo:

Você pode repetir o mesmo procedimento com os outros Biblioteca diretórios:

→ ~ / Library / LaunchAgents

/Biblioteca / LaunchDaemons

Gorjeta: ~ é ali de propósito, porque leva a mais LaunchAgents.

Degrau 2: Procure e remova arquivos do seu Mac

Quando você está enfrentando problemas em seu Mac, como resultado de scripts e programas como indesejados , a forma recomendada de eliminar a ameaça é usando um programa anti-malware. O SpyHunter para Mac oferece recursos avançados de segurança, além de outros módulos que melhoram a segurança do seu Mac e a protegem no futuro.

Guia de remoção de vídeo para (Mac)

Remover do Google Chrome.

Degrau 1: Inicie o Google Chrome e abra o menu suspenso

Degrau 2: Mova o cursor sobre "Ferramentas" e, em seguida, a partir do menu alargado escolher "extensões"

Degrau 3: Desde o aberto "extensões" menu de localizar a extensão indesejada e clique em seu "Retirar" botão.

Degrau 4: Após a extensão é removido, reinicie o Google Chrome fechando-o do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Apagar do Mozilla Firefox.

Degrau 1: Inicie o Mozilla Firefox. Abra a janela do menu:

Degrau 2: Selecione os "Add-ons" ícone do menu.

Degrau 3: Selecione a extensão indesejada e clique "Retirar"

Degrau 4: Após a extensão é removido, restart Mozilla Firefox fechando-lo do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Desinstalar do Microsoft Edge.

Degrau 1: Inicie o navegador Edge.

Degrau 2: Abra o menu suspenso clicando no ícone no canto superior direito.

Degrau 3: A partir do menu drop seleccionar "extensões".

Degrau 4: Escolha a extensão suspeita de malware que deseja remover e clique no ícone de engrenagem.

Degrau 5: Remova a extensão maliciosa rolando para baixo e clicando em Desinstalar.

Remover do Safari

Degrau 1: Inicie o aplicativo Safari.

Degrau 2: Depois de passar o cursor do mouse para o topo da tela, clique no texto do Safari para abrir seu menu suspenso.

Degrau 3: A partir do menu, Clique em "preferências".

Degrau 4: Depois disso, selecione a guia 'Extensões'.

Degrau 5: Clique uma vez sobre a extensão que você deseja remover.

Degrau 6: Clique em 'Desinstalar'.

Uma janela pop-up aparecerá pedindo a confirmação de desinstalação a extensão. selecionar 'Desinstalar' novamente, e o vai ser removido.

Eliminar do Internet Explorer.

Degrau 1: Inicie o Internet Explorer.

Degrau 2: Clique no ícone de engrenagem denominado 'Ferramentas' para abrir o menu suspenso e selecione 'Gerenciar Complementos'

Degrau 3: Na janela 'Gerenciar Complementos'.

Degrau 4: Selecione a extensão que deseja remover e clique em 'Desativar'. Uma janela pop-up será exibida para informá-lo que você está prestes a desativar a extensão selecionada, e mais alguns add-ons pode ser desativado assim. Deixe todas as caixas marcadas, e clique em 'Desativar'.

Degrau 5: Após a extensão indesejada foi removido, reinicie o Internet Explorer fechando-o com o botão vermelho 'X' localizado no canto superior direito e reinicie-o.

Remova notificações push de seus navegadores

Desative as notificações push do Google Chrome

Para desativar quaisquer notificações push do navegador Google Chrome, Por favor, siga os passos abaixo:

Degrau 1: Vamos para Configurações no Chrome.

Degrau 2: Em Configurações, selecione “Configurações avançadas”:

Degrau 3: Clique em “Configurações de conteúdo”:

Degrau 4: Abrir "notificações”:

Degrau 5: Clique nos três pontos e escolha Bloco, Editar ou remover opções:

Remover notificações push no Firefox

Degrau 1: Vá para Opções do Firefox.

Degrau 2: Vá para as configurações", digite “notificações” na barra de pesquisa e clique "Configurações":

Degrau 3: Clique em “Remover” em qualquer site para o qual deseja que as notificações desapareçam e clique em “Salvar alterações”

Parar notificações push no Opera

Degrau 1: Na ópera, pressione ALT + P para ir para Configurações.

Degrau 2: Na pesquisa de configuração, digite “Conteúdo” para ir para Configurações de Conteúdo.

Degrau 3: Abrir notificações:

Degrau 4: Faça o mesmo que você fez com o Google Chrome (explicado abaixo):

Elimine notificações push no Safari

Degrau 1: Abra as preferências do Safari.

Degrau 2: Escolha o domínio de onde você gosta de push pop-ups e mude para "Negar" de "Permitir".

-Perguntas frequentes

O que é ?

A ameaça é adware ou vírus redirecionar navegador.

Pode tornar o seu computador significativamente lento e exibir anúncios. A ideia principal é que suas informações provavelmente sejam roubadas ou mais anúncios sejam exibidos em seu dispositivo.

Os criadores de tais aplicativos indesejados trabalham com esquemas de pagamento por clique para fazer seu computador visitar tipos de sites arriscados ou diferentes que podem gerar fundos para eles. É por isso que eles nem se importam com os tipos de sites que aparecem nos anúncios. Isso torna o software indesejado indiretamente arriscado para o seu sistema operacional.

Quais são os sintomas de ?

Existem vários sintomas a serem observados quando esta ameaça específica e também aplicativos indesejados em geral estão ativos:

Sintoma #1: Seu computador pode ficar lento e ter baixo desempenho em geral.

Sintoma #2: Você tem barras de ferramentas, add-ons ou extensões em seus navegadores da web que você não se lembra de ter adicionado.

Sintoma #3: Você vê todos os tipos de anúncios, como resultados de pesquisa com anúncios, pop-ups e redirecionamentos para aparecerem aleatoriamente.

Sintoma #4: Você vê os aplicativos instalados no seu Mac sendo executados automaticamente e não se lembra de instalá-los.

Sintoma #5: Você vê processos suspeitos em execução no Gerenciador de Tarefas.

Se você ver um ou mais desses sintomas, então os especialistas em segurança recomendam que você verifique se há vírus no seu computador.

Que tipos de programas indesejados existem?

De acordo com a maioria dos pesquisadores de malware e especialistas em segurança cibernética, as ameaças que atualmente podem afetar o seu dispositivo podem ser software antivírus desonesto, adware, seqüestradores de navegador, clickers, otimizadores falsos e quaisquer formas de PUPs.

O que fazer se eu tiver um "vírus" gostar ?

Com algumas ações simples. Em primeiro lugar, é imperativo que você siga estas etapas:

Degrau 1: Encontre um computador seguro e conecte-o a outra rede, não aquele em que seu Mac foi infectado.

Degrau 2: Alterar todas as suas senhas, a partir de suas senhas de e-mail.

Degrau 3: Habilitar autenticação de dois fatores para proteção de suas contas importantes.

Degrau 4: Ligue para o seu banco para mude os detalhes do seu cartão de crédito (codigo secreto, etc.) se você salvou seu cartão de crédito para compras on-line ou realizou atividades on-line com seu cartão.

Degrau 5: Tenha certeza de ligue para o seu ISP (Provedor de Internet ou operadora) e peça a eles que alterem seu endereço IP.

Degrau 6: Mude o seu Senha do wifi.

Degrau 7: (Opcional): Certifique-se de verificar todos os dispositivos conectados à sua rede em busca de vírus e repita essas etapas para eles se eles forem afetados.

Degrau 8: Instale o anti-malware software com proteção em tempo real em todos os dispositivos que você possui.

Degrau 9: Tente não baixar software de sites que você não conhece e fique longe de sites de baixa reputação em geral.

Se você seguir essas recomendações, sua rede e todos os dispositivos se tornarão significativamente mais seguros contra quaisquer ameaças ou software invasor de informações e também estarão livres de vírus e protegidos no futuro.

como funciona?

Uma vez instalado, pode coletar dados utilização rastreadores. Esses dados são sobre seus hábitos de navegação na web, como os sites que você visita e os termos de pesquisa que você usa. Em seguida, é usado para direcionar anúncios ou vender suas informações a terceiros.

também pode baixe outro software malicioso em seu computador, como vírus e spyware, que pode ser usado para roubar suas informações pessoais e exibir anúncios arriscados, que pode redirecionar para sites de vírus ou fraudes.

é malware?

A verdade é que os filhotes (adware, seqüestradores de navegador) não são vírus, mas pode ser tão perigoso pois eles podem mostrar e redirecioná-lo para sites de malware e páginas fraudulentas.

Muitos especialistas em segurança classificam programas potencialmente indesejados como malware. Isso ocorre devido aos efeitos indesejados que os PUPs podem causar, como exibir anúncios intrusivos e coletar dados do usuário sem o conhecimento ou consentimento do usuário.

Sobre a Pesquisa

O conteúdo que publicamos em SensorsTechForum.com, este guia de remoção de instruções incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o específico, problema relacionado ao adware, e restaure seu navegador e sistema de computador.

Como conduzimos a pesquisa sobre ?

Observe que nossa pesquisa é baseada em investigações independentes. Estamos em contato com pesquisadores de segurança independentes, graças ao qual recebemos atualizações diárias sobre o malware mais recente, adware, e definições de sequestrador de navegador.

além disso, a pesquisa por trás da ameaça é apoiada com VirusTotal.

Para entender melhor esta ameaça online, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Legal, mas eu sou preguiçoso para experimentar.

Bem, não é recomendado de qualquer maneira, os federais vão estar com você em nenhum momento, além disso, apenas informamos sobre os esquemas cibernéticos que existem para aumentar a conscientização sobre como se proteger :)

Não temos federais aqui na Espanha, a lei é mais sonolenta aqui e adora não fazer nada. Aqui é só assistido o crédito. segurança do cartão e coisas semelhantes, não merda como telefone ou pequenos golpes de marketing. Eu não quero me proteger, Prefiro roubar do Google diretamente onde posso e se eles disserem algo tente me pegar vivo, Eu tenho meus motivos para tirar dinheiro deles para pagar por algo que não direi aqui, pois é coisa da vida real.