A equipe de segurança detectou LinkedIn em curso ataques de phishing que visa a infectar usuários em todo o mundo. Outras informações sobre a ameaça é dada neste artigo.

Ataques de phishing no LinkedIn desencadeados por hackers desconhecidos

Uma equipe de pesquisa de segurança descobriu uma série de ataques contínuos de phishing no LinkedIn. De acordo com o relatório divulgado, os criminosos usam várias estratégias para coagir as vítimas a visitar as páginas de malware. A essência desses tipos de infecções é produzir notificações, mensagens e páginas que apresentam uma cópia convincente do serviço da web legítimo ou outros sites relacionados.

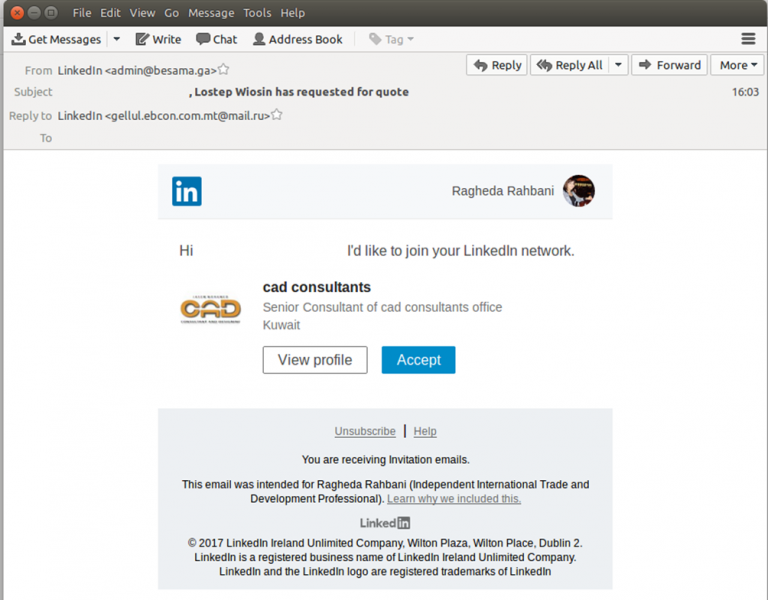

Em vez de enviar mensagens em serviço, os criminosos pegaram o texto e os gráficos legítimos usados pelo LinkedIn e criaram e-mails com aparência idêntica. Depois de fazer isso, eles incorporaram hiperlinks de malware nas notificações falsas que se assemelham a solicitações de conexão reais do LinkedIn. As instâncias personalizadas foram então enviadas para as vítimas usando vários domínios. Um dos principais é admin@besama.ga que está atualmente inativo. Especialistas em segurança e administradores de sistema experientes podem descobrir certas inconsistências que podem facilmente expor o golpe:

- Endereço de email falso - Os hackers usam um endereço falso tanto como remetente de entrada, bem como aquele listado no “resposta” campo.

- Opção de redirecionamento - Assim que os usuários clicarem em um link, eles serão redirecionados para uma página de login de malware projetada para se parecer com o LinkedIn.

No momento, não há informações sobre como os criminosos por trás disso obtiveram os e-mails alvo. É possível que isso seja feito por meio de dados coletados de seqüestradores de navegador e sites de malware. Eles são criados em massa e formam grandes redes que estão sob o controle de hackers. Mesmo que os e-mails de contato não pertençam a pessoas que foram infectadas antes dos ataques de phishing do LinkedIn, suspeita-se que pessoas relacionadas a eles tenham sido infectadas. Um dos destaques interessantes dessa campanha é o fato de os criminosos usarem um truque que tenta encobrir seus rastros. Isso é feito usando links de malware cronometrados que podem expirar depois de interagir. Os especialistas usam vários sites legítimos em assinaturas e outros materiais relacionados nas mensagens. Esta abordagem híbrida usada também pode escapar de certos filtros de spam e precauções de segurança.

Consequências dos ataques de phishing no LinkedIn

Assim que as vítimas interagirem com o hiperlink, será exibida uma página de login falsificada do LinkedIn. Se os usuários inserirem suas credenciais, eles serão fornecidos imediatamente aos controladores do hacker.

No entanto, este não é o único cenário de malware que pode acontecer. Esse comportamento também pode estar ligado aos seguintes casos:

- Entrega Malware - As páginas podem conter links para malware de diferentes tipos, incluindo vírus, ransomware, Trojans e etc.

- Instalação do sequestrador de navegador - Em alguns casos, os hackers podem utilizar táticas fraudulentas para fornecer extensões falsas do LinkedIn e outros tipos de sequestradores de navegador. Eles são anunciados como acréscimos úteis ou como um componente oficial feito pela equipe do LinkedIn. Depois de instalados, eles alteram as configurações padrão (pagina inicial, nova página guias e motor de pesquisa) para aqueles controlados por hackers. Outro efeito sobre as vítimas é a instalação de um módulo de rastreamento que coleta dados anônimos e privados do usuário.

- Scripts de malware - Os criminosos podem incorporar vários scripts que podem levar à criação de pop-ups, banners e outros conteúdos que distraem. Eles são formas de anúncio direcionado na maioria dos casos.

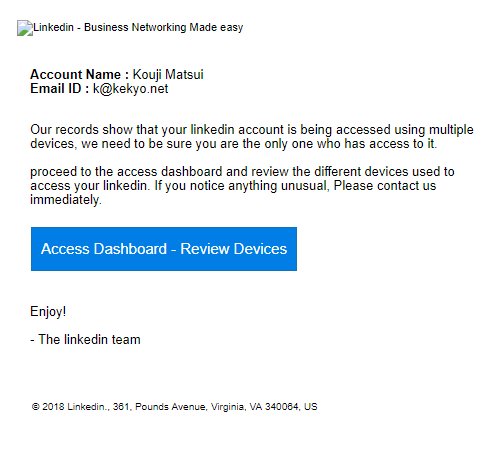

Email de phishing detectado no LinkedIn

Recebemos relatórios sobre um novo esquema de golpe de phishing do LinkedIn que tira proveito de uma tática de engenharia social. Os operadores do hacker enviarão mensagens de e-mail personalizadas contendo o nome da conta do usuário e o endereço de e-mail. As informações citadas são extraídas pelo mecanismo de infecção, visitando automaticamente os perfis do usuário e sequestrando os dados solicitados. Isso é então alimentado para o módulo de geração de e-mail que é responsável pela criação das mensagens.

Se os usuários interagirem com o site, eles serão redirecionados para uma página de login falsa, solicitando os dados de sua conta. Se for inserido, os operadores do hacker irão recebê-los automaticamente e usá-los para roubo de identidade e outros crimes. Outras consequências possíveis incluem chantagem das vítimas e o upload dos dados da conta para bancos de dados que podem ser vendidos com lucro a compradores interessados: agências de marketing ou outros hackers.

O uso de uma solução anti-spyware de qualidade pode ajudar a proteger as vítimas de possíveis infecções por malware.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter