Há um novo botnet atualmente alvo servidores Linux que estão executando aplicações Webmin vulneráveis. O botnet tem sido chamado Roboto.

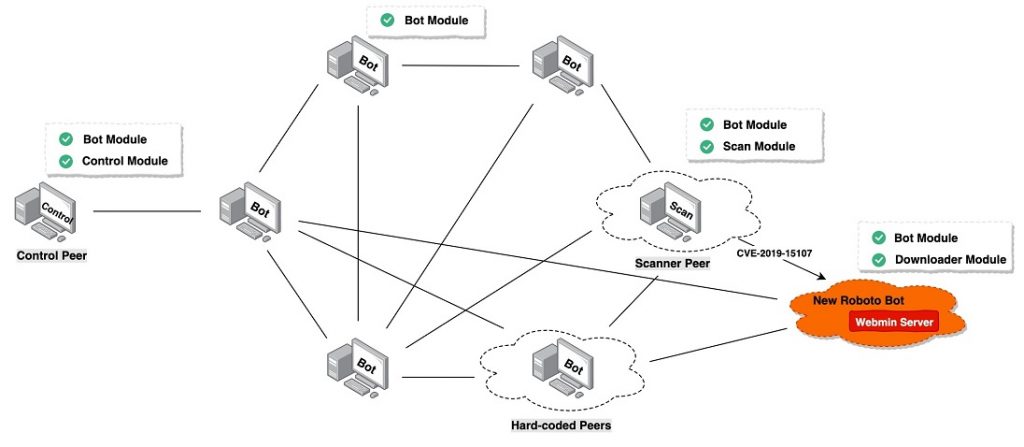

pesquisadores NETlab foram capazes de capturar os módulos Downloader e Bot da botnet, e eles acreditam que ele também tem um módulo de verificação de vulnerabilidade e um P2P (pessoa para pessoa) módulo de controle.

Roboto foi observada pela primeira vez no verão, e a sua aparência está associada com a vulnerabilidade Webmin, conhecido como CVE-2019-15107. em agosto, tornou-se evidente que Webmin, um aplicativo baseado na web para administradores de sistema de sistemas baseados em Unix (Linux, FreeBSD, ou servidores do OpenBSD), contém um backdoor que pode permitir que atacantes remotos para executar comandos maliciosos com privilégios de root. Um sistema comprometido poderia ser usado posteriormente para novos ataques Navegar contra os sistemas geridos através Webmin.

Desde CVE-2019-15107 é fácil de explorar e afeta um grande número de sistemas, ataques baseados nele começou logo após a falha foi revelada. Pelo visto, um dos primeiros ataques baseados nesta vulnerabilidade foi realizado pela Roboto botnet. O botnet tem sido alvo servidores Webmin nos últimos três meses, que não é surpreendente. pesquisadores de segurança NETlab dizer que o propósito dos operadores da botnet tem sido a expansão e sofisticação.

Funcionalidades de Roboto Botnet

Netlab diz que os suportes de botnets 7 funções primárias, incluindo a concha inversa, auto-desinstalação, coleta de informações sobre a rede de processos e informações bot, executar comandos do sistema, execução de arquivos criptografados especificados em URLs, executar ataques DDoS. Contudo, Isso não é tudo. A botnet também utiliza Curve25519, Ed25519, CHÁ, SHA256, HMAC-SHA256 e outros algoritmos “para assegurar a integridade e segurança de sua rede P2P componentes e, criar o script de auto-partida Linux correspondente com base no sistema de destino, e disfarçar seus próprios arquivos e processos nome para ganhar o controle persistência.”

Mesmo que Roboto tem uma funcionalidade DDoS, não é seu principal objetivo, e os pesquisadores ainda estão tentando descobrir o verdadeiro propósito da botnet.

Quanto ao par peer-to- (F2f) estrutura, é algo raramente visto em tais botnets. As únicas redes de bots que utilizaram esta estrutura são hajime e Hide'N'Seek. Inicialmente descoberto em outubro 2016, Hajime utilizados dispositivos inseguros com as portas Telnet abertas e senhas padrão, e compartilhou algumas semelhanças com Mirai. Contudo, a principal diferença para Mirai é que Hajime foi construído em uma rede peer-to-peer, Considerando Mirai utilizados endereços codificados para o C&servidor C.

o Hide'N'Seek botnet também usou um módulo de comunicação P2P custom-built para se espalhar. A rede de bots infectados alvo dispositivos IdC com segurança fraco utilizando um módulo de infiltração muito complexo. Ele apresentava técnicas de proteção múltipla furtivas que impediram aplicações e serviços de segurança de descobrir as infecções por malware.

Vale ressaltar que os esforços para derrubar a botnet Hajime não foram bem sucedidos, e alguns dizem que ainda está ativo, com 40,000 dispositivos infectados diárias. Quanto Roboto, o seu tamanho é ainda a ser determinado, mas os pesquisadores acreditam que não é maior do que Hajime.