Os pesquisadores da Universidade de Tel Aviv e do Instituto de Ciências Weizmann, chamado Daniel Genkin, Adi Shamir, Eran Tromer conseguiu quebrar a criptografia mais difícil usada pela maioria dos vírus ransomware - RSA – 4096 pedaços. O ataque cibernético revolucionário foi realizado da maneira mais simplista - usando um microfone que escuta frequências muito baixas (sob 20 kHz). Os pesquisadores também demonstraram em seus relatório um meio de 'farejar' uma descriptografia, usando um smartphone. Este ataque levanta muitas questões, sobre o futuro da segurança cibernética e proteção de arquivos.

Como eles fizeram isso?

O que os pesquisadores fizeram foi chamado de criptoanálise acústica. Isto é um canal lateral tipo de ataque que é essencialmente a varredura das "impressões digitais" dos ruídos que um processador faz. Para tornar isso simples, digamos que você use um leitor de impressão digital, mas você também deixa impressões digitais do mesmo dedo em outros lugares. Se alguém copia essas mesmas impressões digitais usando um método único e as aplica, ele vai hackear o leitor de impressão digital. A situação com a criptoanálise acústica é mais ou menos a mesma - os pesquisadores usam a "impressão digital" das vibrações do computador ao lidar com a descriptografia. Eles afirmam que foram capazes de ouvir via VGA, Porta USB, Porta Ethernet e quaisquer outras tomadas que contenham partes metálicas e estejam conectadas ao chassi do laptop.

Os pesquisadores dividiram seu relatório em várias fases:

1. Observação e coleta de vibrações.

2. Distinção da chave RSA.

3. Extração de chave RSA.

Eles também estabeleceram outro método para detectar as chaves RSA, em que um simples smartphone foi empregado. A parte interessante é a capacidade de ouvir as informações usando um microfone especial que foi colocado próximo à ventilação do laptop.

Outro método que os pesquisadores demonstraram foi sintonizar as vibrações em um cabo Ethernet conectado ao chassi do computador. Foi chamado de ataque de extremidade distante do cabo. Os pesquisadores usaram três tipos de microfones, variando de 0-18kHz, 0-20kHz e 0-100 kHz para ouvir impulsos de baixa frequência do computador. mais ainda, eles usaram uma fonte de alimentação, um pré-amplificador e um dispositivo de aquisição de dados (DAQ) para digitalizar os dados coletados.

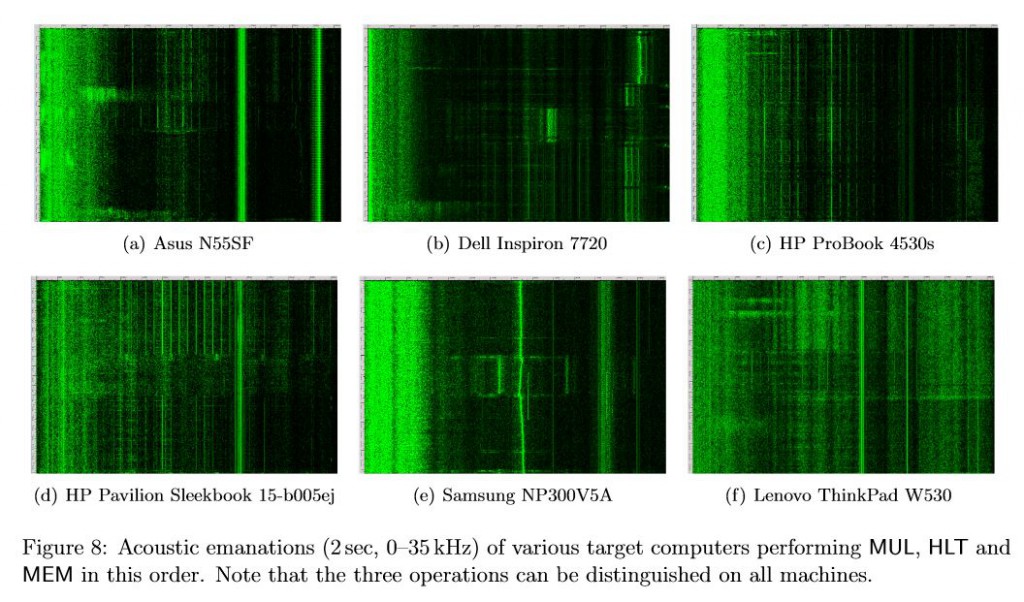

Usando os dispositivos, os pesquisadores foram capazes de distinguir entre diferentes padrões de sinal de diferentes modelos de PC:

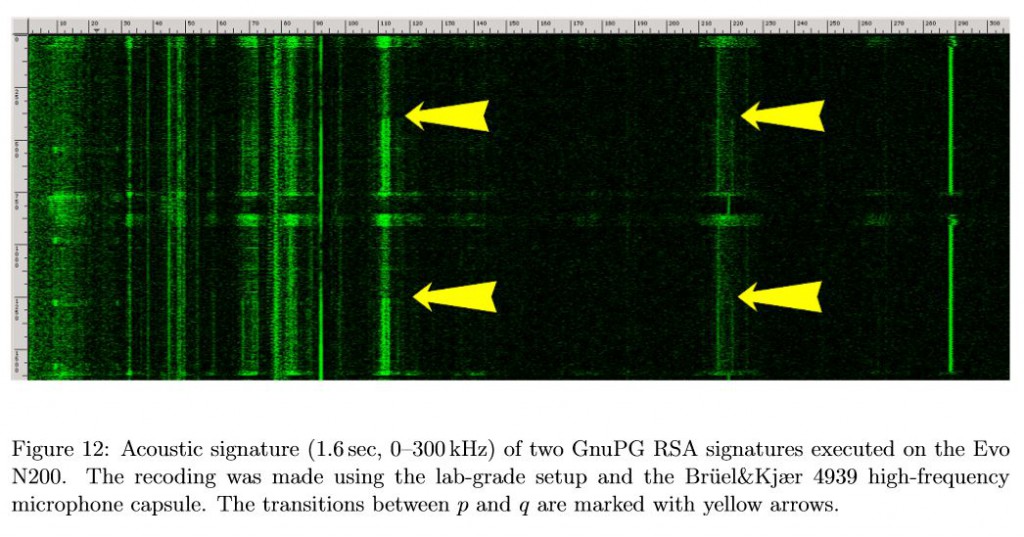

Além disso, uma descoberta significativa foi que os pesquisadores conseguiram encontrar chaves secretas na forma de linhas horizontais brilhantes na assinatura acústica do laptop. Este foi um componente essencial para estabelecer as chaves de descriptografia.

Conclusões

Esta é uma descoberta crucial, e não deve ser desconsiderado porque está diretamente relacionado à segurança online. Mais do que isso, no caso de você querer manter suas informações seguras, é importante manter seu PC em um ambiente à prova de som. Além disso, para melhor segurança, não ignore o bom e velho método de farejar - não permita que as pessoas fiquem perto do seu computador enquanto você estiver executando uma operação de descriptografia. Uma excelente maneira de se proteger é usar um som de baixa frequência que ensurdecerá qualquer pessoa próxima aos microfones do PC.