Sundown udnytte kit blev påvist i aktive malvertising kampagner i september sidste år. Dengang, den exploit kit blev levere CryLocker ransomware, sammen med RIG EK. Desværre, sikkerhed forskere på TrendMicro har opdaget, at Sundown er for nylig blevet opdateret betydning, at der skal forventes en vækst i ransomware og malware-angreb. I betragtning af arten af hack værktøj, Det kan fortsat blive anvendt i fordelingen af både ransomware og malware. I den seneste kampagne, forskere opdaget Chthonic bank Trojan være nyttelast af operationen.

Relaterede: Locky Ransomware bliver venner den Bizarro Sundown Exploit Kit

Sundown udnytte kit nyeste aktivitet blev opdaget i december 27, 2016, hvor angriberne brugte PNG-billeder til at gemme det høstede information og exploit-kode. I september angreb med nyttelasten er den CryLocker ransomware, PNG-filer blev også brugt til at pakke Høstet brugeroplysninger. Billederne blev derefter overført til en Imgur album så cyberkriminelle kunne undgå at blive opdaget.

Sundown Exploit Kit steganografi Capabilities

TrendMicro forskere har rapporteret, at udnytte kit nylig blev opdateret med steganografi teknikker. Som et resultat, de PNG-filer anvendes nu ikke kun til at gemme Høstet oplysninger, men også designet til at skjule exploit-kode:

Den december 27, 2016, bemærkede vi, at Sundown blev opdateret til at bruge lignende teknikker. De PNG filer blev ikke bare bruges til at lagre Høstet information; malware designere nu brugt steganografi at skjule deres exploit-kode.

Hvad er steganografi? Det er en avanceret teknik indsat for at skjule skadelig kode i et billede for at omgå signatur baseret detektion. Det er en populær teknik set i malvertising angreb baseret på at udnytte kits. Den GooNky malvertising Kampagnen er et godt eksempel, som det bruges flere taktik at skjule trafik, såsom at flytte en del af den skadelige kode til billeder at undslippe opdagelse.

I denne nye Sundown udnytte kit eksempel angriberne ikke rigtig skjule data i selve billedet - de vedlagt den skadelig kode i slutningen af filen, forskere forklare.

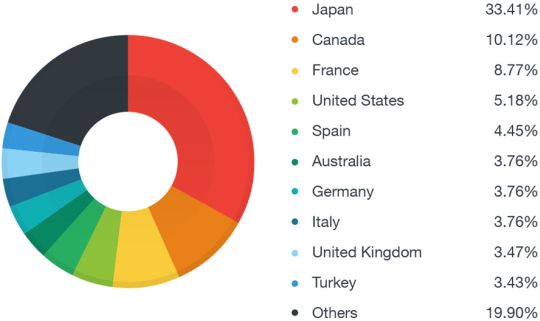

Den opdaterede EK blev set i malvertising kampagner distribuerer malware i Japan, Canada, og Frankrig, med japanske brugere tegner sig for mere end 30 procent af alle de mål. Se billedet nedenfor (af TrendMicro):

I denne opdaterede version, Den udnytter sættet malvertisement skaber en skjult iframe, der automatisk forbinder til landing page Sundown. Siden vil hente og downloade en hvid PNG-billede.

CVE-2015-2419 Leveraged i nyeste Sundown Exploit Kit angreb

Forskerne afslørede også, at den exploit-kode i PNG-billede også inkluderet en exploit-kode rettet mod CVE-2015-2419 sårbarhed.

CVE-2015-2419 Beskrivelse

JScript 9 i Microsoft Internet Explorer 10 og 11 muligt for fjernangribere at udføre vilkårlig kode eller forårsage denial of service (hukommelse korruption) via et udformet hjemmeside, aka “JScript9 Memory Korruption Sårbarhed.”

Desuden, en Flash udnytte til CVE-2016-4117 blev også hentes af exploit-kode. Landingssiden selv indeholder en udnytte målrette en anden Internet Explorer (IE) sårbarhed, CVE-2016-0189, forskere note.

Interessant, alle de ovennævnte udnyttelser er blevet lappet og har været brugt af andre udnytter kits hele 2016.

Relaterede: Top 3 Sårbarheder Bruges i 2016 Exploit Kit angreb

Beskyttelse mod Sundown Exploit Kit og andre EKS

Exploit kits er blevet brugt i industriel målestok. De er automatiserede toolkits, der scanner en brugers webbrowser, og analysere den for fejl til gearing før afgivelse af ondsindede nyttelast. Det betyder, at din browser skal altid være fuldt patchet - aldrig vurdere betydningen af sikkerhedsopdateringer. Brugere bør straks installere sikkerhedsrettelser for alle deres software - så snart patches frigives.

I tilfælde et plaster endnu ikke er frigivet, et angreb stole på denne svaghed kan stadig afbøjes af up-to-date anti-malware-software. De fleste sådanne programmer vil opdage og opfange de exploits forsøger at drage fordel af en fejl.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter