Sundown exploit kit werd ontdekt in actieve malvertising campagnes in september vorig jaar. Toen, de exploit kit is het leveren van de CryLocker ransomware, samen met de RIG EK. Helaas, security onderzoekers van TrendMicro hebben ontdekt dat Sundown is onlangs geactualiseerd uitgelegd dat een stijging in ransomware en malware-aanvallen te verwachten. Gezien de aard van de hack gereedschap, verder kan worden ingezet in de distributie van zowel ransomware en malware. In de nieuwste campagne, onderzoekers ontdekt Chthonic banking Trojan die de lading van de operatie.

Verwant: Locky Ransomware raakt bevriend met de Bizarro Sundown Exploit Kit

Sundown exploit kit laatste activiteit werd gedetecteerd op december 27, 2016, waar de aanvallers gebruikt PNG-afbeeldingen om de geoogste informatie op te slaan en de exploit code. In september aanvallen met de lading zijn de CryLocker ransomware, PNG-bestanden werden ook gebruikt om geoogst gebruiker informatiepakket. De beelden werden vervolgens geüpload naar een Imgur album, zodat cybercriminelen detectie kon vermijden.

Sundown Exploit Kit Steganography Capabilities

TrendMicro onderzoekers hebben gemeld dat de exploit kit werd onlangs bijgewerkt met steganografie technieken. Dientengevolge, de PNG-bestanden worden nu niet alleen gebruikt om geoogst informatie op te slaan, maar ook bedoeld om te verbergen de exploit code:

In december 27, 2016, merkten we dat Sundown was opgewaardeerd tot soortgelijke technieken te gebruiken. De PNG-bestanden werden niet alleen gebruikt voor geoogst informatie op te slaan; de malware ontwerpers nu gebruikt steganografie om te verbergen hun exploit code.

Wat is steganografie? Het is een geavanceerde techniek ingezet om schadelijke code te verbergen in een afbeelding om handtekeningen gebaseerde detectie te omzeilen. Het is een populaire techniek gezien in malvertising aanvallen op basis van exploit kits. De GooNky malvertising campagne is een goed voorbeeld als het vroeger meerdere tactieken om het verkeer te verbergen, zoals bewegend deel van de schadelijke code in beelden om detectie ontsnappen.

In deze nieuwe Sundown exploit kit Bijvoorbeeld de aanvallers niet echt verbergen de gegevens in het beeld zelf - ze toegevoegd de kwaadaardige code aan het einde van het bestand, onderzoekers verklaren.

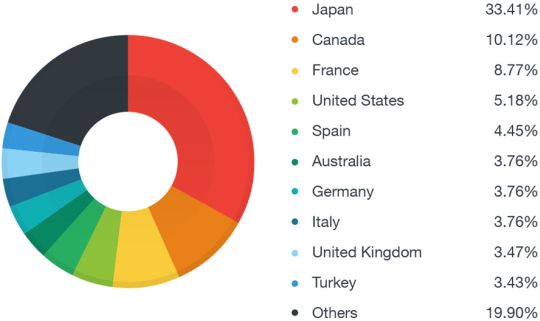

De bijgewerkte EK werd gezien in malvertising campagnes verspreiden van malware in Japan, Canada, en Frankrijk, met Japanse gebruikers goed voor meer dan 30 procent van alle doelen. Zie onderstaande afbeelding (door TrendMicro):

In deze bijgewerkte versie, de exploit kit malvertisement creëert een verborgen iframe dat automatisch verbinding met het Sundown landing page. De pagina zal halen en download dit beeld een witte PNG.

CVE-2015-2419 Leveraged in Latest Sundown Exploit Kit Attacks

Onderzoekers ontdekt ook dat de exploit code binnen de PNG-afbeelding ook een exploit code gericht op de CVE-2015-2419 kwetsbaarheid.

CVE-2015-2419 Beschrijving

JScript 9 in Microsoft Internet Explorer 10 en 11 Hiermee kunnen externe aanvallers willekeurige code uit te voeren of kan een denial of service (geheugencorruptie) via een vervaardigde website, aka “JScript9 ontregeld geheugen.”

Bovendien, een Flash-exploit voor CVE-2016-4117 werd ook opgehaald door de exploit code. De landing pagina zelf bevat een exploit targeting een ander Internet Explorer (IE) kwetsbaarheid, CVE-2016-0189, onderzoekers constateren.

belangwekkend, alle van de hierboven genoemde exploits hebben gepatcht en zijn gebruikt door andere exploit kits overal 2016.

Verwant: Top 3 Beveiligingslekken Gebruikt in 2016 Exploit Kit Attacks

Bescherming tegen Sundown Exploit Kit en andere eks

Exploit kits zijn op industriële schaal. Ze zijn geautomatiseerd toolkits die een gebruiker de webbrowser scannen, en analyseren voor gebreken aan hefboomwerking voor het leveren van de kwaadaardige payload. Dit betekent dat uw browser moet altijd volledig gepatcht - nooit het belang van beveiligingsupdates te schatten. Gebruikers dienen onmiddellijk te installeren security fixes voor al hun software - zodra patches worden uitgebracht.

Wanneer een patch is nog niet vrijgegeven, een aanval met een beroep op dit beveiligingslek kan nog steeds worden afgebogen door up-to-date anti-malware software. De meeste van deze programma's zal detecteren en onderscheppen van de exploits een poging om te profiteren van een fout.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter