Sundown exploit kit è stato rilevato in campagne Malvertising attivi lo scorso settembre. Allora, l'exploit kit è stato la consegna dei ransomware CryLocker, insieme al EK RIG. Sfortunatamente, ricercatori di sicurezza a TrendMicro hanno scoperto che Sundown è stato recentemente aggiornato senso che un incremento nell'adozione ransomware e malware attacchi dovrebbe essere previsto. Considerando la natura dello strumento trucco, si può continuare ad essere schierato nella distribuzione di entrambi ransomware e malware. In ultima campagna, ricercatori hanno rilevato chthonic banking Trojan essendo il payload dell'operazione.

Correlata: Locky ransomware rende amichevole il Bizarro Sundown Exploit Kit

Sundown exploit kit ultima attività è stata rilevata nel dicembre 27, 2016, dove gli aggressori usato immagini PNG per memorizzare le informazioni raccolte e il codice di exploit. In attacchi di settembre con il carico utile è il ransomware CryLocker, I file PNG sono stati utilizzati anche per confezionare le informazioni dell'utente raccolto. Le immagini sono state poi caricate su un album Imgur in modo che i criminali informatici potrebbero evitare il rilevamento.

Sundown Exploit Kit Funzionalità steganografia

ricercatori TrendMicro hanno riferito che il kit di exploit è stato recentemente aggiornato con tecniche di steganografia. Di conseguenza, i file PNG sono ora utilizzati non solo per memorizzare le informazioni raccolti, ma anche progettato per nascondere il codice di exploit:

A dicembre 27, 2016, abbiamo notato che Sundown è stato aggiornato per utilizzare tecniche simili. I file PNG non sono stati solo utilizzati per memorizzare le informazioni raccolto; i progettisti di malware ora utilizzati steganografia per nascondere il loro codice di exploit.

Cosa è steganografia? Si tratta di una tecnica avanzata schierato per nascondere codice malevolo in un'immagine di bypassare il rilevamento basato firma. Si tratta di una tecnica popolare visto in attacchi malvertising sulla base di exploit kit. La campagna malvertising GooNky è un buon esempio come una volta di più la tattica per nascondere il traffico, come lo spostamento parte del codice dannoso in immagini per sfuggire ad un controllo.

In questa nuova Sundown exploit kit esempio gli aggressori non hanno in realtà nascondono i dati contenuti nel quadro stesso - hanno aggiunti il codice dannoso alla fine del file, ricercatori spiegano.

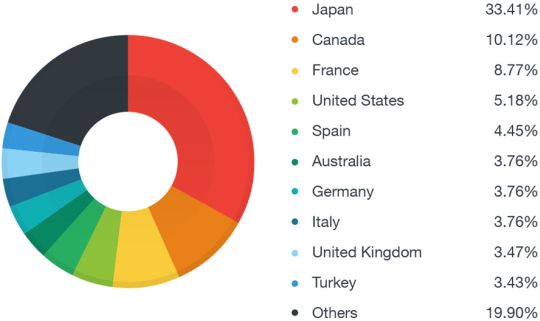

La versione aggiornata di EK è stato visto in malvertising campagne di distribuzione di malware in Giappone, Canada, e la Francia, con gli utenti giapponesi che rappresentano oltre il 30 percento di tutti i bersagli. Vedi immagine qui sotto (da TrendMicro):

In questa versione aggiornata, l'exploit malvertisement del kit crea un iframe nascosto che si collega automaticamente alla pagina di destinazione Sundown. La pagina sarà recuperare e scaricare una immagine PNG bianco.

CVE-2015-2419 Leveraged in Ultime Sundown Exploit Kit Attacchi

I ricercatori hanno anche scoperto che il codice exploit all'interno dell'immagine PNG incluso anche un codice di exploit mira il CVE-2015-2419 vulnerabilità.

CVE-2015-2419 Descrizione

JScript 9 in Microsoft Internet Explorer 10 e 11 consente agli aggressori remoti di eseguire codice arbitrario o causare un denial of service (corruzione della memoria) tramite un sito web realizzato, aka “Vulnerabilità JScript9 danneggiamento della memoria.”

In aggiunta, Flash exploit per CVE-2016-4117 è stato recuperato anche dal codice di exploit. La pagina di destinazione in sé comprende un exploit mira un'altra Internet Explorer (IE) vulnerabilità, CVE-2016-0189, ricercatori nota.

È interessante notare che, tutte le imprese di cui sopra sono stati corretti e sono stati utilizzati da altri exploit kit tutto 2016.

Correlata: Superiore 3 Utilizzato in vulnerabilità 2016 Exploit Kit Attacchi

Protezione contro Sundown Exploit Kit e altri EKS

Exploit kit sono stati utilizzati su scala industriale. Sono toolkit che la scansione browser web di un utente automatizzate, e analizzarlo per i difetti di leva prima di consegnare il payload maligno. Questo significa che il browser deve essere sempre completamente patchato - mai stimare l'importanza di aggiornamenti di sicurezza. Gli utenti devono installare immediatamente fix di sicurezza per tutti i loro software - non appena le patch vengono rilasciate.

Nel caso in cui una patch non è ancora stata rilasciata, un attacco basandosi su questa vulnerabilità può ancora essere deviato da un software up-to-date anti-malware. La maggior parte di tali programmi in grado di rilevare e intercettare le imprese che cercano di trarre vantaggio da un difetto.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter