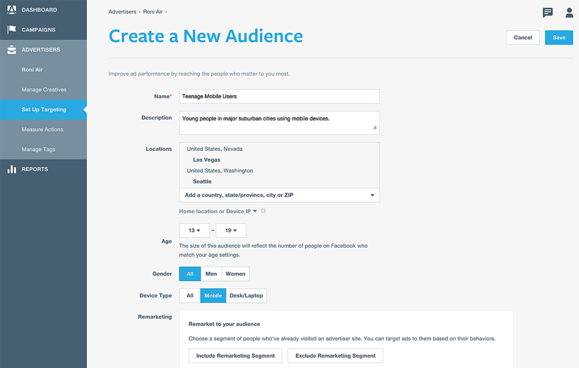

Utilisateurs chenilles par Marques Grâce à la plate-forme annonce Nouvelles Atlas sur Facebook

Facebook a lancé une plate-forme toute nouvelle annonce appelé Atlas. L'objectif de cette plateforme est de permettre aux marques de suivre les utilisateurs à travers le web et pas seulement sur Facebook. Cela signifie que Facebook sait maintenant plus sur la…