Lire un livre de la cybersécurité peut ne pas sembler quelque chose de divertissant. Scott Schober de hacked Encore une fois, cependant, a prouvé qu'un livre portant sur un sujet très sérieux pourrait être amusant à lire. Écrit dans un léger et facile à comprendre le style, le livre révèle M.. propre collision Schober avec les pirates, et tout ce qui est mal avec le système bancaire moderne.

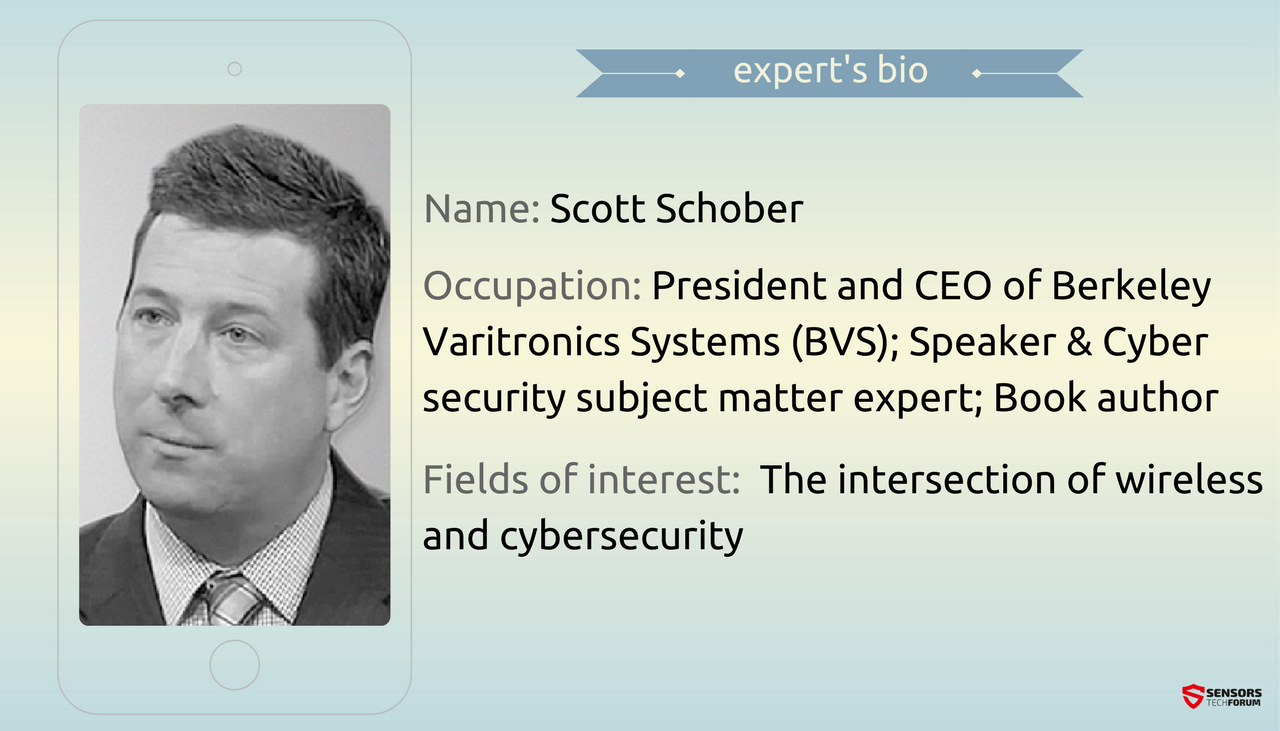

Mais qui est Scott Schober? Il est président et chef de la direction d'une entreprise de 44 ans, basée au New Jersey appelé BVS (Berkeley Systems Varitronics). M.. Schober est également un ingénieur logiciel expérimenté qui a développé des instruments de test cellulaires utilisés pour mesurer, l'optimisation et de traçage couverture du signal, principalement pour le cellulaire build-out initial aux États-Unis.

Il est récemment concentré sur le développement de la téléphonie cellulaire outils de détection BVS ', utilisé pour appliquer un «pas de politique de téléphone cellulaire» dans différents marchés, y compris le gouvernement, d'entreprise, militaire, éducatif, l'application et le droit correctionnel.

Scott est aussi un conférencier et un éducateur. Apprenez à le connaître dans l'interview ci-dessous!

STF: Hacked Encore une fois est la lecture idéale pour l'utilisateur moyen de PC. Vous avez présenté les concepts de la cybersécurité d'une manière subtile et pratique. Avez-vous déjà pensé à écrire un livre destiné au lecteur de tech-savvy?

M.. Schober: En fait, le manuscrit initial a été écrit pour plus de lecteurs tech-savvy. Mais comme je l'ai commencé à parler du livre avec des collègues, amis et famille, Je me suis aperçu qu'ils avaient tant de leurs propres questions de cybersécurité, problèmes et préoccupations. Ils sont devenus un public que je ne pouvais pas ignorer. Alors, quand je pris le manuscrit révisé à mes éditeurs, Je savais que nous avions quelque chose de grand pour les consommateurs, propriétaires de petites entreprises et même certains experts qui apprécient rafraîchissants occasionnels sur les meilleures pratiques en matière de cybersécurité. Mon objectif était non seulement de raconter mon histoire et épreuve d'être piraté mais surtout de partager ce que j'ai appris avec les lecteurs afin qu'ils ne deviennent pas victimes elles-mêmes.

en relation: Dr. Vesselin Bontchev: Non-Replicating Malware a repris le virus informatique

On m'a aussi encouragé à passer plus de temps à définir des termes inconnus que je les introduit dans le processus d'écriture. Je tiré tous les termes les «cyber» inconnus ensemble dans un glossaire complet pour que mes lecteurs ont une source pratique pour obtenir une définition rapide non technophile. J'ai aussi créé un glossaire en ligne qui est toujours en cours de mise à jour et a été encouragé de voir les sites web cybersécurité réussis comme CyberSecurityVentures inclure mon glossaire sur leur page d'accueil.

Comme je l'ai eu une telle réponse à Hacked Encore une fois, Je commence à travailler sur un livre de suivi provisoirement intitulé 'hacked Encore une fois – Leçons apprises». Ce nouveau livre continue où Hacked Encore une fois laissé ainsi que la couverture des histoires de cybersécurité comme d'apple vs. le FBI à 2016 qui a eu lieu après mon livre déjà allé aux presses. Bien sûr violations telles que Ashley Madison, Yahoo, et DNC / hacks russes ainsi que mon analyse sont également inclus dans ce nouveau livre.

STF: cybercriminalité organisée semble être une machine parfaitement huilée. Y at-il quelque chose que nous, les gens de la cybersécurité, pourrait en tirer des leçons? Je demandai expert en cybersécurité Raef Meeuwisse la même question et il a dit que nous pourrions apprendre du fait que les cybercriminels de partager des informations de meilleure qualité et plus rapide que les organisations légitimes.

M.. Schober: Je suis d'accord avec le sentiment de Raef et le sentiment que nous devons apprendre à partager nos réussites et des échecs les uns avec les autres en ce qui concerne la cybersécurité. Les pirates ont seulement pour obtenir ce droit une fois, mais nous devons le faire corriger à chaque fois. Les chances sont contre nous, mais si nous nous inquiétons collectivement moins d'admettre que nous avons été compromis et passons le partage des connaissances plus de temps, nous bénéficions tous. J'ai récemment assisté LIFT OFF événement de cybersécurité du Groupe Herjavec. La seule chose que tous les orateurs avaient en commun était la notion de partage des histoires, techniques et données avec des experts collègues de cybersécurité, indépendamment de la façon dont embarrassante ou révéler ces faits se tournent vers d'autres. Nous avons la technologie nous a dépassé, mais sont loin derrière en nous fixant avec et à partir de cette même technologie.

Les pirates jouent dans le Dark Web et partager les outils de piratage, piratage conseils, et même fournir une assistance aux nouveaux pirates apprentissage les cordes. Le concept de criminels partageant techniques pourrait également être appliquée en luttant contre les pirates informatiques les «bons gars de. Partage de l'information permettra aux entreprises et aux particuliers d'anticiper la prochaine menace et être proactif en arrêtant les pirates dans leurs pistes.

STF: Dans votre livre, vous dites que «l'un des moyens les plus efficaces pour obtenir un accès instantané à l'information personnelle et sécurisée par mot de passe est précieux". Comment vous sentez-vous à propos de la biométrie remplaçant les mots de passe? Est-ce que les contrôles biométriques aggraver ou d'améliorer la sécurité de nos vies?

M.. Schober: Je suis optimiste quant à la biométrie comme une forme supplémentaire d'authentification. biométrie, lorsqu'ils sont utilisés correctement, stockés et cryptés sont extrêmement sécurisé. En ce moment, ils sont un niveau supplémentaire de type d'authentification à deux facteurs comme la sécurité. Des entreprises comme Apple et Samsung ont mis en place avec succès des capteurs d'empreintes digitales pratiques. Ces avancées biométriques sont vraiment pas plus sûr que les mots de passe, mais depuis les utilisateurs généraux sont si réticents à créer des mots de passe forts (comme dans le cas de déverrouillage de votre smartphone) ou les mots de passe, la commodité de la biométrie l'emportent sur la paresse ou l'ignorance générale du public.

Encore, rien n'est 100% sécuriser, mais la biométrie vont continuer à progresser et fournir davantage de niveaux de sécurité. Il est important de garder à l'esprit que la biométrie ont compromis aussi bien. Certains vont très loin pour cacher les mots de passe des autres, mais nous ne marchons pas autour de porter des gants pour garder nos empreintes digitales soient numérisés ou copiés par des pirates. L'OPM récente (Bureau de la gestion du personnel) compromis des employés du gouvernement avait 5.6 millions d'empreintes digitales compromise. Malheureusement, la capacité à une utilisation abusive des données d'empreintes digitales dans les violations futures inévitables.

STF: “ordinateur А plâtré avec des notes autocollantes pleines de mots de passe est un panneau d'affichage des fuites de sécurité de la publicité. "Je aime vraiment cette citation de votre livre! Avez-vous une citation de la cybersécurité préférée ou slogan pour vous guider dans votre vie personnelle et d'affaires?

M.. Schober: Je fais une note mentale pour vérifier des choses telles que des notes autocollantes contenant les mots de passe à chaque bureau que je visite et je trouve continuellement ces failles de sécurité partout. Je faisais une interview cybersécurité sur un programme radio de premier plan et à mi-chemin à travers l'interview, Je jetai un regard sur au moniteur de l'hôte et remarqué des notes autocollantes affichant en évidence les mots de passe d'accès à distance à leur terminal. Après que le segment, Je l'ai mentionné à l'hôte qui était gêné, mais m'a remercié d'avoir mentionné cela comme ils les ont tiré rapidement sur le côté de leur écran. Il est difficile de se rappeler un mot de passe, laisser des dizaines seul ou plusieurs mots de passe sur plusieurs périphériques ou sites Web.

De temps en temps, Je tiens à passer par toutes mes applications de logiciels et de demander quand est la dernière fois que je les ai utilisés. Si je ne l'ai pas utilisé au cours des derniers mois, Je simplement les supprimer car ils ne sont plus essentielles à ma vie ou de travail. Et qui est aussi un mot de passe de moins à mémoriser ou gérer. Si vous n'êtes pas à l'aise avec la documentation et enfermer un petit livre de longs mots de passe / strong, alors je vous recommande de faire un bon gestionnaire de mot de passe tels que Dashlane.

STF: Quelles sont vos craintes les plus profondes concernant les grandes données et grandes violations de données?

M.. Schober: La plupart des gens que je vous ai parlé d'avoir une carte de crédit compromise ou leur e-mail piraté. J'ai récemment reçu une vague d'appels téléphoniques et de courriels demandant l'aide de collègues qui sont devenus victimes de ransomware. Je crains que cela continuera de sévir dans les utilisateurs d'ordinateurs et de téléphones intelligents dans 2017. Il y a des mesures proactives tout le monde peut prendre. Il y a quelques grands logiciels qui offrent des listes blanches pour autoriser uniquement les e-mails valides à venir par le biais. Tout le monde devrait prendre des précautions de base et avoir un plan régulier de dos ups pour leurs données importantes dans le cas où ils sont victimes de ransomware. Ransomware deviendra plus commun que la suppression accidentelle de fichiers ou défaillance du disque dur de sorte que les mêmes précautions applicables.

Mes plus grandes craintes sont quand les pirates ciblent les infrastructures essentielles telles que notre pouvoir, eau, électrique, et des eaux usées. Nous prenons ces systèmes de base pour acquis jusqu'à ce que nous renversons l'interrupteur et la lumière ne brille pas. Hackers, comme des terroristes, savoir et jouer sur nos peurs. Une grande partie de l'infrastructure critique et les réseaux intelligents ont des systèmes existants en place qui sont des cibles faciles de piratage. Cela peut être un bonus de sécurité parce que ces anciens systèmes ne sont pas conçus pour être connectés ou contrôlé à distance. Ils manquent de facilité d'interconnectivité qui signifie aussi qu'ils manquent de multiples surfaces d'attaque et de vulnérabilité des systèmes plus récents possèdent souvent. Mais les anciens systèmes éventuellement ventilation et seront remplacés par les nouveaux donc il est seulement une question de temps avant que les gouvernements et le secteur privé doit se réunir pour créer une infrastructure plus sûre.

STF: Les meilleures pratiques de sécurité pour l'utilisateur à domicile?

M.. Schober: Avant tout pirate considérerait casser physiquement dans votre maison, la plupart seraient opter pour pirater sans fil votre réseau WiFi. Protégez votre réseau domestique en changeant le nom de votre réseau WiFi (également connu sous le SSID – identificateur de service). Ne pas utiliser votre nom de famille ou toute autre information d'adresse dans ce SSID car cela fait juste le travail d'un voleur que beaucoup plus facile. Toujours changer le nom par défaut et le mot de passe d'un routeur à quelque chose d'unique et sécurisé. Quand un pirate connaît le fabricant de routeur, ils ont déjà la première entaille terminée. Tous les routeurs ont leur propre ensemble de vulnérabilités connues que les pirates partagent.

Toujours créer une longue, fort, et mot de passe unique pour votre réseau sans fil avec un minimum de 12 caractères, y compris les majuscules, minuscules, Nombres, et les symboles. Ne jamais réutiliser le même mot de passe que vous utilisez pour votre réseau sans fil partout ailleurs. Il est recommandé de créer un mot de passe administrateur longue et forte pour augmenter votre sécurité WiFi. Ne jamais laisser le réglage par défaut des fabricants de 'ADMIN' qui est une invitation pour les pirates de casser en. Désactivez toutes les fonctions d'accès à distance, sauf si vous avez absolument besoin d'eux. Certains routeurs permettent à ces fonctions par défaut. Les pirates savent quels routeurs ce faire. Le faites vous?

en relation: Dr. Roman Yampolskiy: AI a une capacité énorme pour aider dans tous les domaines d'intérêt

Beaucoup de gens disent qu'ils ont rien qui vaille le piratage, mais les pirates peuvent voler plus que des e-mails ennuyeux aux membres de la famille. Ils peuvent cibler vos informations de connexion pour des opérations bancaires, portefeuille d'actions, assurance-vie, 401k, taxes, etc. Tous les réseaux sans fil modernes sont équipées d'un cryptage multiple intégré afin de l'utiliser. chiffrement de niveau 128-bit AES WPA2 doit être au minimum.

Je suggère physiquement placer le routeur sans fil vers le centre de votre maison augmenter votre couverture à l'intérieur de la maison et de minimiser l'empreinte sans fil extérieur de votre maison où les pirates font leur piratage. tous les routeurs ne sont pas sécurisés et de nouvelles vulnérabilités surface alors assurez-vous de mettre à jour le firmware régulièrement. Certains routeurs modernes vous permettent d'activer la mise à jour automatique qui est une bonne idée si vous n'êtes pas enclin à mettre à jour régulièrement. Assurez-vous également que votre routeur dispose d'un pare-feu intégré par défaut. Vérifiez tous les périphériques que vous connectez à votre réseau domestique pour vous assurer qu'ils ont les derniers correctifs de sécurité chargé.

STF: Les achats en ligne peut réellement faire nos informations personnelles et bancaires vulnérables aux pirates. Avez-vous des recommandations pour l'acheteur en ligne actif?

M.. Schober: magasiner SEULEMENT sur les sites qui ont «HTTPS» dans l'URL. Le «S» signifie que votre information privée est envoyée en toute sécurité. HTTPS utilise SSL (ou Secure Socket Layers) ce qui signifie que vos données personnelles sont cryptées et beaucoup plus sûr. Mettez régulièrement à jour votre navigateur Internet. Les pirates exploitent plus âgés navigateurs non sécurisés à la recherche de vulnérabilités.

Ne pas cliquer sur les pièces jointes dans les courriels, peu importe à quel point il les rend. Plutôt, tapez l'adresse dans votre navigateur pour vous assurer que vous allez à l'adresse réelle du site. Il y a beaucoup d'escroqueries par phishing (surtout pendant les vacances et les saisons d'achat) impliquant des e-mails à partir de ce qui semble être des sites légitimes.

les pirates de Cyber peuvent avoir installé les logiciels enregistreurs dans votre PC pour voler les identifiants de connexion Si vous êtes un acheteur en ligne, Je vous suggère de considérer un «Anti-keylogger '. J'utilise GuardedID pour le logiciel de chiffrement de frappe par Strikeforce. GuardedID sera crypté chaque frappe pour protéger vos données contre les menaces forestières clés.

Il est également une bonne pratique avoir une seule carte de crédit que vous utilisez pour faire des achats sur Internet seulement. Surveiller attentivement votre déclaration sur une base régulière afin de signaler toute activité suspecte.

SensorsTechForum de “Demandez aux experts” Série Interview

Si vous êtes un expert en cyber-sécurité et vous souhaitez partager votre expérience avec notre public, envoyez-nous un courriel à l'appui[à]sensorstechforum.com. Nous serons heureux de discuter avec vous de quoi que ce soit la cyber-sécurité!