La lettura di un libro sicurezza informatica non può suonare come qualcosa di divertente. Scott Schober di Anche in questo caso hacked, tuttavia, ha dimostrato che un libro che copre un argomento molto serio potrebbe essere divertente da leggere. Scritto in un leggero e facile da comprendere stile, il libro rivela Sig.. proprio scontro di Schober con gli hacker, e tutto ciò che è sbagliato con il sistema bancario moderno.

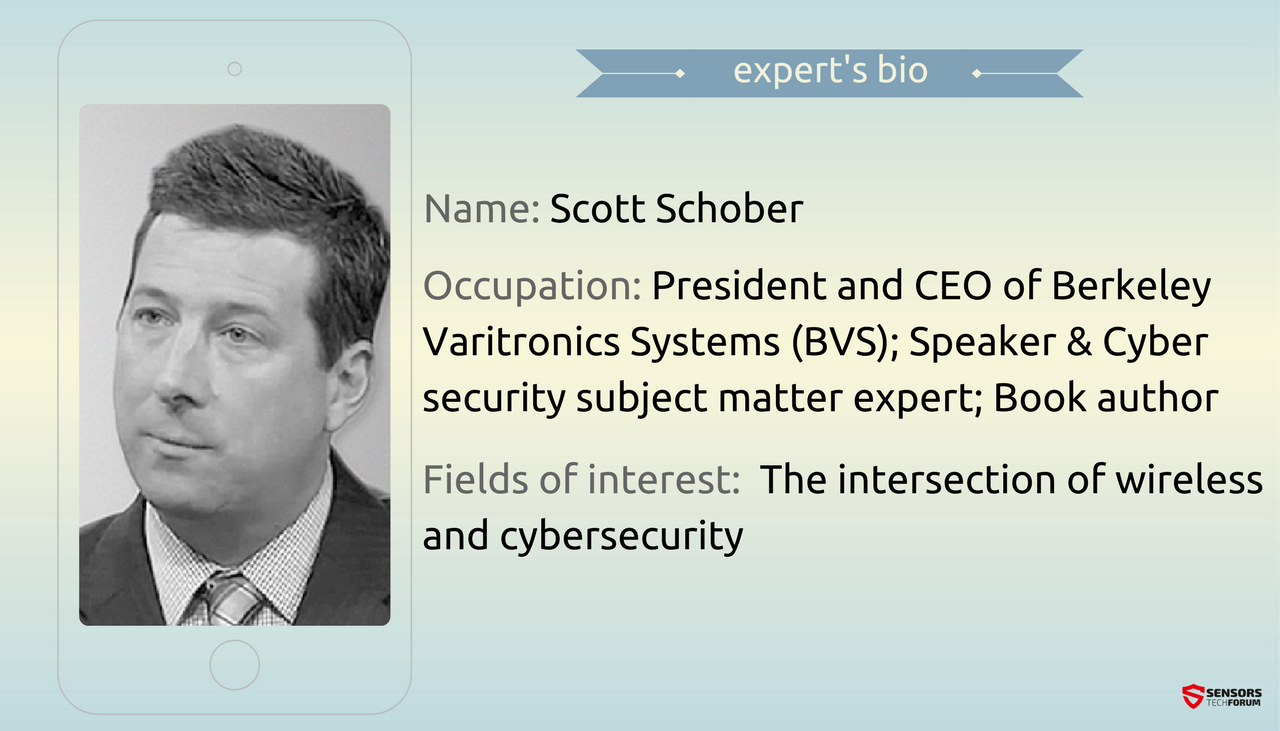

Ma chi è Scott Schober? Egli è il Presidente e CEO di un 44-year-old società del New Jersey-based chiamato BVS (Sistemi Varitronics Berkeley). Sig.. Schober è anche un ingegnere del software con esperienza che ha sviluppato strumenti di test cellulari utilizzati per la misurazione, ottimizzazione e tracciando la copertura del segnale, principalmente per l'iniziale cellulare build-out negli Stati Uniti.

Egli è recentemente focalizzata sullo sviluppo di strumenti di rilevamento del telefono cellulare BVS ', utilizzato per imporre un 'nessuna politica cellulare' in diversi mercati tra cui governo, aziendale, militare, educativo, l'applicazione di correzione e di diritto.

Scott è anche un altoparlante frequente e un educatore. Venite a conoscere lui nell'intervista qui sotto!

STF: Hacked Anche in questo caso è la lettura ideale per l'utente medio PC. Hai presentato i concetti di sicurezza informatica in modo sottile e pratico. Hai mai pensato di scrivere un libro rivolto al lettore esperto di tecnologia?

Sig.. Schober: Effettivamente, il manoscritto iniziale è stato scritto per i lettori più esperti di tecnologia. Ma, come ho iniziato a parlare del libro con i colleghi, amici e famiglia, Ho capito che avevano così molte delle loro domande di sicurezza informatica, problemi e preoccupazioni. Sono diventati un pubblico che non potevo ignorare. Così, quando ho preso il manoscritto rivisto ai miei editori, Sapevo che avevamo qualcosa di grande per i consumatori, proprietari di piccole imprese e anche alcuni esperti che apprezzano rinfreschi occasionali sulle migliori pratiche di sicurezza informatica. Il mio obiettivo era non solo di raccontare la mia storia e la prova di essere violato, ma ancora più importante per condividere quello che ho imparato con i lettori in modo che non diventino vittime stesse.

Correlata: Dr. Vesselin Bontchev: Non-replicante malware ha assunto il virus informatico

Sono stato anche incoraggiato a passare più tempo definendo termini sconosciuti come li ho introdotto nel processo di scrittura. Ho tirato tutti i termini dei 'informatici' non familiari insieme in un glossario completo così i miei lettori hanno una fonte utile per ottenere una definizione non-techie rapido. Ho anche creato un Glossario in linea che è sempre in fase di aggiornamento ed è stato incoraggiato a vedere successo siti web come la sicurezza informatica CyberSecurityVentures includere il mio glossario sulla loro homepage.

Da quando ho avuto una risposta così tremenda a Hacked Anche in questo caso, Ho iniziato a lavorare su un libro di follow-up dal titolo provvisorio 'Anche in questo caso hacked – Lezione imparata'. Questo nuovo libro continua in cui Hacked Ancora una volta lasciato così come copertura le storie di sicurezza informatica come apple contro la. l'FBI in 2016 che si sono verificati dopo il mio libro già andato alle presse. Naturalmente violazioni, come Ashley Madison, Yahoo, e DNC / hack russi insieme con la mia analisi sono anche incluse in questo nuovo libro.

STF: criminalità informatica organizzata sembra essere una macchina perfettamente oliata. C'è qualcosa che, la gente di sicurezza informatica, potrebbe imparare da esso? Ho chiesto a esperti di sicurezza informatica Raef Meeuwisse la stessa domanda e ha detto che avremmo potuto imparare dal fatto che i criminali informatici condividere le informazioni meglio e più velocemente di quanto le organizzazioni legittime.

Sig.. Schober: Sono d'accordo con il sentimento di Raef e ritengo che abbiamo bisogno di imparare a condividere i nostri successi e fallimenti con l'altro quando si tratta di sicurezza informatica. Gli hacker hanno solo per farlo bene una volta, ma dobbiamo farlo correggere ogni volta. Le probabilità sono accatastati contro di noi, ma se ci preoccupiamo collettivamente meno di ammettere che siamo stati compromessi e trascorrere più tempo la condivisione delle conoscenze, abbiamo tutto il beneficio. Recentemente ho partecipato a sollevare evento sicurezza informatica del Gruppo Herjavec. L'unica cosa che ogni altoparlante avevano in comune era la nozione di storie di condivisione, tecniche e dati con gli esperti di sicurezza informatica compagni indipendentemente da quanto imbarazzante o rivelare quei fatti guardare agli altri. Abbiamo tecnologicamente stessi superato, ma sono molto indietro nel garantire noi stessi con e da quella stessa tecnologia.

Gli hacker si divertono nel Web scuro e condividere strumenti di hacking, l'hacking suggerimenti, e anche fornire assistenza ai nuovi hacker imparare le corde. Il concetto di criminali che condividono tecniche potrebbe essere applicato anche combattendo gli hacker informatici dei "bravi ragazzi". condivisione delle informazioni permetterà alle aziende e agli individui di anticipare la prossima minaccia ed essere proattivi nel fermare gli hacker nel loro tracce.

STF: Nel suo libro lei dice che "uno dei modi più efficaci per ottenere l'accesso immediato alle preziose informazioni personali e sicuro è attraverso le password". Come ti senti sulla biometria sostituendo le password? Saranno controlli biometrici peggiorare o migliorare la sicurezza della nostra vita?

Sig.. Schober: Sono ottimista sulla biometria come un'ulteriore forma di autenticazione. Biometrica, se usato correttamente, memorizzati e criptati sono estremamente sicuro. Per ora sono un ulteriore livello di sicurezza tipo 'come autenticazione a due fattori. Aziende come Apple e Samsung hanno introdotto con successo sensori di impronte digitali convenienti. Questi progressi biometrici sono davvero più sicuro di password ma dal momento che gli utenti generici sono così riluttanti a creare codici di accesso forti (come nel caso di sbloccare lo smartphone) o password, la comodità della biometria superano la pigrizia generale o ignoranza del pubblico.

Di nuovo, niente è 100% sicuro, ma biometria continueranno ad avanzare e fornire maggiori livelli di sicurezza. E 'importante tenere a mente che la biometria hanno compromessi pure. Alcuni fanno di tutto per nascondere le password da altri, ma non camminiamo in giro indossando guanti di tenere le nostre impronte digitali da sottoporre a scansione o copiati dagli hacker. L'OPM recente (Office of Personnel Management) compromesso di dipendenti del governo ha avuto 5.6 milioni di impronte digitali compromessa. Sfortunatamente, la possibilità di uso improprio dei dati relativi alle impronte digitali di violazioni future inevitabile.

STF: “calcolatore А intonacata con le note appiccicose piene di password è un cartellone pubblicitario falle nella sicurezza. "Mi piace molto quella citazione dal suo libro! Hai un preventivo di sicurezza informatica preferita o motto per guidarvi nella sia la vostra vita personale e professionale?

Sig.. Schober: Faccio una nota mentale per verificare la presenza di cose come le note adesive contenenti le password in ogni ufficio che visito e mi trovo continuamente queste debolezze di sicurezza in tutto il mondo. Stavo facendo un colloquio di sicurezza informatica in un programma radiofonico di primo piano ea metà strada attraverso l'intervista, Guardai il monitor del padrone di casa e ho notato le note appiccicose che mostrano evidenza le password di accesso remoto al loro terminale. Dopo il segmento, Ho fatto presente al padrone di casa che era imbarazzato, ma mi ha ringraziato per aver menzionato questo come li tirato subito fuori il lato del loro monitoraggio. E 'difficile ricordare una password, lasciare decine alone o più password su più dispositivi o siti web.

Di tanto in tanto, Mi piace passare attraverso tutte le mie applicazioni software e chiedere quando è l'ultima volta che li ho usati. Se non l'ho usato negli ultimi mesi, Ho semplicemente eliminarli in quanto non sono più critici per la mia vita e del lavoro. E questo è anche una sola password meno di ricordare o il gestore. Se non si ha familiarità con la documentazione e rinchiudere un piccolo libro di password lunghe / strong, allora vi consiglio di ottenere un buon gestore di password come Dashlane.

STF: Quali sono le sue paure più profonde in materia di dati di grandi e grandi violazioni dei dati?

Sig.. Schober: La maggior parte delle persone che ho parlato di avere una carta di credito compromesse o loro email hacked. Recentemente ho ricevuto una ondata di telefonate ed e-mail per chiedere l'assistenza da parte di colleghi che divenne vittime di ransomware. Temo che questo continuerà ad affliggere gli utenti di computer e smart phone in 2017. Ci sono misure proattive tutti possono prendere. C'è qualche grande software che offrono whitelist per consentire solo le email valide a venire attraverso. Tutti dovrebbero prendere precauzioni di base e hanno un piano regolare di schienali alti per i loro dati importanti nel caso in cui essi sono una vittima di ransomware. Ransomware diventerà più comune di eliminazione accidentale di file o di guasto del disco rigido in modo da applicare le stesse precauzioni.

Le mie più grandi paure sono quando gli hacker bersaglio infrastrutture critiche come ad esempio il nostro potere, acqua, elettrico, e liquami. Prendiamo questi sistemi di base per la concessione del trattamento individuale fino a quando non capovolgere l'interruttore e la luce non si accende. Gli hacker, come i terroristi, sapere questo e giocare sulle nostre paure. Gran parte delle infrastrutture critiche e smart grid hanno sistemi legacy in atto, che sono facile bersaglio di hacking. Questo può essere un vantaggio di sicurezza perché questi vecchi sistemi non sono stati progettati per essere collegato o controllato a distanza. Essi non hanno la facilità di interconnettività che significa anche che mancano di più superfici di attacco e la vulnerabilità che i sistemi più recenti, spesso posseggono. Ma i vecchi sistemi eventualmente ripartizione e saranno sostituiti da quelli più recenti, quindi è solo una questione di tempo prima che i governi e il settore privato deve venire insieme per creare un'infrastruttura più sicura.

STF: Le migliori pratiche di sicurezza per l'utente domestico?

Sig.. Schober: Prima di qualsiasi hacker avrebbe considerato fisicamente irruzione in casa tua, la maggior parte sarebbe optare per incidere in modalità wireless la tua rete WiFi. Proteggi la tua rete domestica cambiando il nome della rete Wi-Fi (noto anche come il SSID – Service Set Identifier). Non utilizzare il nome di famiglia o qualsiasi informazione indirizzo in questo SSID come questo fa solo il lavoro di un ladro che molto più facile. Sostituire sempre il nome predefinito e la password di qualsiasi router a qualcosa di unico e sicuro. Quando un hacker conosce il produttore di router, hanno già il primo hack completato. Tutti i router hanno il proprio set di vulnerabilità note che gli hacker condividono.

Creare sempre una lunga, forte, e una password unica per la rete wireless con un minimo di 12 caratteri, compresi maiuscole, minuscolo, numeri, e simboli. Non riutilizzare la stessa password che si utilizza per la rete wireless in qualsiasi altro luogo. Si consiglia di creare una password lunga e forte amministratore per aumentare la sicurezza WiFi. Non lasciare mai l'impostazione predefinita i produttori a 'ADMIN', che è un invito per gli hacker di violare. Disattivare tutte le funzioni di accesso remoto a meno che non assolutamente bisogno di loro. Alcuni router attivare queste funzioni di default. Gli hacker sanno che i router fare questo. Fai?

Correlata: Dr. Roman Yampolskiy: AI ha la capacità enorme per aiutare in tutti i campi di interesse

Molte persone dicono di avere niente vale la pena di hacking, ma gli hacker possono rubare più di una semplice e-mail noioso per i membri della famiglia. Possono indirizzare le credenziali di accesso per il settore bancario, portafoglio azionario, assicurazione sulla vita, 401K, le tasse, etc. Tutte le reti wireless moderne e dispongono di crittografia più costruito in modo da utilizzare. WPA2 crittografia AES a 128 bit di livello dovrebbe essere un minimo.

Suggerisco fisicamente ponendo il router senza fili verso il centro della vostra casa aumentando la copertura all'interno della casa e riducendo al minimo l'impronta del piede senza fili fuori da casa tua dove gli hacker fanno il loro pirateria. Non tutti i router sono sicure e le nuove vulnerabilità superficie quindi assicuratevi di aggiornare il firmware regolarmente. Alcuni router moderni consentono di attivare l'aggiornamento automatico che è una buona idea se non si è inclini a aggiornare regolarmente. Assicurarsi inoltre che il router dispone di un firewall integrato di default. Controllare ogni dispositivo che si connette alla rete domestica per assicurarsi che essi hanno le patch di sicurezza più recenti caricati.

STF: Lo shopping online può effettivamente fare le nostre informazioni personali e bancarie vulnerabili agli hacker. Hai tutte le raccomandazioni per la shopper online attiva?

Sig.. Schober: SOLO acquisti su siti che hanno 'https' nell'URL. La 'S' significa che le vostre informazioni private è stato inviato in modo sicuro. HTTPS utilizza il protocollo SSL (o Secure Socket Layers) il che significa che i dati personali vengono crittografati e molto più sicuro. Aggiornare regolarmente il browser Internet. Gli hacker sfruttano anziani browser insicuri alla ricerca di vulnerabilità.

Non fare clic sugli allegati in messaggi di posta elettronica, non importa quanto sia conveniente li rende. Invece, digitare l'indirizzo nel browser per assicurarsi che si sta per l'indirizzo del sito web vero e proprio. Ci sono molte truffe di phishing (soprattutto durante le vacanze e le stagioni di shopping) coinvolgendo email da quello che sembra essere da siti legittimi.

gli hacker potrebbero aver installato Cyber keylogger software nel PC per rubare le credenziali di accesso Se sei un shopper on-line, Vi suggerisco di prendere in considerazione un 'anti-keylogger'. Io uso GuardedID per software di crittografia battitura da Strikeforce. GuardedID sarà criptato ogni battitura per proteggere i dati da minacce di registrazione chiave.

E 'anche una buona pratica di avere una sola carta di credito che si utilizza per lo shopping su Internet solo. Monitorare attentamente la sua dichiarazione su base regolare di segnalare qualsiasi attività sospetta.

SensorsTechForum di “Chiedi agli esperti” Serie intervista

Se sei un esperto di sicurezza informatica e si desidera condividere la vostra esperienza con il nostro pubblico, inviare una e-mail a sostegno[a]sensorstechforum.com. Saremo lieti di conversare con voi qualsiasi cosa sicurezza informatica!