Een zeer intrigerend en intensieve DDoS / botnetaanval is alleen onderzocht door security onderzoekers van de Amerikaanse veiligheid vendor Sucuri. Het botnet in kwestie bestaat uit meer dan 25,000 bots richten bedrijven op mondiaal niveau. Specifieker, het is een Layer 7 DDoS-aanval dat overspoelt webservers en crasht hun websites. De aanvallen duurde dagen. Hoe meer onderzoekers doken in hun analyse, hoe meer nieuwsgierig details die ze gevonden.

Zoals we hebben opgehaald van de geo-locatie van de IP-adressen het genereren van de DDoS, we hebben gemerkt dat ze afkomstig zijn uit alle hoeken van de wereld, verschillende landen en netwerken. Een totaal van 25,513 unieke IP-adressen kwam binnen een paar uur.

What Did Sucuri Onderzoekers ontdekken over de Attacks?

Het onderzoek geeft aan dat de botnet bestaat uit gecompromitteerde internationale CCTV-systemen op verschillende locaties over de hele wereld. De eerste botsing Sucuri had met het botnet gebeurde toen een juwelier door een continue DDoS-aanval werd gezet. De website van het bedrijf werd verplaatst achter Sucuri's WAF (Web Application Firewall).

Echter, ging het er niet op, als de aanvallen voortgezet. Zoals we al zeiden, de eerste aanval was Layer 7 DDoS één (met meer dan 35,000 HTTP requests per seconde). Aanvaller snel merkte de WAF bescherming en versneld dingen tot 50,000 verzoeken / seconde.

De bron van de aanval geconcentreerd in Taiwan, met 24% van het IP-adres, gevolgd door de VS met 12%, Indonesië met 9%, Mexico met 8% en Maleisië met 6%. De top 10 landen met de meest gecompromitteerde CCTV apparaten die worden gebruikt bij deze aanval waren: Taiwan, USA, Indonesië, Mexico, Maleisië, Israël, Italië, Vietnam, Frankrijk.

Ivd Botnet Leveraging CCTVs?

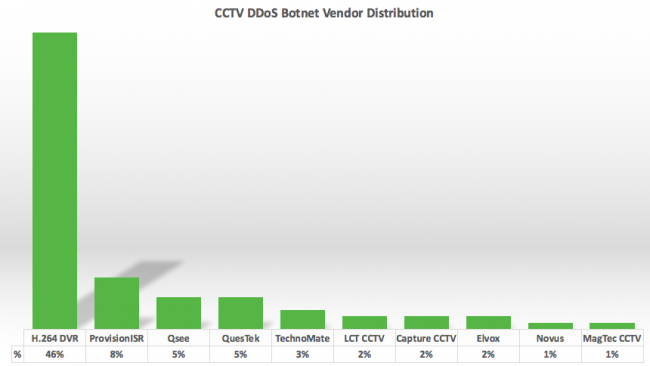

Aangezien het onderzoek ging dieper in op de IP-adressen, werd het duidelijk dat ze allemaal het Kruis Web Server liepen, en hadden allemaal een vergelijkbare standaard HTTP-pagina, met een DVR componenten titel. Dit is wanneer de onderzoekers kwam tot het besef dat ze hoogstwaarschijnlijk te maken met een IoT botnet gebruik te maken van CCTV's als onderdeel van de aanvalsvector. Verder, ze ontdekt de bedrijfslogo's van de resellers en produceert op alle IP-adressen.

Sucuri van mening dat alle apparaten die worden geassocieerd met het onderzoek RSA security-onderzoeker Rotem Kerner Rotem Kerner dat een achterdeur in de firmware van ontdekt 70 CCTV DVR leveranciers.

Sucuri is op dit moment in het proces van het in contact brengen van de netwerken die de gecompromitteerde camera's. Echter, zelfs wanneer de betrokken camera's worden gepatcht, aanvallers kunnen gemakkelijk vinden andere apparaten in hun botnets te nemen. Dat is de reden waarom bedrijven moeten denken aan een adequate bescherming DDoS.