Een nieuwe ransomware werd ontdekt op een netwerk Healthcare door Carbon Black security onderzoekers. De ransomware is nagesynchroniseerd POWERWARE, en het maakt gebruik van Windows PowerShell om zijn lading te zetten. Het wordt verspreid via e-mails met een Microsoft Word-document met een factuur boodschap erin. Het inschakelen van het bewerken van het document geeft de payload als een script van commando's in PowerShell, dus het vermijden van het creëren van nieuwe bestanden en dientengevolge, opsporing.

bedreiging Samenvatting

| Naam |

POWERWARE |

| Type | Ransomware |

| Korte Omschrijving | De ransomware gebruikt Windows PowerShell om zijn lading te zetten. |

| Symptomen | bestanden van de gebruiker zijn gecodeerd en onbruikbaar. |

| Distributie Methode | E-mails en bijlagen. |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

| Gebruikerservaring | Word lid van ons forum naar POWERWARE bespreken. |

| Data Recovery Tool | Windows Data Recovery door Stellar Phoenix kennisgeving! Dit product scant uw schijf sectoren om verloren bestanden te herstellen en het kan niet herstellen 100% van de gecodeerde bestanden, maar slechts weinigen van hen, afhankelijk van de situatie en of u uw schijf hebt geformatteerd. |

Hoe werkt POWERWARE Ransomware Spread?

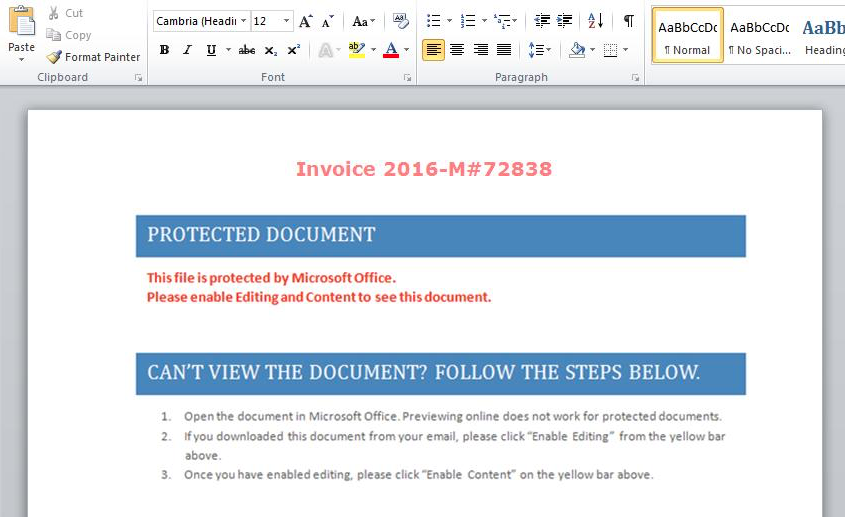

POWERWARE ransomware wordt verspreid via e-mails. Deze e-mails zijn zeer goed geschreven en bevatten een Microsoft Word document als bijlage. Misschien e-mails die zijn geschreven met de juiste grammatica zijn de belangrijkste reden waarom meer mensen vallen voor de misleiding, in vergelijking met anderen. Het Microsoft Word document bevat de volgende factuur bericht:

Image Source: carbonblack.com

De factuur wil dat je naar de editing-functie in Microsoft Word inschakelen zodat de lading kan worden vrijgegeven. Als die functie is ingebouwd, zoals Microsoft Word en PowerShell zichzelf, de malware detectie vermijdt.

Technische Informatie over POWERWARE Ransomware

De meest unieke ding over POWERWARE is dat het een fileless ransomware. We hebben fileless malware eerder gezien in de vorm van de Poweliks Trojan en een versie van de Angler Exploit Kit bijvoorbeeld.

Fileless, zoals in een verblijf verborgen in het geheugen en het creëren van absoluut geen extra bestanden om zijn lading uit te voeren. Plaats, Microsoft Windows PowerShell programma wordt gebruikt om bestanden te versleutelen. Dit gebeurt met behulp van macro commando's ingebed in een script, geladen in PowerShell. Willekeurige getallen worden gebruikt als een individuele encryptiesleutel. De sleutel, samen met een gegenereerde URL die naar het losgeld te betalen zijn beide teruggestuurd naar de cybercriminelen. Die informatie wordt geschreven in platte tekst, dus mensen met een volledige packet capture apparaat moet in staat zijn om toegang te krijgen en hun bestanden te herstellen.

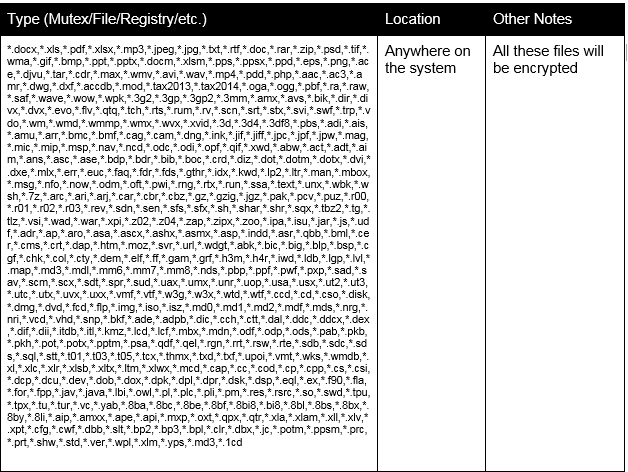

In de ongelukkige gebeurtenis van encryptie, Alle file locaties zal grondig worden gescand door de POWERWARE ransomware. De bestanden die kunnen worden versleuteld zijn met de volgende extensies:

Image Source: carbonblack.com

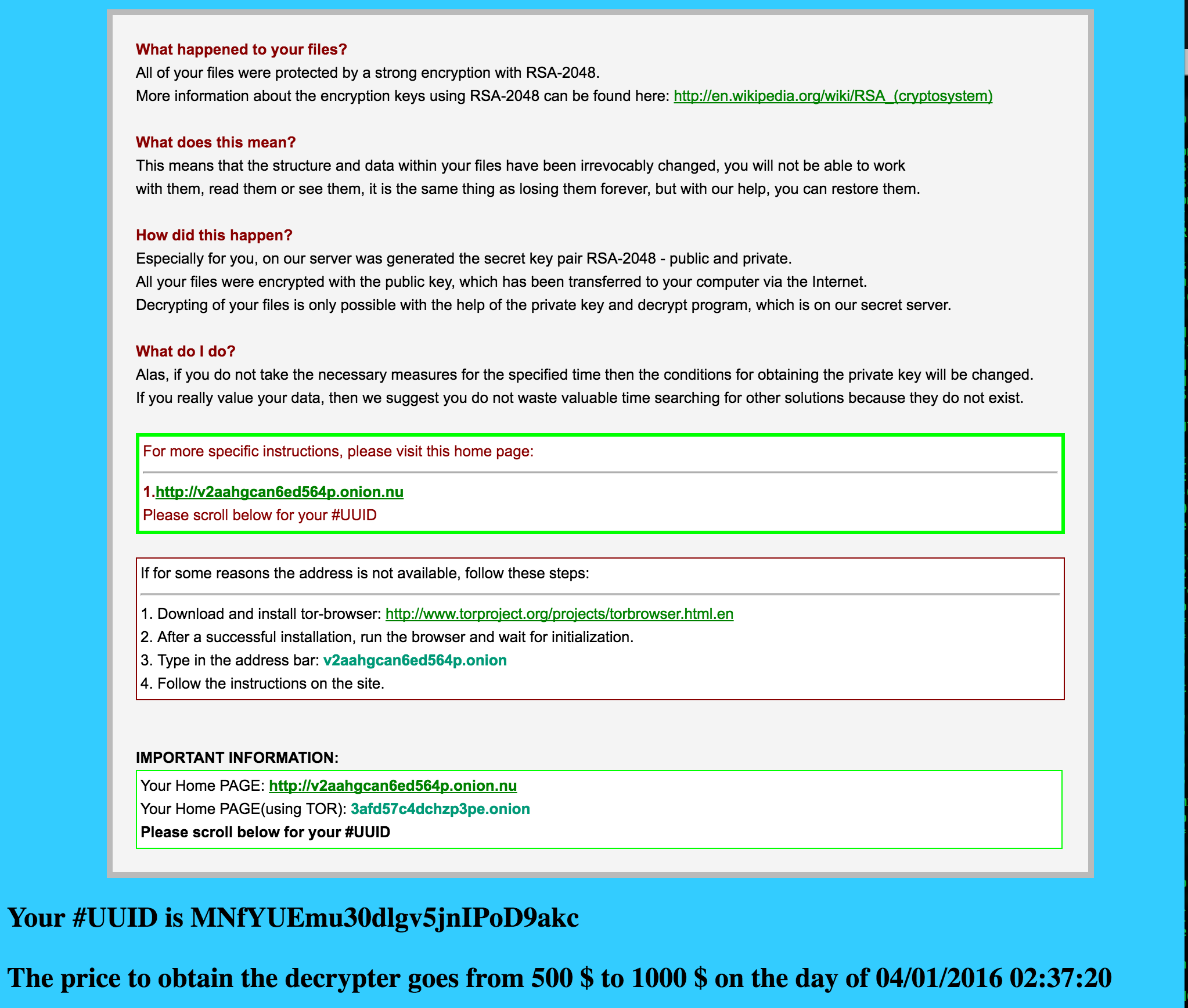

Na het voltooien van de encryptie, je zult zien aanwijzingen bij het losgeld te betalen. Het losgeld nota, eerst gezien op CryptoWall 3.0 wordt gebruikt en ziet er als volgt uit:

Het betalen van de ransomware makers wordt NIET adviseerde. Niemand kan garanderen dat u uw bestanden krijgt gedecodeerd. Het geld zal worden besteed aan het creëren van meer malware of andere snode daden.

Voorkom POWERWARE Ransomware infecteren U

Als je geïnfecteerd bent met POWERWARE ransomware, de opdrachten worden uitgevoerd en er is niets te worden verwijderd. In het geval dat u niet besmet, moet u een anti-malware hulpmiddel geïnstalleerd als een preventiemethode hebben. Malware specialisten moet de nieuwe definities zijn ingesteld voor de bekende Word documenten met de kwaadaardige script.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter