Você sabia que Sofia, a capital da Bulgária, foi o local de nascimento de um dos mais vírus destrutivos e infecciosas do final dos anos 90? O Dark Avenger apareceu pela primeira vez na primavera de 1989, bem a tempo para a queda dos comunistas. Quatro anos antes disso, Vesselin Bontchev, agora um PhD., formou-se na Universidade Técnica de Sofia com um M.Sc. em ciência da computação.

Coincidentemente ou não, Dark Avenger frequentemente atacou o Dr.. Bontchev (Para maiores informações, dê uma olhada no papel dele As fábricas de vírus da Bulgária e da União Soviética).

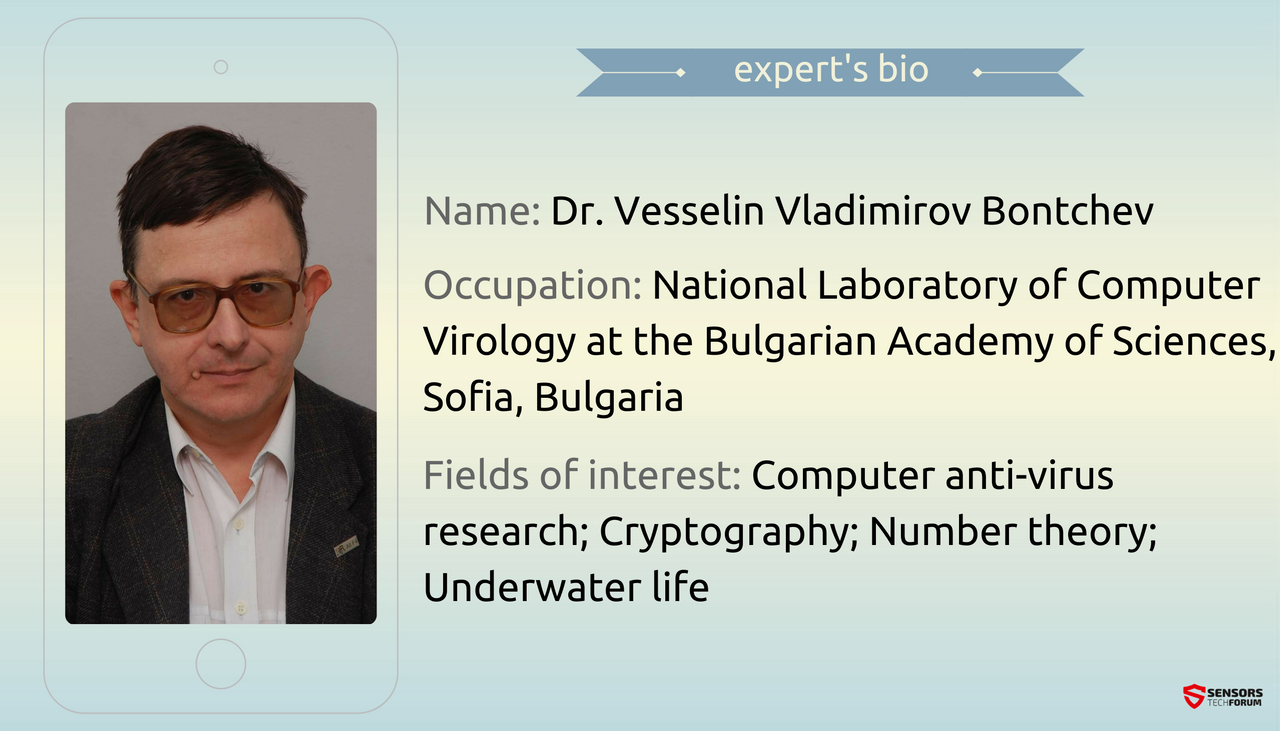

Dr. Bontchev é de fato uma das principais mentes em segurança de computadores na Europa, que dedicou sua vida à pesquisa de antivírus:

- Ele trabalhou para o Laboratório de Microprocessadores e Microcomputadores da Universidade Técnica de Sofia;

- Ele trabalhou para o Instituto de Cibernética Industrial e Robótica na Academia de Ciências da Bulgária;

- Ele é um membro fundador da CARO (os pesquisadores de antivírus de computador’ Organização) e um membro fundador da VSI (o Virus Security Institute);

Hoje dr. Bontchev pode ser encontrado no Laboratório Nacional de Virologia da Computação da Academia de Ciências da Bulgária em Sofia. Além de ser um verdadeiro mestre em questões de segurança informática e contemporâneo do Dark Avenger, Dr. Bontchev é um grande interlocutor. Ele também não tem um smartphone.

STF: Sua experiência profissional é bastante impressionante. Como você se interessou especificamente por vírus de computador?

Dr. Bontchev: Construções de programação auto-replicantes sempre me fascinaram. Quando eu aprendi como programar 1978, meu primeiro programa moderadamente complexo (Quero dizer, algo mais sofisticado do que coisas triviais como resolver equações quadráticas) foi uma implementação FORTRAN de Jogo da “Vida” de J.H.Conway. É uma simulação relativamente simples de autômatos finitos bidimensionais em uma grade de células quadradas, com cada célula vazia ou cheia. As células completas formam configurações, que se desenvolvem com o tempo de acordo com um conjunto bastante simples de regras. Algumas das configurações básicas, como o “planador”, replicam-se em diferentes posições na grade, simulando “movimento” através da grade.

Como um aparte, a primeira versão do meu programa não se saiu muito bem. No momento, Eu não sabia nada sobre como os computadores funcionavam e quais eram suas limitações. Para mim, o computador era apenas uma caixa preta na qual você insere um programa e de onde saiu o resultado. Como eu queria detectar configurações com desenvolvimento cíclico, Eu fiz meu programa simular um 100×100 rede, lembrando de cada configuração 100 passos. A máquina na qual eu estava tentando executar este programa era um clone russo de um IBM System / 360 com lamentável (pelos padrões contemporâneos) 128 Memória kb, então meu programa foi abortado devido a um estouro de memória.

Mais tarde eu li C. Livro de Wetherel, “Estudos para Programadores”. Descrevi vários problemas de programação "difíceis" sem oferecer nenhuma solução para eles; a solução foi deixada como um exercício para o leitor. Um desses problemas era escrever um programa que não entra em nada, mas emite sua própria fonte. (Hoje em dia, esses programas são chamados de “qual é”.) Eu me esforcei, mas não consegui resolver o problema na hora.

Alguns anos depois (no início dos anos 1980) Eu li um artigo na “Scientific American” por Martin Gardner (um dos meus autores favoritos). Descreveu o jogo de computador “Core War”, em que dois programas, criado pelos dois jogadores, e escrito em uma linguagem especializada, lutariam entre si em um computador simulado. Um dos primeiros programas de muito sucesso, o Imperador", era um auto-replicador, rapidamente - sobrescrever a memória disponível com cópias de si mesmo.

No final dos anos 80 (Eu era um estudante de ciência da computação na Universidade Técnica de Sofia), Eu estava fazendo um trabalho voluntário como consultor técnico da única revista búlgara relacionada à informática, “Computador para você”. Um dia (estava dentro 1987, eu acho que), eles me pediram para ajudar a traduzir um artigo da revista alemã “CHIP”. O assunto deste artigo eram vírus de computador.

Eu não sabia nenhum alemão na época, mas esse não era o problema. O artigo já foi "traduzido" por um tradutor profissional - um que sabia muito bem alemão, mas que não tinha nenhum conhecimento de computadores e termos relacionados com a informática, tantas das expressões pareciam bastante engraçadas. Por exemplo, a parte do artigo que descreve o vírus do cérebro (que muda o rótulo do volume do disco que infecta) foi traduzido como o vírus “mudando a capacidade do disco”. Termos como “disco rígido” (“Disco rígido” em alemão) foram traduzidos literalmente como "placa dura" e assim por diante.

Eu ajudei a limpar a tradução, mas o assunto realmente me fascinou, então eu continuei pensando sobre quais programas auto-replicantes (i.e., vírus) poderia fazer. Depois de alguma reflexão, Cheguei à conclusão de que eles nunca poderiam representar uma ameaça significativa, porque qualquer usuário com cérebro notaria imediatamente que algo está errado. (Garoto, eu estava errado.) Eu até escrevi um artigo, explicando esta minha conclusão, e publicou na revista.

Quando meu artigo saiu de impressão alguns meses depois, dois caras vieram ao escritório do editor e nos disseram que haviam descoberto um vírus de computador em sua empresa. Eles até escreveram um programa que poderia reparar os arquivos infectados removendo o vírus deles - o que eles prontamente nos demonstraram usando um laptop que trouxeram com eles. (Tudo isso era de fato muito novo para nós na época. A Bulgária ainda era um país socialista. No entanto, esses caras tinham uma empresa privada! O laptop! Um vírus! Sentimos vontade de viver no futuro.)

Infelizmente, descobriu-se que quando eles demonstraram seu programa de limpeza, eles também removeram a única cópia do vírus que lhes restava - uma vez que já haviam limpado os computadores de sua empresa. Mas eu queria tanto examiná-lo! Eu fui com eles para a empresa deles, procurando outra cópia. Não encontramos nenhum. Nós fizemos, Contudo, encontre um pedaço de papel na lixeira, contendo um arquivo hexadecimal impresso de um pequeno programa infectado. Levei aquele pedaço de papel para casa e digitei cuidadosamente as informações byte a byte em meu computador. Eu fiz isso duas vezes, para que eu pudesse comparar as duas cópias e encontrar quaisquer erros que possa ter cometido ao inserir os bytes. Finalmente, tive um vírus funcionando para examinar!

Eu soube mais tarde que era uma variante de um vírus que agora conhecemos com o nome Vienna.648.A, cujo código-fonte foi publicado em um livro alemão de Ralf Burger. Desmontei-o e analisei-o e acabou por ser um programa bastante estúpido. Eu estava procurando Arquivos COM (uma espécie de arquivos executáveis) no diretório atual e nos diretórios listados na variável PATH do ambiente. Depois de encontrar esse arquivo, iria se anexar no final dele, e modificaria o primeiro 3 bytes, substituindo-os por uma instrução JMP para o corpo do vírus. Os bytes substituídos seriam salvos dentro do corpo do vírus, para que eles possam ser restaurados em tempo de execução - para que o programa infectado ainda funcione. Com probabilidade de 1/5, o vírus danificaria o arquivo em vez de infectá-lo, substituindo o primeiro 5 bytes com uma instrução JMP para o endereço que causou a reinicialização do computador.

Contudo, uma coisa bastante estúpida, e 648 bytes pareciam um exagero para uma tarefa tão trivial; Eu provavelmente poderia ter colocado um programa equivalente na metade desse espaço. Mas foi o primeiro vírus que vi.

Mais tarde, muitos outros vírus foram descobertos na Bulgária. Cascata (fez as letras da tela de teste caírem e empilharem na parte inferior), Pingue-pongue (mostrou um ponto saltando na tela), e assim por diante. afinal, Os búlgaros começaram a escrever vírus, também. Um deles, usando o identificador The Dark Avenger, tornou-se bastante conhecido por suas criações sofisticadas e maliciosas. Mas isso é uma história para outra hora.

STF: Como o software malicioso evoluiu? O que mudou desde os anos 90 e para onde você acha que o malware está indo?

Dr. Bontchev: Originalmente, o malware foi escrito por crianças imaturas que queriam mostrar ao mundo como eram inteligentes. Como um resultado, malware era principalmente vírus (i.e., programas auto-replicantes), porque se acreditava que fazer um programa de auto-replicação era "difícil". além do que, além do mais, esses vírus geralmente continham vários truques de programação inteligentes - furtividade, tunelamento, polimorfismo - bem como efeitos de vídeo bonitos (cartas caindo, pontos saltando, animações, etc.). Infelizmente, isso mudou.

Hoje em dia, o malware é produzido principalmente por pessoas muito diferentes. O maior grupo é de criminosos profissionais. Eles não estão interessados em mostrar ao mundo como são inteligentes - eles só estão interessados em ganhar dinheiro. Isso teve vários efeitos no tipo de malware produzido.

Começar com, hoje em dia raramente vemos vírus. Na maioria das vezes, é malware não replicável. Há duas razões para isso. Primeiro, malware não replicável é mais fácil de escrever. Os criminosos que o fazem estão dirigindo um negócio - um negócio criminoso, sim, mas um negócio, no entanto. assim, eles estão preocupados com a eficiência. O produto mais fácil de produzir com o mínimo de esforços e despesas. Segundo, programas antivírus praticamente conseguiam manter os vírus sob controle. Não importa o quão rápido o vírus se espalhe, a atualização dos programas antivírus que irão detectá-lo se espalhará ainda mais rápido. assim, pandemias globais de vírus de computador não aparecem hoje em dia. sim, ainda haverá casos isolados com máquinas obsoletas que não usam software antivírus (ou não o atualize) - mas estes são relativamente poucos e distantes entre si.

Malware sem replicação, por outro lado - não sabemos como lidar com isso de forma eficiente. É uma arma de um tiro. No momento em que, o pessoal do antivírus, pegue uma amostra, o malware já teria sido executado, executou seu dano, e é improvável que vejamos exatamente o mesmo malware novamente. assim, sim, podemos atualizar nossos programas e implementar a detecção deles - mas não será muito útil; da próxima vez algum outro, malware ligeiramente diferente será usado.

assim, do ponto de vista dos bandidos, malware não replicável é muito mais eficiente do que vírus - é mais fácil de produzir e mais difícil de parar, como um todo (embora qualquer variante particular conhecida seja trivial para parar).

A outra mudança diz respeito à carga útil. Esses caras não estão motivados para mostrar como são inteligentes - eles estão motivados para ganhar dinheiro. assim, em vez de cargas úteis atraentes e chamativas, malware hoje em dia tem principalmente cargas úteis orientadas para o financeiro. Enviando spam, mostrando anúncios, roubar senhas e números de cartão de crédito, criptografar os dados do usuário e mantê-los como resgate - esse tipo de coisa.

O outro rei de produtores de malware que vemos hoje em dia (muito mais raramente, Contudo) estão as várias agências de espionagem do governo. Eles, também, não estão preocupados em mostrar como eles são inteligentes. Eles estão mais preocupados em "fazer o trabalho". O "trabalho" quase sempre é a coleta de informações, com algumas raras exceções, como a sabotagem causada pelo Stuxnet. Falando em Stuxnet, é um exemplo típico de malware produzido pelo governo. É enorme, bagunçado, modular, faz o trabalho. Não foi escrito por um garoto inteligente no porão de sua mãe - foi montado a partir de módulos que faziam parte de uma estrutura enorme, projetado não apenas por várias pessoas, mas por várias equipes, escrevendo por especificação e não falando um com o outro.

Como eu disse, essa mudança me deixa triste. Lutar contra crianças espertas foi divertido, como um jogo. Eu definitivamente não gosto de lutar contra a máfia russa ou a ciberguerra de alguém.

STF: E sobre o futuro do ransomware, particularmente? Recentemente, analisamos o chamado doxware. Vai ficar pior do que isso?

Dr. Bontchev: Ransomware é de fato o futuro. É a maneira mais fácil de monetizar o valor do computador comprometido. Em vez de roubar senhas e números de cartão de crédito e tentar descobrir como ganhar dinheiro com eles, você vende diretamente ao usuário o que ele sem dúvida considera valioso - seus próprios dados. Atualmente, estamos vendo muito ransomware “lixo” - obviamente escrito por idiotas ignorantes quem nunca consegue acertar a criptografia. Mas isso é temporário. Cedo ou tarde, a maioria dos bandidos aprenderá como fazer ransomware não criptografável. Contanto que existam protocolos eficientes para transferência de valor como Bitcoin, e contanto que a maioria das pessoas não faça backup regularmente de seus dados, ransomware será um ganhador de dinheiro de sucesso para os criminosos.

Claro, isso não significa que todo Tom aleatório, Dick ou Harry podem produzir ransomware de sucesso como Locky, por exemplo. É necessário obter a criptografia correta, mas não é suficiente. Você também precisa da infraestrutura adequada (botnets, exploit kits, etc.) para distribuir o malware às vítimas.

Pessoalmente, Eu não acho que "doxing" ransomware seja um grande negócio. Embora muitas pessoas tenham dados privados, pagariam para evitar que fossem expostos publicamente, nem sempre é esse o caso. A maioria das pessoas não tem dados muito confidenciais em seus computadores. Mas todas as pessoas têm dados em seus computadores que consideram valiosos. assim, ameaçando destruir os dados (ou as chaves com as quais é criptografado) é muito mais “estimulante” do que ameaçar publicá-lo. Pelo menos esta é a minha opinião - mas, Ei, Eu estive errado antes. O tempo vai dizer, como sempre faz.

Muito mais tendência perigosa seria ransomware rodando em alguns dispositivos de missão crítica - como dispositivos médicos, controladores industriais, etc.

STF: Considerando a evolução do malware “escrito profissionalmente”, você acredita que mais jovens deveriam ser encorajados a seguir uma carreira em segurança da informação??

Dr. Bontchev: Eu acredito que os jovens devem buscar tudo o que acharem interessante e satisfatório. Ficarei feliz se mais deles se voltarem para o campo da segurança da informação - é um campo fascinante e há uma grande falta de especialistas nele - mas seria errado direcionar artificialmente os interesses dos jovens em qualquer direção específica. Certamente, possibilitar que eles aprendam e se envolvam, se isso é o que eles acham interessante. Mas não diga a eles no que eles deveriam estar interessados; deixe-os se encontrarem.

STF: A privacidade de dados se tornou um grande problema. Existe algo que poderíamos fazer para nos proteger das práticas de coleta de dados legais e ilegais?

Dr. Bontchev: Eu não sou um especialista em questões jurídicas, então vou pular essa parte da pergunta.

Com relação à privacidade em geral, sim, as coisas estão realmente saindo do controle. E são as grandes empresas que estão causando a maioria dos problemas. Gostaria que houvesse a opção de pagar pelos diversos, Facebook, etc. serviços com dinheiro, em vez de nossos dados pessoais.

Há muito pouco que uma pessoa pode fazer. Definitivamente, use um bloqueador de anúncios. Evite sites que não permitem que você use um. Configure o Flash para reproduzir ao clicar, em vez de automaticamente (isso é feito de forma diferente nos diferentes navegadores). Desativar Java. Use Desconectar, Badger Privacidade, etc. Use endereços de e-mail descartáveis ao se registrar em sites (Mailinator e Spamgourmet são muito bons para este propósito).

Eu uso NoScript, mas a maioria das pessoas provavelmente não conseguirá conviver com isso - muitos sites estão completamente corrompidos e inutilizáveis se o JavaScript estiver desativado. Eu gostaria de poder recomendar o uso do Tor (é muito bom para proteger sua privacidade), mas, Infelizmente, CloudFlare torna metade da Internet inutilizável via Tor. Evite instalar “pacotes de software”, ou pelo menos usar algo como Unchecky, que rejeita automaticamente o pacote de crapware.

Entenda que se você estiver usando um serviço de e-mail da web como GMail ou Yahoo ou Hotmail / Outlook, você está essencialmente cedendo sua privacidade ao provedor de e-mail. (Eu uso meu yahoo! Endereço de correio como um endereço "público" descartável - algo que posso dar a pessoas que não conheço e para o qual não me importo se acabar em uma lista de spam.) Se você precisa de um serviço de e-mail na web, pelo menos use algo que facilite a privacidade como ProtonMail ou Invisível..

Além disso, se você estiver usando um smartphone (Eu não), você desiste de muito da sua privacidade. Não apenas seu nome e localização; muitos aplicativos vazam todos os tipos de dados que podem ser usados para rastreá-lo de uma forma ou de outra.

STF: Agora uma questão mais prática… Qual é o sistema automatizado mais eficaz que um usuário pode utilizar para fazer backup de seus arquivos se quiser acessá-los diariamente?

Dr. Bontchev: Isso depende muito das necessidades específicas do usuário. Eu faço backups mensais em um disco externo (que eu conecto apenas durante o processo de backup / restauração), e também copiar as versões relativamente acabadas do meu trabalho (v.g., um programa ou um papel) para drives USB externos. Isso seria claramente insuficiente para uma empresa que não sobreviveria se perdesse uma semana de dados de clientes. assim, não há uma solução "mais eficaz" que funcione para todos. Existem muitos produtos diferentes com preços e recursos diferentes que são adequados para necessidades diferentes.

Particularmente em relação ao ransomware, Eu recomendaria algo que pode fazer o assim chamado Backup de “streaming”. Isso é, apenas o software de backup pode acessar o backup; o backup não é visível como arquivos no sistema de arquivos do computador que está sendo feito o backup.

SensorsTechForum de “Pergunte aos especialistas” Série de entrevistas

Se você é um especialista em segurança cibernética e deseja compartilhar sua experiência com nosso público, envie-nos um e-mail para o suporte[em]sensorstechforum.com. Teremos prazer em conversar com você sobre qualquer coisa em segurança cibernética!