Wussten Sie, dass Sofia, die Hauptstadt von Bulgarien, war der Geburtsort von einem der verheerendsten und infektiösen Computerviren der späten 90er Jahre? The Dark Avenger erschien zuerst im Frühjahr 1989, gerade rechtzeitig für den Sturz der Kommunisten. Vier Jahre zuvor, Vesselin Bontchev, jetzt ein PhD., Studium an der Technischen Universität Sofia mit einem M.Sc. in der Informatik.

Zufall oder nicht:, Dark Avenger häufig angegriffen Dr. Bontchev (für mehr Informationen, haben einen Blick auf sein Papier Die bulgarischen und sowjetischen Virus Fabriken).

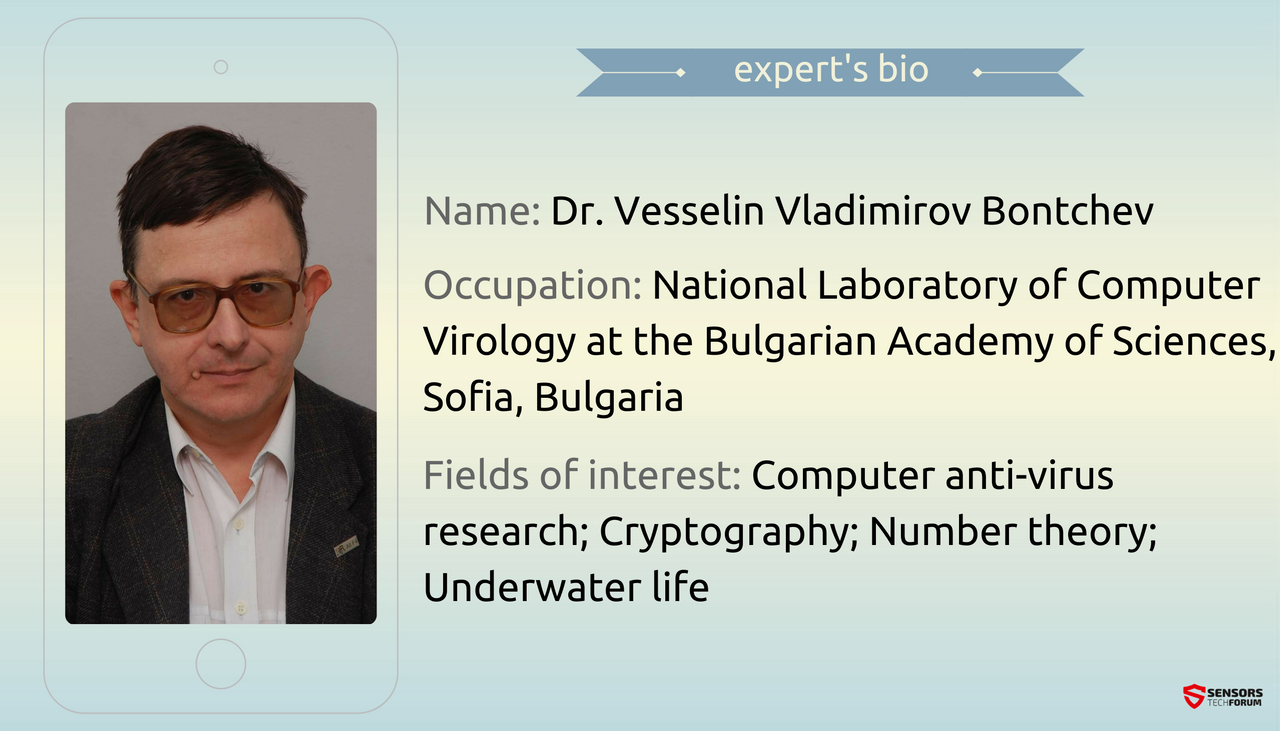

Dr. Bontchev ist in der Tat einer der führenden Köpfe in der Computer-Sicherheit in Europa, der sein Leben hat sich die Forschung Anti-Viren gewidmet:

- Er hat für die Technische Universität Sofia Labor für Mikroprozessoren und Mikrocomputer gearbeitet;

- Er hat für das Institut für Industrie Kybernetik und Robotik an der Bulgarischen Akademie der Wissenschaften gearbeitet;

- Er ist Gründungsmitglied von CARO (die Anti-Virus-Forscher’ Organisation) und ein Gründungsmitglied des VSI (das Virus Security Institute);

Heute Dr. Bontchev kann am National Laboratory for Computer Virologie an der Bulgarischen Akademie der Wissenschaften in Sofia finden. Neben ein wahrer Meister in der Computer-Sicherheitsfragen zu sein und ein modernes von Dark Avenger, Dr. Bontchev ist ein großer Gesprächspartner. Er besitze auch kein Smartphone.

STF: Ihr Beruf ist sehr beeindruckend. Wie wurden Sie in Computerviren interessiert speziell?

Dr. Bontchev: Selbst-replizierende Programmierkonstrukte haben mich immer fasziniert. Als ich erfuhr, zunächst, wie in zu programmieren 1978, meine erste mäßig komplexes Programm (ich meine, etwas anspruchsvoller als triviale Sachen wie quadratische Gleichungen lösen) war eine Fortran-Implementierung J.H.Conway Spiel des "Life". Es ist eine relativ einfache Simulation von zweidimensionalen endlichen Automaten auf einem Gitter aus quadratischen Zellen, wobei jede Zelle entweder leer oder voll ist. Die vollständigen Zellen bilden Konfigurationen, die Entwicklung in der Zeit nach einem ziemlich einfachen Satz von Regeln. Einige der grundlegenden Konfigurationen, wie die "Glider", replizieren sich auf unterschiedliche Positionen auf dem Gitter, Simulation über das Gitter "Bewegung".

Nebenbei, die erste Version meines Programms erging es nicht sehr gut. Damals, Ich wusste nichts darüber, wie Computer funktioniert hat und was ihre Grenzen waren. Für mich, der Computer war nur ein Black-Box in ein Programm, das Sie eingeben, und aus denen das Ergebnis kam. Da wollte ich Konfigurationen mit zyklischen Entwicklung zu erkennen, Ich habe mein Programm 100 simulieren×100 Gitter, Erinnerung an jede Konfiguration über 100 Schritte. Die Maschine, die ich habe versucht, dieses Programm auszuführen, auf einem russischen Klon eines IBM System / 360 mit erbärmlich war (von zeitgenössischen Standards) 128 Kb-Speicher, so wurde mein Programm abgebrochen aufgrund eines Speicherüberlauf.

Später las ich C. Wetherel Buch "Etüden für Programmierer". Ich beschrieb mehrere "harten" Programmierung Probleme ohne Lösungen für sie anbieten; die Lösung wurde dem Leser als Übung. Eines dieser Probleme war es, ein Programm zu schreiben, die Eingabe irgendetwas nicht, sondern gibt seine eigene Quelle. (Heutzutage werden solche Programme namens "was".) Ich habe versucht, hart, konnte aber nicht das Problem an der Zeit zu lösen.

Wenige Jahre später (in den frühen 1980er Jahren) Ich las einen Artikel in "Scientific American" von Martin Gardner (einer meiner Lieblings-Autoren). Er beschrieb das Computerspiel "Kernkrieg", in dem zwei Programme, von den beiden Spielern geschaffen, und in einer speziellen Sprache geschrieben, einander auf einem simulierten Computer würde kämpfen. Einer der sehr erfolgreichen frühen Programme, der Kobold", war ein selbst Replikator, schnell -overwriting den verfügbaren Speicher mit Kopien von sich selbst.

In den späten 80er Jahren (Ich war ein Informatik-Student an der Technischen Universität von Sofia), Ich war dabei einige Freiwilligenarbeit als technischer Berater der einzige bulgarische Computer-bezogenen Zeitschrift, "Computer für Sie". Eines Tages (es war in 1987, Ich denke), sie hat mich gebeten, einen Artikel aus der Zeitschrift "CHIP" zu helfen übersetzen. Das Thema dieses Artikels war Computerviren.

Ich wusste keine deutschen zu der Zeit, aber das war nicht das Problem. Der Artikel wurde bereits "übersetzt" von einem professionellen Übersetzer - einer, der sehr gut kannte Deutsch, aber wer hatte keine Kenntnisse von Computern und Computer-bezogenen Bedingungen, so viele der Ausdrücke sah ziemlich lustig. Beispielsweise, der Teil des Artikels beschreibt das Brain-Virus (welche Änderungen der Lautstärke Etikett der Diskette infiziert er) übersetzt wurde, da das Virus "Ändern der Kapazität der Festplatte". Begriffe wie "Festplatte" (“festplatte” in German) wurden buchstäblich als "harte Platte" übersetzt und so weiter.

Ich half Übersetzung aufräumen aber das Thema hat mich wirklich fasziniert, so hielt ich über, welche sich selbst reproduzierenden Programme denken (d, Viren) tun könnte. Nach einigem Nachdenken, Ich kam zu dem Schluss, dass sie nie eine erhebliche Gefahr darstellen könnten,, weil jeder Benutzer mit einem Gehirn würde bemerken sofort, dass etwas nicht in Ordnung ist. (Junge, Lag ich falsch.) Ich schrieb sogar einen Artikel, Erklärung dieser Schlussfolgerung von mir, und veröffentlichte sie in der Zeitschrift.

Als mein Artikel kam ein paar Monate später vergriffen, zwei Jungs kamen zu der Redaktion und sagte uns, dass sie einen Computer-Virus in ihrem Unternehmen entdeckt hatte,. Sie hatten sogar ein Programm geschrieben, das die infizierten Dateien durch das Entfernen des Virus von ihnen reparieren konnte - was sie prompt zu uns gezeigt, mit einem Laptop die sie mitgebracht hatte,. (All dies war in der Tat sehr Roman uns zu der Zeit. Bulgarien war immer noch ein sozialistisches Land. Doch diese Jungs hatten ein privates Unternehmen! Ein Laptop! Ein Virus! Wir fühlten uns wie in der Zukunft leben.)

Leider, es stellte sich heraus, dass, wenn sie ihre Bereinigungsprogramm demonstriert, sie war entfernt auch die einzige Kopie des Virus sie verlassen hatte -, da sie bereits die Computer in ihrem Unternehmen aufgeräumt hatte. Aber ich wollte so viel, um es zu untersuchen,! Ich ging mit ihnen, um ihr Unternehmen, Suche nach einer anderen Kopie. Wir fanden keine. Wir machten, jedoch, finden Sie ein Stück Papier in den Papierkorb, eine gedruckte Hex-Dump eines kleinen infiziertes Programm enthält. Ich nahm das Stück Papier nach Hause und trat sorgfältig die Informationen Byte-für-Byte in meinem Computer. Ich habe es zweimal, so dass ich konnte die zwei Kopien vergleichen und eventuelle Fehler finde ich gemacht haben könnte, wenn die Bytes Eingabe. Schließlich hatte ich einen Arbeits Virus zu untersuchen,!

Später erfuhr ich, dass es sich um eine Variante eines Virus, das wir jetzt unter dem Namen kennen Vienna.648.A, der Quellcode von denen hatte in einem deutschen Buch von Ralf Burger veröffentlicht. Ich zerlegt sie und analysiert, und es stellte sich heraus, eine ziemlich dumme Programm sein. ich suchte COM-Dateien (eine Art von ausführbaren Dateien) im aktuellen Verzeichnis und in den Verzeichnissen in der PATH-Variablen der Umgebung aufgelistet. Sobald es fand eine solche Datei, es würde sich am Ende anhängen, und würde ändern, um die erste 3 bytes, sie mit einem JMP-Befehl an den Viruskörper zu ersetzen. Die überschriebenen Bytes würde im Inneren des Virus Körper gespeichert werden, so dass sie zur Laufzeit werden konnte wiederhergestellt - so dass die infiziertes Programm noch funktionieren würde,. Mit einer Wahrscheinlichkeit von 1/5, das Virus würde die Datei beschädigt werden, anstatt sie zu infizieren, Überschreiben des ersten 5 Bytes mit einem JMP-Befehl an die Adresse, die den Computer neu zu starten, verursacht.

Insgesamt, eine ziemlich dumme Sache, und 648 Bytes schien wie viel des Guten für eine solche triviale Aufgabe; Ich könnte wahrscheinlich ein gleichwertiges Programm in der Hälfte dieser Raum haben passen. Aber es war das erste Virus ich gesehen hatte,.

Später wurden viele andere Viren in Bulgarien entdeckt. Kaskade (machte fallen die Buchstaben des Testbild nach unten und Haufen am Boden), Tischtennis (einen hüpfenden Punkt auf dem Bildschirm zeigte), und so weiter. Schließlich, Bulgaren begann Viren schreiben, zu. Einer von ihnen, mit dem Griff The Dark Avenger, wurde eher berüchtigt mit seinen anspruchsvollen und bösartigen Kreationen. Aber das ist eine andere Geschichte.

STF: Wie hat sich bösartige Software entwickelt? Was hat sich seit den 90er Jahren geändert und wo denken Sie Malware geleitet?

Dr. Bontchev: Ursprünglich, Malware wurde von unreifen Kinder geschrieben, die der Welt zeigen wollte, wie intelligent sie waren. Infolge, Malware war meist Viren (d, sich selbst replizierende Programme), weil man glaubte, dass eine sich selbst reproduzierende Programm zu machen war "hart". Außerdem, diese Viren enthalten oft verschiedene clevere Programmierung Tricks - Stealth, Tunnelbau, Polymorphismus - sowie nette Video-Effekte (fallenden Buchstaben, Prellen Punkte, Animationen, usw.). Traurig, Das hat sich geändert.

Heutzutage Malware wird meist von sehr unterschiedlichen Menschen produziert. Die größte Gruppe ist BVer. Sie sind nicht daran interessiert in der Welt vorführt, wie intelligent sie sind - sie sind nur daran interessiert, Geld zu verdienen. Dies hat mehrere Auswirkungen auf die Art von Malware wird produziert hatte.

Vorab, heutzutage selten Viren sehen wir. Die meiste Zeit ist es nicht replizierenden Malware. Es gibt zwei Gründe dafür. Erste, nicht replizierenden Malware ist einfacher zu schreiben. Die Verbrecher, die sie machen werden die Führung eines Unternehmens - eine kriminelle Geschäft, ja, aber ein Unternehmen dennoch. So, sie sind mit Effizienz betroffen. Das Produkt, das ist am einfachsten mit einem Minimum an Aufwand und Kosten zu produzieren. Zweite, Anti-Viren-Programme verwaltet ziemlich Viren unter Kontrolle zu bekommen. Egal, wie schnell sich die Virus verbreitet, die Aktualisierung der Anti-Virus-Programme, die es erkennt ausbreiten wird noch schneller. So, globale Computer-Virus-Pandemien sind so ziemlich ein No-Show in diesen Tagen. Ja, es wird mit veralteten Maschinen noch Einzelfälle sein, die keine Anti-Viren-Software verwenden (oder aktualisieren Sie es nicht) - Aber diese sind relativ dünn gesät.

Non-replizierende Malware, auf der anderen Seite - wir wissen nicht, wie man mit diesem effizient umgehen. Es ist eine One-Shot-Waffe. Als wir, die Anti-Virus-Menschen, erhalten eine Probe, hätte die Malware bereits laufen, durchgeführt ihren Schaden, und wir sind unwahrscheinlich, genau die gleiche Malware wieder zu sehen. So, ja, wir können unsere Programme und implementieren Nachweis zu aktualisieren - aber es wird nicht sehr hilfreich sein; das nächste Mal eine andere, leicht unterschiedliche Malware verwendet werden.

So, aus der Sicht der bösen Jungs, nicht-replizierende Malware ist wesentlich effizienter als Viren - es sowohl einfacher zu produzieren und schwerer zu stoppen, als Ganzes (obwohl eine bestimmte bekannte Variante ist es trivial zu stoppen).

Die andere Änderung betrifft die Nutzlast. Diese Jungs sind nicht motiviert, zu zeigen, wie klug sie sind - sie sind motiviert, um Geld zu verdienen. So, anstelle von süß und schrill Nutzlasten, Malware hat heutzutage meist finanziell orientierte Nutzlasten. das Versenden von Spam, Anzeigenschaltung, Stehlen von Passwörtern und Kreditkartennummern, Verschlüsseln der Daten des Benutzers und für Lösegeld halten - diese Art der Sache.

Der andere König von Malware Hersteller die wir heute sehen (selten viel mehr, jedoch) sind die verschiedenen staatlichen Geheimdienste. Sie, zu, sind nicht mit vorführt besorgt, wie intelligent sie sind. Sie sind hauptsächlich mit "den Job getan". Der "Job" ist fast immer Aufklärungs, mit einigen seltenen Ausnahmen wie die Sabotage verursacht durch Stuxnet. Apropos Stuxnet, es ist ein typisches Beispiel für staatlich produzierte Malware. Es ist riesig, unordentlich, modular, wird die Arbeit erledigt. Es war nicht im Keller seiner Mutter von einigen cleveren Kind geschrieben - es war aus Modulen zusammengesetzt, die Teil eines großen Rahmens waren, entworfen nicht einmal nur von mehreren Personen, sondern von mehreren Teams, durch die Angabe zu schreiben und nicht miteinander zu reden.

Wie ich sagte, Diese Änderung macht mich traurig. die kluge Kinder Kampf war Spaß, wie ein Spiel. Ich mag es auf jeden Fall nicht die russische Mafia oder jemand Cyberwar kämpfen.

STF: Was über die Zukunft von Ransomware, insbesondere? Wir untersuchten kürzlich die sogenannte doxware. Wird es als schlechter zu bekommen?

Dr. Bontchev: Ransomware ist in der Tat die Zukunft. Es ist der einfachste Weg, um den Wert des angegriffenen Computer zu monetarisieren. Anstelle von Passwörtern und Kreditkartennummern zu stehlen und versuchen, herauszufinden, wie man Geld von ihnen zu machen, Sie direkt an den Nutzer verkaufen, was sie zweifellos wertvoll - ihre eigenen Daten. Zur Zeit sind wir eine Menge "Müll" Ransomware zu sehen - offensichtlich von unwissenden Idioten geschrieben wer kann nie die Kryptographie Recht bekommen. Aber das ist nur vorübergehend. Früher oder später, die Mehrheit der bösen Jungs lernen, wie undecryptable Ransomware zu machen. Solange effiziente Protokolle für Wertübertragung wie Bitcoin existieren, und so lange, wie die Mehrheit der Menschen sichern nicht regelmäßig ihre Daten, Ransomware wird ein erfolgreicher ein Geschenk des Himmels für die Verbrecher sein.

Natürlich, das bedeutet nicht, dass jeder zufällige Tom, Dick oder Harry kann produzieren erfolgreiche Ransomware wie Locky, beispielsweise. die Kryptographie Recht zu erhalten ist notwendig, aber nicht ausreichend. Sie müssen auch die richtige Infrastruktur (Botnets, Exploit-Kits, usw.) für die Malware an die Opfer verteilen.

Persönlich, Ich glaube nicht, dass "doxing" Ransomware ist so eine große Sache. Während viele Menschen privaten Daten haben würde sie zahlen es öffentlich ausgesetzt zu verhindern, zu sehen,, das ist bei weitem nicht immer der Fall. Die meisten Menschen haben nicht sehr sensible Daten auf ihren Computern. Aber alle Menschen haben Daten auf ihren Computern, auf denen sie wertvoll betrachten. So, droht, die Daten zu vernichten (oder die Schlüssel, mit dem er verschlüsselt) viel mehr ist "anregend" als bedrohlich, sie zu veröffentlichen. So zumindest meiner Meinung nach - aber, Hallo, Ich habe falsch gewesen, bevor. Wir werden sehen, wie sie es immer tut.

Eine viel mehr gefährlichen Trend würde auf einigen unternehmenskritische Geräte Ransomware läuft - wie medizinische Geräte, Industriesteuerungen, etc.

STF: In Anbetracht der Entwicklung von "professionell geschrieben" Malware, Glauben Sie, dass mehr junge Menschen sollten ermutigt werden, eine Karriere in der Informationssicherheit zu verfolgen?

Dr. Bontchev: Ich glaube, dass junge Menschen verfolgen sollte, was sie interessant finden und befriedigend. Ich werde mich freuen, wenn mehr von ihnen auf dem Gebiet der Informationssicherheit drehen - es ist ein faszinierendes Feld und gibt es einen akuten Mangel an Spezialisten in der es - aber es wäre falsch, künstlich die Interessen junger Menschen in eine bestimmte Richtung zu lenken. Sicherlich, machen es möglich, sie zu lernen und sich zu engagieren, Wenn das ist, was sie interessant finden. Aber ihnen nicht sagen, was sie sollten daran interessiert sein; lassen sie sich finden.

STF: Datenschutz hat sich zu einem wichtigen Thema geworden. Gibt es etwas, das wir uns selbst davor zu schützen, legale und illegale Praktiken der Datenerhebung tun könnte?

Dr. Bontchev: Ich bin kein Experte für Rechtsfragen, so werde ich diesen Teil der Frage zu überspringen.

In Bezug auf Privatsphäre im Allgemeinen, ja, Dinge wirklich außer Kontrolle geraten. Und es sind die großen Unternehmen, die die meisten Probleme verursachen. Ich wünschte, es war eine Option für die verschiedenen Google zu zahlen, Facebook, etc. Dienste mit Geld, statt unserer persönlichen Daten.

Es gibt sehr wenig ein Mensch tun kann,. Bestimmt, verwenden, um eine Ad-Blocker. Vermeiden Sie Websites, die Sie nicht zulassen, eine zu verwenden. Konfigurieren Flash Play-on-Klick, anstatt automatisch (dies ist unterschiedlich in den verschiedenen Browsern getan). Java deaktivieren. Verwenden Sie Disconnect, Datenschutz Badger, etc. Verwenden Sie Wegwerf-Adressen E-Mail, wenn auf Web-Sites Registrierung (Mailinator und Spamgourmet sind sehr gut für diesen Zweck).

Ich benutze NoScript, aber die meisten Menschen wahrscheinlich nicht mit ihm leben können - viel zu viele Seiten sind völlig gebrochen und unbrauchbar, wenn JavaScript ist deaktiviert. Ich wünschte, ich könnte empfehlen Tor mit (es ist sehr gut für den Schutz Ihrer Privatsphäre), aber, traurig, CloudFlare macht die Hälfte des Internet unbrauchbar über Tor. Vermeiden Sie "Software-Bundles" Installation, oder zumindest so etwas wie Unchecky verwenden, die das Bündel crapware automatisch ablehnt.

Verstehen Sie, dass, wenn Sie einen Web-E-Mail-Dienst wie GMail oder Yahoo oder Hotmail / Outlook verwenden, Sie geben im Wesentlichen Ihre Privatsphäre an die E-Mail-Anbieter nach oben. (Ich benutze mein Yahoo! E-Mail-Adresse als "public" Wegwerf-Adresse - etwas, was ich leisten kann, um Menschen zu geben, ich weiß nicht, und für die ist mir egal, wenn es auf einer Spamliste landet.) Wenn Sie auf einem Web-E-Mail-Dienst angewiesen sind, zumindest etwas Privatsphäre freundlich nutzen wie Protonmail oder Unseen.is.

Auch, wenn Sie mit einem Smartphone (Ich nicht), geben Sie eine Menge Ihre Privatsphäre up. Nicht nur Ihren Namen und den Ort; viele Anwendungen auslaufen alle Arten von Daten, die verwendet werden, können Sie in eine oder andere Weise zu verfolgen.

STF: Jetzt eine praktische Frage… Was ist die effektivste automatisierte System ein Benutzer seine Dateien nutzen können, wenn sie sie auf einer täglichen Basis zugreifen möchten?

Dr. Bontchev: Dies hängt sehr stark von den jeweiligen Bedürfnissen des Benutzers. Ich mache monatliche Backups auf eine externe Platte (was ich nur während des Backup-Verbindung / Restore-Prozess), und kopieren Sie auch die relativ fertigen Versionen meiner Arbeit (z.B., ein Programm oder ein Papier) auf externe USB-Sticks. Das wäre für ein Unternehmen eindeutig unzureichend sein, dass nicht überleben würde, wenn es eine Woche im Wert von Kundendaten verliert. So, es ist niemand "effektivste" Lösung, die für alle funktionieren würde. Es gibt viele verschiedene Produkte mit unterschiedlichen Preisen und verschiedenen Funktionen, die für unterschiedliche Bedürfnisse geeignet sind.

Vor allem in Verbindung mit Ransomware, Ich würde etwas empfehlen, das so genannte tun können "Streaming" backup. Das ist, nur die Backup-Software kann das Backup zugreifen; die Sicherung als Dateien auf dem Dateisystem des Computers nicht sichtbar, die gesichert werden.

SensorsTechForum des “Fragen Sie die Experten” Interview-Serie

Wenn Sie ein Cyber-Security-Experte sind und Sie Ihre Erfahrungen mit unserem Publikum zu teilen, Senden Sie uns eine E-Mail an support[bei]sensorstechforum.com. Wir werden gerne mit Ihnen über etwas sprechen Cyber-Sicherheit!