En meget alvorlig fejl blev opdaget i Bash, en meget populær kommando tolk, udgjorde en alvorlig sikkerhedsrisiko for Linux og Unix-systemer. Ifølge sikkerhedseksperter, dette problem bør ikke betragtes som en server problem og afskediget, som Mac OS X bruger Bash. De professionelle hævder, at fejl i Bash kan være endnu værre end Heartbleed. Det ser ud til, at det er til stede i de fleste Bash versioner startende fra 1.13 og op til 4.3. Dette blev anført af Akamai Unix og Linux netværk og tele administrator Stephane Chazelas, da hun var den første til at spotte fejl. Department of Homeland Security og Computer Emergency Response Team har udsende en advarsel om, at hvis det udnyttes, fejlen kan give en ekstern hacker at få en skadelig kode på det pågældende system. Faktisk, sårbarhed database over NIST har bedømt fejlen 10 ud af 10 i form af alvorlighed.

En meget alvorlig fejl blev opdaget i Bash, en meget populær kommando tolk, udgjorde en alvorlig sikkerhedsrisiko for Linux og Unix-systemer. Ifølge sikkerhedseksperter, dette problem bør ikke betragtes som en server problem og afskediget, som Mac OS X bruger Bash. De professionelle hævder, at fejl i Bash kan være endnu værre end Heartbleed. Det ser ud til, at det er til stede i de fleste Bash versioner startende fra 1.13 og op til 4.3. Dette blev anført af Akamai Unix og Linux netværk og tele administrator Stephane Chazelas, da hun var den første til at spotte fejl. Department of Homeland Security og Computer Emergency Response Team har udsende en advarsel om, at hvis det udnyttes, fejlen kan give en ekstern hacker at få en skadelig kode på det pågældende system. Faktisk, sårbarhed database over NIST har bedømt fejlen 10 ud af 10 i form af alvorlighed.

Hvordan Bash påvirke systemet?

Sårbarheden er forbundet med, hvordan Bash program håndterer miljøvariabler. Når en variabel er tildelt en funktion, definition får en ekstra kode for. Angriberen har den simple opgave at tilføje flere kommandoer - det er den såkaldte klassiske kode injektion angreb. Ved at gøre det, angriberen vil være i stand til at kapre fjernstyre den påvirkede maskine.

Alle forskere, der har kigget på strømmen bekræftet, at Bash fejl kan let udnyttes, hvis koden injiceres i miljøvariabler. Dette kan omfatte forskellige scripts, som fastlægger rammer for DHCP-klienter eller ForceCommand funktion i OpenSSH sshd, de mod_cgid og mod_cgi moduler i Apache HTTP Server.

Som chefen for Cloud Security Alliance, Jim Reavis, erklærede i sin blog, Der er mange programmer på Unix og Linux-systemer, der anvender Bash at sætte miljøvariabler og derefter disse variabler anvendes ved gennemførelsen af andre programmer.

Bash - Heartbleed Sammenligning

Servere UNIX og Linux anvendes i datacentre over hele verden og er indlejret i mange enheder. Denne sårbarhed er blevet kendt for en lang periode. Da Bash er ganske udbredt, mange sikkerhedseksperter gør en sammenligning med Hertbleed. Dette er en OpenSSH sårbarhed, som blev opdaget i april. Nogle af de eksperter, spekulerer på, om Bash er den anden udgave af Hearbleed. Men, det er meget svært for denne at blive fortalt. Bash er et alvorligt problem, da det giver Slutter et adgang til kommandoshell, som gør det muligt cyberkriminelle at gøre hvad de vil på maskinen.

Hvis vi sammenligner størrelse, Apache-servere giver strøm til de fleste af de hjemmesider på globalt plan. Fagfolk ved, at der er masser af maskiner, der ikke er baseret på UNIX og Linux, der bruge Telnet og OpenSSH. Samtidig DHCP giver brugerne mulighed for at hoppe af og på de tilgængelige netværk. Med alt det sagt, vi bør være opmærksomme på, at der ud over de servere og computere der er andre indlejrede systemer, herunder routere, der er sårbare over for kapring.

En af de mest detaljerede analyser af Bash bug, Fejl Security Graham, udførte diverse scanninger og fandt flere tusinde sårbare servere. Alligevel, det er stadig meget svært for sikkerhed eksperter til at vurdere problemets alvor. Eksperterne siger, at Heartbleed bug var kun til stede, når en OpenSSL sårbar version er blevet installeret. Dette, dog, er ikke tilfældet med Bash bug. Med Bash bug, maskinen er sårbar, hvis den har et program, der tager i brugerens input og indstilling i på en miljøvariabel. Den web fames er generelt ikke påvirket. Brugerne skal vide, at ikke alle routere og indlejrede enheder bruger Bash. Faktisk Debian-afledte systemer kan bruge andre tolk kaldet Dash. De enheder, der er indlejret normalt bruger BusyBox, der ikke er sårbar.

Bash - sårbar eller ej?

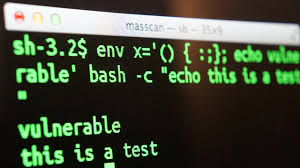

→Brugerne kan se, om de er sårbare over for den Bash bug ved at følge flere kommandoer, som leveres af CSA. De skal åbne et terminalvindue og indtaste følgende kommando ved $ prompt:ENV x = '() { :;}; ekko sårbar’ bash -c “ekko er dette en test“.

I tilfælde af at maskinen er sårbar, der vil være en tekst:

sårbar

dette er en test

I tilfælde af at brugeren har opdateret Bash vil han bare se:

dette er en test

Eksperten Red Hat kommenterede, at, hvis brugeren har flere maskiner, kan det være værd at gå videre og anvende de tilgængelige patches. Men, hvis brugeren har tusindvis af maskiner til at lappe, så måske er det værd at vente på flere flere timer. Faktisk, de vigtigste Linux-distributioner forsøger nu at arbejde på en rettelse. De sikkerhedskonsulenter advarer de brugere, selv om de ikke har hørt om Bash og ikke køre det, stadig brugeren måtte have software, der kører på den computer, som har de Bash processer.