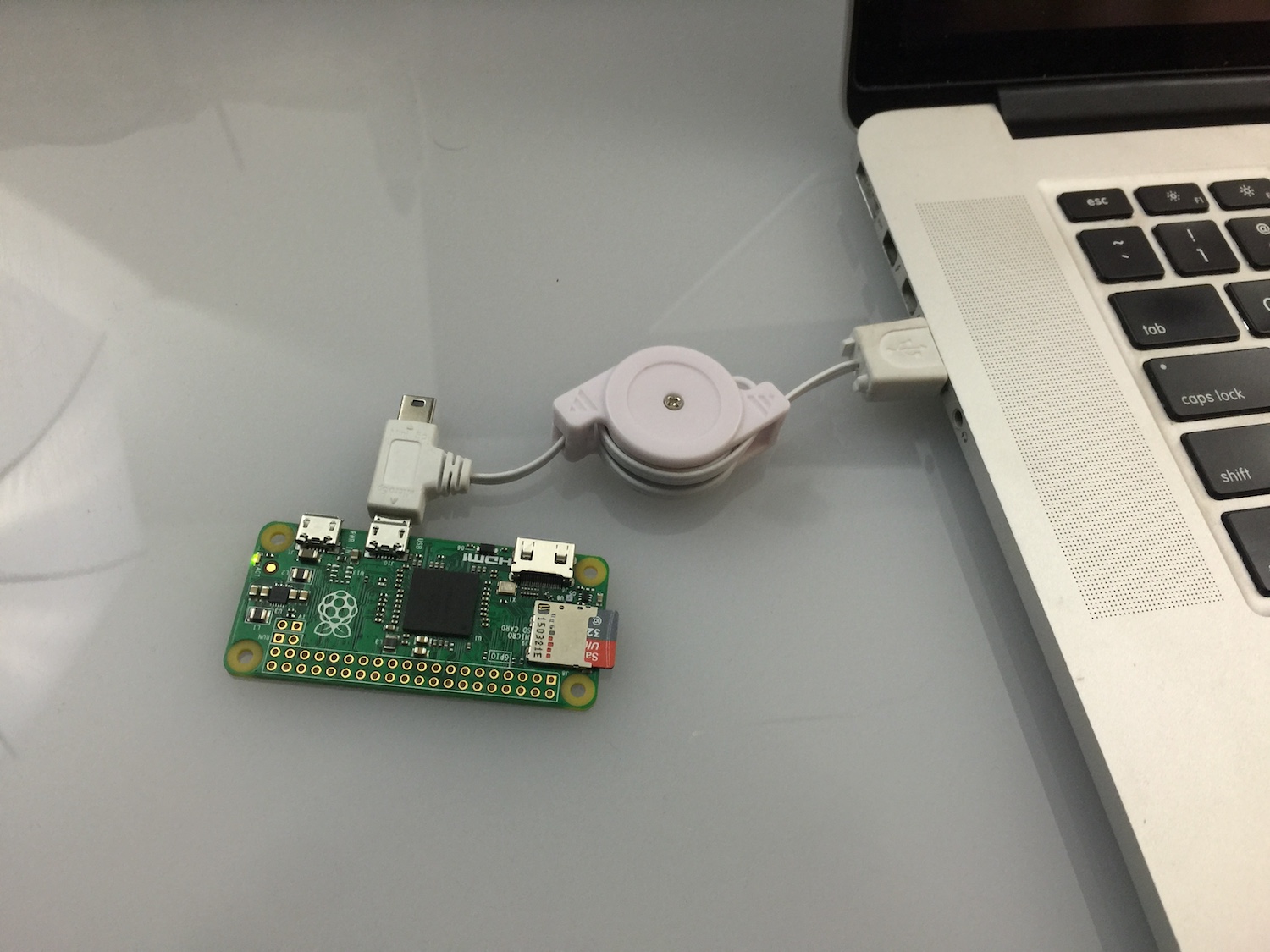

Das Exploit-Tool Arsenal bekam nur größer. Treffen Sie PoisonTap, ein Werkzeug durch den berüchtigt Samy Kamkar geschaffen. PoisonTap ist so konzipiert, frei verfügbare Software auf einem laufen $5 Raspeberry Pi Null Gerät. Aber wie funktioniert es?

Das kleine Werkzeug braucht nur in einem Computer-USB-Steckplatz eingesteckt werden. Dann wird es alle verschlüsselten Webverkehr abfangen, Authentifizierungs-Cookies enthalten. Diese Cookies werden benötigt private Konten zugreifen. Sobald dies geschehen ist, PoisonTap werden die Daten an einen Angreifer-Server senden. Zusätzlich, das Tool installiert eine Backdoor Fernbedienung über den PC-Besitzer des Browsers und das lokale Netzwerk zu ermöglichen,.

Warum hat Samy Kamkar schaffen PoisonTap in erster Linie?

In einem Gespräch mit ArsTechnica er gab die folgende Erklärung:

Die primäre Motivation ist, dass zu zeigen, auch auf einem passwortgeschützten Computer aus einem WPA2 Wi-Fi Laufe, Ihr System und Netzwerk können immer noch schnell und leicht angegriffen werden. Bestehende Nicht-HTTPS-Website Anmeldeinformationen gestohlen werden können, und, tatsächlich, Cookies von HTTPS-Sites, die nicht richtig eingestellt hat sicher die‘’ Flagge auf dem Cookie kann auch abgeschöpft werden.

verbunden: Herr. Roboter-Saison 2 Hacks und Exploits: Master / Slave und Rubber Ducky

Dies ist eine Zusammenfassung dessen, was PoisonTap ist in der Lage:

- Emuliert ein Ethernet-Gerät über USB;

- Hijacking alle Web-Datenverkehr vom Computer;

- Aussaugender und HTTP-Cookies und Sessions aus dem Browser für den Alexa Top-Speicherung 1,000,000 Webseiten;

- Aussetzen des internen Router mit dem Angreifer und macht es der Ferne zugänglich über outbound WebSocker und DNS rebinding;

- Installieren eine persistente Web-basierte Backdoor in HTTP-Cache;

- einen Angreifer erlauben zwingt remote die Benutzer auf HTTP-Anfragen und Proxy-Rückantworten über die Benutzer-Cookies auf jeder Domain machen Hintertür;

- Das Werkzeug nicht den Zielcomputer benötigen, um entriegelt wird. Und der Backdoor-Zugriff bleibt, auch nachdem das Werkzeug entfernt wird!

- Hijacking alle Web-Datenverkehr vom Computer;

Neben Computern, Heim und Büro-Router sind ebenfalls in Gefahr.

Angreifer können PoisonTap nutzen Remote-Zugriff auf einen Browser zu erhalten. Sie können auch Server-Betreiber die Kontrolle über das angeschlossene Router gewinnen. Dennoch, Angreifer müssen noch Passwort-Schutz besiegen die gezielte Router Sicherung. Wegen der hohen Anzahl von Authentifizierungsfehlern unpatched, dies kein großes Hindernis sein.

verbunden: Microsoft Edge-Programm-Wächter schützt vor dem Mimikatz Werkzeug

In Anbetracht der sehr privilegierten Man-in-the-Middle-Position das Werkzeug, es kann auch Backdoors installieren, die den Zugriff auf den Browser ermöglichen und den Router. Für den Zugriff auf den Browser, PoisonTap fällt eine Mischung aus HTML und JavaScript im Browser-Cache, der einen persistenten WebSocker schafft. Wie für den Router, das Werkzeug wendet einen DNS rebinding Angriff.

Lesen Sie mehr darüber hier.