Immer mehr anspruchsvolle und innovative Wege von Cyber-Kriminellen entwickelt werden, um sicherzustellen, dass sie in Systeme brechen. Hier sind mehrere Verschleierungstechniken eingesetzt von Hackern mit Möglichkeiten, wie Sie sich vor ihnen schützen.

Obfuscation wird häufig von Malware-Autoren verwenden Antiviren-Scanner zu umgehen. Es ist wichtig, zu analysieren, wie diese Verschleierungstechniken in Malware verwendet werden. Mit neuen Methoden und Technologien werden mit einer exponentiellen Ebene entwickelt, es wird immer Problem für Cyber-Forscher zu erkunden.

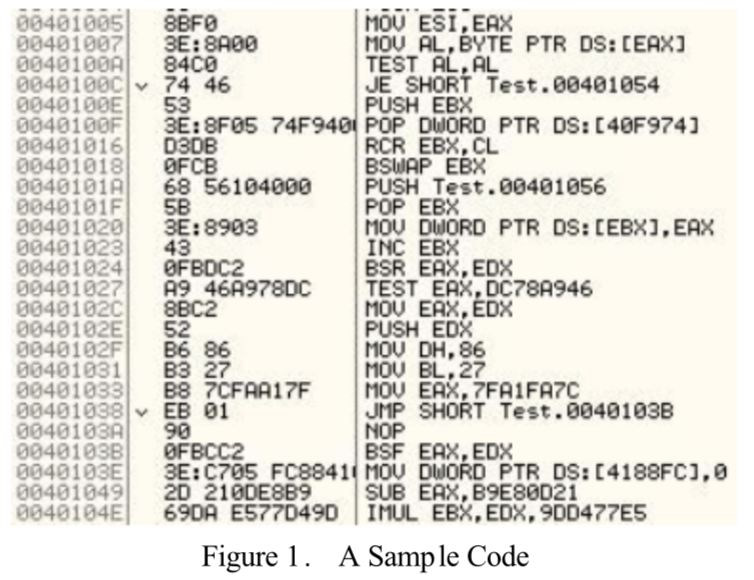

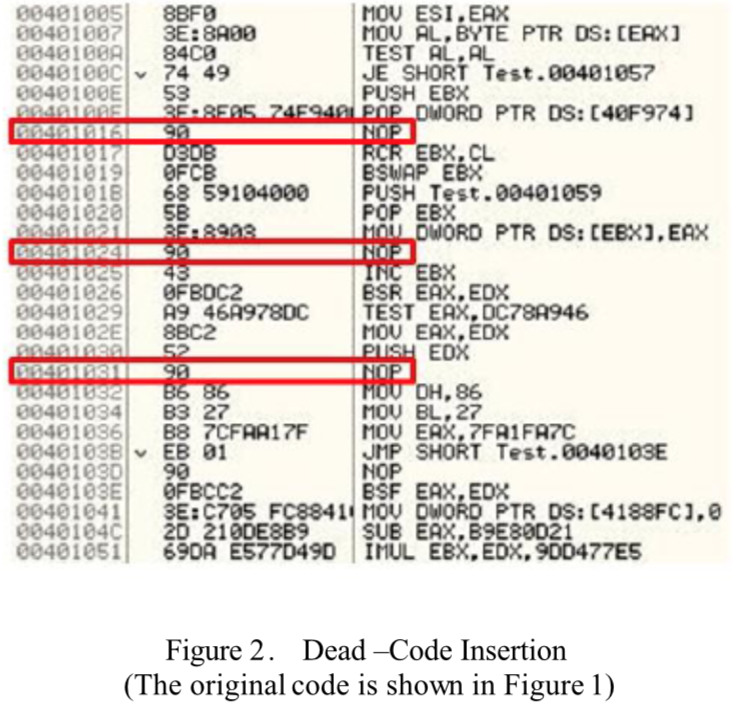

1. Dead-Insertion-Code

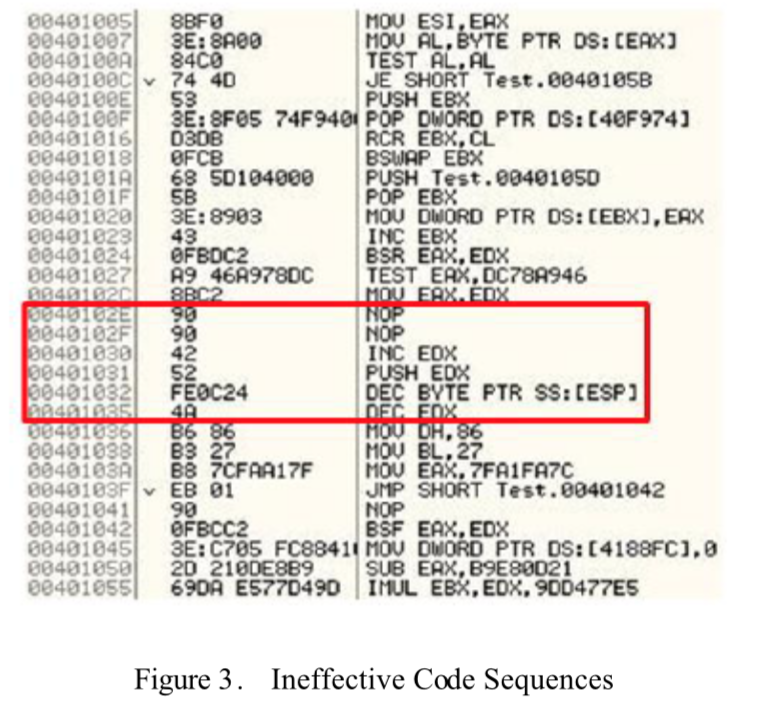

Dies ist eine einfache rudimentäre Technik, die durch Zugabe von ineffektiv Anweisungen zu einem Programmfunktionen sein Aussehen zu verändern, jedoch, nicht ihr Verhalten zu ändern. Zahl 1 und 2 zeigen, wie einfach es für das ursprüngliche Stück Code ist durch Zugabe in nop Anweisungen zu verschleierte. Zur Bekämpfung der Dead-Code Einfügungen, die signaturbasierten Antivirus-Scanner sollten die unwirksamen Anweisungen vor der Analyse der Lage sein, zu löschen. So, die Verschleierung von Code, versuchen, ihr Überleben und was die Erfassung schwieriger zu gewährleisten, Einige Codesequenzen stellen sich könnte wie in Abbildung 3.

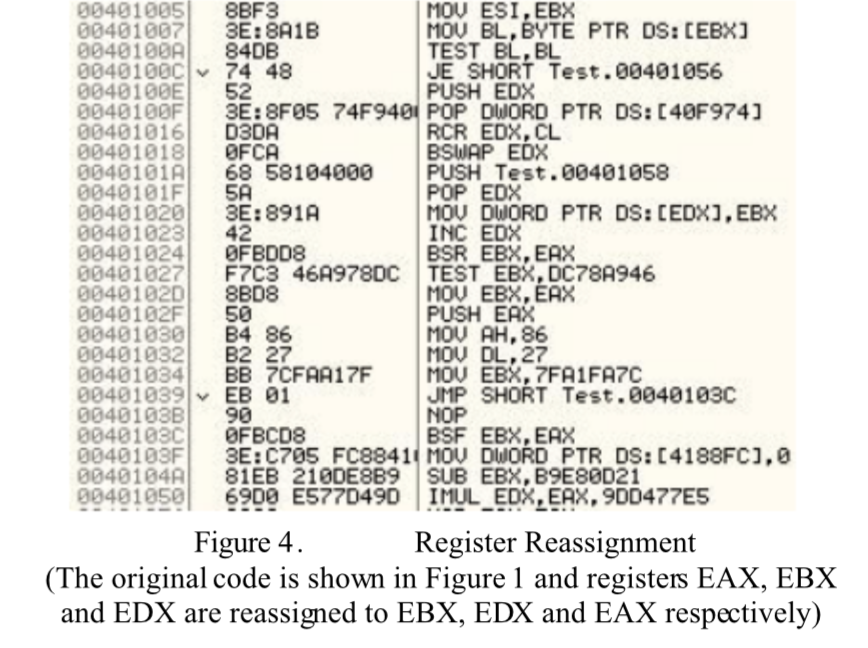

2. Registrieren Reassignment

Registrieren Neuzuordnung ist eine Technik, die Register von Generation zu Generation schaltet, während in der Zwischenzeit den Programmcode hält, ohne sein Verhalten zu ändern. Zahl 4 ein Beispiel veranschaulicht, wobei der ursprüngliche Code in Abbildung verwendet hat sich weiterentwickelt durch die Register-Schalt. (Angestellt bei Win95 / Regswap Virus)

Beachten Sie, dass die Wildcard-Suche diese Verschleierungstechnik unbrauchbar machen kann.

3. Subroutine Neuordnen

Unterprogramm Umordnung ist eine Verschleierungstechnik, die das ursprüngliche Stück Code macht härter durch Antiviren-Programme zu erkennen, indem die Reihenfolge des Codes des Subroutinen in einer randomisierten Weise zu ändern. Es ist eine sehr clevere Art zu sagen, dass diese Technik n erzeugen kann! verschiedene Varianten, wobei n die Anzahl von Subroutinen, z.B., Win32 / Ghost hatte zehn Subroutinen, Bedeutung 10! = 3628800 verschiedene Generationen des Codes.

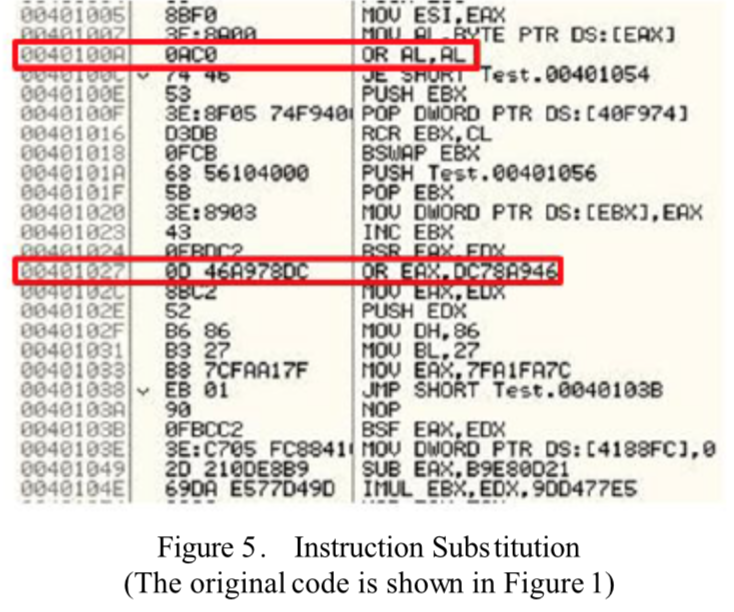

4. Instruction Subroutinen

Diese Art von Verschleierung Technik sorgt dafür, dass der ursprüngliche Code entwickelt, indem er einige Anweisungen mit anderen Äquivalente zu den ursprünglichen Anweisungen zu ersetzen. So nehmen Sie ein Beispiel aus der Abbildung 5, xor mit Unter und mov ersetzt werden kann, mit Push / Pop ersetzt werden. Diese Technik kann den Code auf eine Bibliothek von ähnlichen Anweisungen ändern.

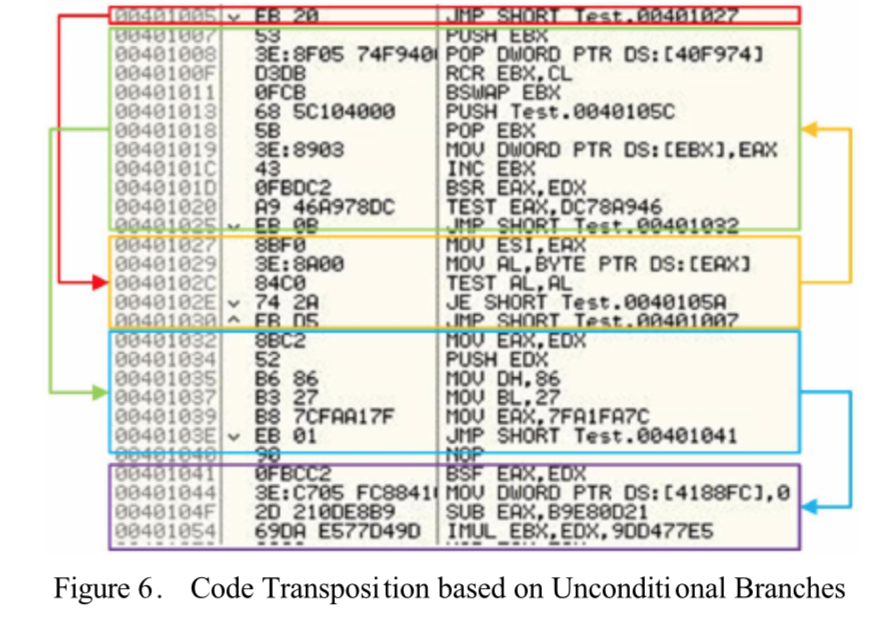

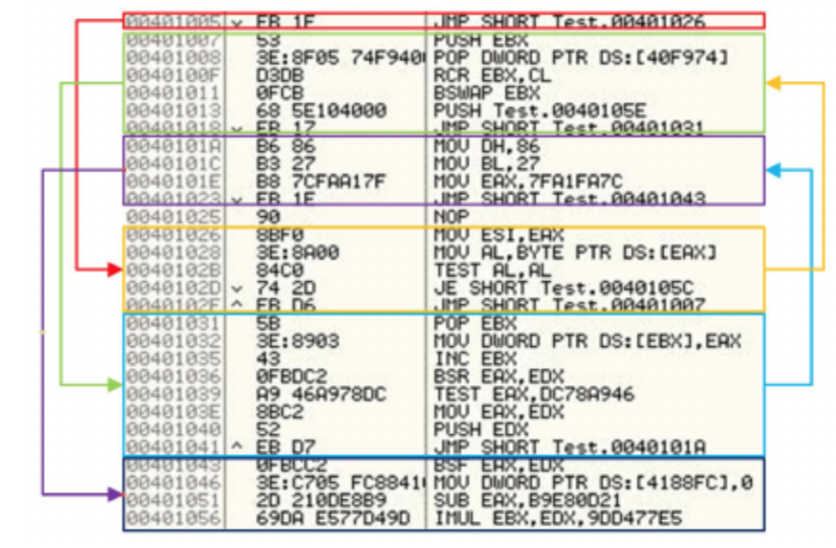

5. Code Transport

Code Umsetzung verwendet eine Neuanordnung der Sequenzen der Anweisung eines ursprünglichen Code, ohne auf das Verhalten des Codes keine sichtbaren Auswirkungen hat. Im Wesentlichen, gibt es zwei Methoden, um diese Technik in Aktion zu implementieren.

Das erste Verfahren, in Figur exemplifiziert 6, zufällig mischt die Anweisungen, ausgehend auf die Original-Ausführungsreihenfolge durch Rückgewinnung der unbedingten Verzweigungen oder Sprünge Einlegen. Ein Weg, diese Art von Verschleierung zu bekämpfen, ist das ursprüngliche Programm wiederherzustellen, indem die unbedingte Verzweigungen oder Sprünge zu entfernen. Im Vergleich, die zweite Methode schafft neue Generationen durch die Wahl und Neuordnen der freien Befehle, die auf einem keinen Einfluss haben andere. Es ist ein anspruchsvolles und komplexes Problem die freien Anweisungen zu finden. Diese Methode ist schwer zu implementieren, jedoch, es kann auch die Kosten für die Erkennung stellen hohe. Zahl 7 veranschaulicht das zweite Verfahren.

6. Code Integration

Code-Integration wurde zum einen durch die Win95 / Zmist Malware führte auch als Zmist bekannt. Die Zmist Malware bindet sich an den Code der Zielprogramm. Um diese Technik der Verschleierung auszuführen, Zmist muss zunächst seine Zielprogramm in kleine überschaubare Objekte decompile, und Schlitz sich zwischen ihnen, Vorgehen auf den integrierten Code in eine neue Generation Zusammenbauen. Bei weitem ist dies eines der modernsten Verschleierungstechniken und kann Erkennung und Wiederherstellung sehr schwierig, sowie teuer.

Möglichkeiten, sich von Advanced Malware Obfuscation zu schützen

Viele der Verschleierungstechniken, die oben diskutiert entweder beinhalten Malware-Code zu ändern signaturbasierte Erkennung oder mit Verhaltensweisen zu vermeiden, die schädlich sind,, wenn auch wir schließen, so im Nachhinein. Malware Verschleierung ist ein komplexes Thema in Cyber und obwohl kann es in der Lage sein, zu ändern, wie es stellt sich dem Anwender, es kann sein nicht dennoch bösartiges Verhalten ändern, daher viel von Antivirus-Software und Fortgeschrittene Detektionslösungen basieren ihr Kernerfassungsprinzip auf verdächtiges Verhalten. Malware kann auch Haken Prozesse mit bekannten Netzwerk-Fähigkeiten, um jeden böswilligen Verkehr Maske zu helfen.

Solche Lösungen spielen die Rolle des Opfers mit all den normalen Software, die in einem Begriff geprägt als „Sandbox“ mit den durchschnittlichen Benutzer kommt. Erkennt das System eine verdächtig wirkende Datei, es führt sie in diesem von simulierten Sandbox-Umgebungen geschlossen ihre Glaubwürdigkeit zu testen. Solche Systeme können genau sagen, ob eine verdächtige Datei in das System gelangt durch Überwachung für Hunderte von bekannten typische Malware-Verhalten schädlich ist.

Das ist nicht Verbrecher zu sagen, sind sich nicht bewusst von Sandkästen. In der Tat, einige der neuesten Steuerhinterziehung Taktik funktionieren ausschließlich mit dem Zweck Sandkästen zu entziehen. Solche Taktiken sind Fingerabdrucks Sandbox-Systeme - mit Hilfe von Techniken aus der CPU im Bereich Timing Kontrollen bekannt Registry-Einträge. Andere Techniken sind auch menschliche Interaktionen zu den Längen Sinn gehen zu überprüfen, ob die Maus vor kurzem verschoben wurde, daher, überprüfen, ob der Computer von einem Menschen verwendet wird oder ob es sich um automatisiertes.

Hacker kann wie die passiven Gegner scheint, aber Malware-Verbreiter hat bereits Schützer erstellt die in der Lage sind, einige Sandkästen zu erkennen. Dennoch, es wurden in vollem Umfang berücksichtigen einige fortschrittliche Lösungen entwickelt, die dies übernehmen. Daher, einige Lösungen nutzen vollständige System Code-Emulation und daher Sandbox-Umgebungen schaffen, in dem sie in der Lage sind, jede Anweisung ein bösartiges Stück Software an die CPU oder Speicher sendet zu beobachten. Diese Art der Sichtbarkeit ermöglicht fortschrittlichere Malware-Lösungen bei der Erkennung von Malware Verschleierungs.

Schutz vor Malware-Bedrohungen nutzen fortschrittliche Verschleierungstechniken zu bleiben, eine leistungsstarke Anti-Malware-Lösung ist ein Muss.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren

Hey Können Sie ein kostenlos zur Verfügung Werkzeug für diesen ? Ich möchte Malware Testszenarien erstellen – Ich suche diese teqniques zu verwenden, um nicht nachweisbar EICAR-Testdateien zu erstellen.

Hallo, es ist nicht gerade eine gute Idee, solche Werkzeuge vorschlagen, aber ich würde fragen Foren in Hacking (Russisch, beispielsweise) für jedes Werkzeug, das für Sie arbeiten. Solche Foren ähneln den folgenden darkpro.ws.

Und auch wenn Sie etwas nicht nachweisbar, es ist fast unmöglich,, weil die meisten Null-Tage oft in den Datenbanken der meisten Anti-Malware und Anti-Virus-Unternehmen, und wenn es Sie nicht nachweisbar bleiben, Sie müssen dafür auf U-Bahn-Foren zahlen.