Es ist kein Geheimnis, dass moderne Anwendungen häufig ein Ziel von Cyber-Attacken worden. Gartner berichtet, dass 95% von Web-Anwendungen Erfahrung Angriffe wegen gestohlener Benutzerpasswörter. Das bedeutet, eine Reihe von Symbolen ist nicht mehr eine zuverlässige Möglichkeit, persönliche Daten zu sichern, und dies hat Unternehmen geschoben fortgeschrittenere Sicherheitsmethoden zu arbeiten, wir werden in diesem Artikel berücksichtigen.

Verfahren zur Benutzerauthentifizierung

Lassen Sie uns zunächst die Authentifizierungsmethoden berücksichtigen Sie verwenden können, während App-Entwicklung.

Digitales Zertifikat

Es ist ein elektronisches Dokument, das von der spezifischen Stelle ausgestellt. Solche Zertifikate enthalten identifizierende Informationen und sind leicht zu überprüfen, da sie von einem vertrauenswürdigen Unternehmen ausgegeben werden,.

Digitale Zertifikate haben die folgenden Angaben enthalten:

– Name des Halters;

– Ordnungsnummer;

– Haltbarkeitsdatum;

– Kopie des öffentlichen Schlüssels zu dem Halter gehört,;

– Elektronische Unterschrift der Behörde.

Der öffentliche Schlüssel wird verwendet, um Nachrichten zu verschlüsseln, und die elektronische Signatur verwendet, um Daten zu überprüfen,. Browser und Betriebssysteme haben Listen von Behörden, und so sind sie in der Lage festzustellen, ob die Unterschrift einer von ihnen gehört oder nicht.

Chipkarte

Eine Smartcard wurde entwickelt, um sicher den privaten Schlüssel des Besitzers zu speichern und die Eingabe, wenn die Autorisierung geschieht. Smartcards sind im Grunde Sicherheitschips, die direkt in ein Gerät eingesetzt oder verwendet werden können drahtlos.

Wenn die Smart-Card mit der Vorrichtung eingesetzt oder mit diesem verbunden, die Verschlüsselungsalgorithmen entschlüsseln die Daten und Benutzern den Zugriff bekommen, was verschlüsselt wurde, z.B., App oder das Gerät selbst.

Hardware-Schlüssel

Es ist ein physikalisches Gerät erstellt Einweg- Passwörter zu generieren, die typischerweise gültig nicht mehr als eine Minute sind. Ein speziell entwickelten Algorithmus erzeugt einen einzigartigen Satz von Symbolen in der logischen Sequenz.

Biometrie

Es ist ein gute Möglichkeit der Authentifizierung das braucht keine Passwörter überhaupt da biometrische Daten für jede Person einzigartig ist. Die Daten können mit Hilfe des Fingerabdrucks verschlüsselt und entschlüsselt werden, Gesichts- und Irisabtastung, Stimme, Unterschrift, etc.

Dieses Verfahren kann sowohl als einzige Authentifizierungsverfahren oder als ein Teil der Multi-Faktor-Authentisierung verwendet werden,. Mit anderen Worten, es macht es möglich, in das Konto einzuloggen oder das Gerät entsperren.

Nähe

Das bedeutet, das Gerät oder die App freigeschaltet wird, wenn die eingestellten Bedingungen erfüllt werden. Diese Bedingungen können umfassen Geolocation oder das Vorhandensein eines Fremdgerätes. So, das Smartphone kann entriegelt werden, wenn es um das jeweilige Gerät über Bluetooth verbindet oder, wenn es in dem spezifischen Bereich (z.B., in einem Heim des Benutzers).

Authentifizierungstechnologien

Jetzt, Lassen Sie uns Lösungen und Services berücksichtigen Entwickler für den Aufbau robuste Sicherheit für mobile Anwendungen und Websites verwenden können,.

KodeKey

Dieser Auth Rahmen hilft Entwickler einen biometrischen-basierten Authentifizierungsprozess bauen. Mit seiner Hilfe, ein Benutzer hat keine Passwörter wie alles ist ein Smartphone und ihre einzigartigen biometrischen Daten, die sie benötigen, erstellen.

Server dieses Frameworks speichern Informationen über die Konten jedes Benutzers und verknüpfen diese mit Telefonnummern oder PINs. Ihre gut gestaltete API macht den Prozess der Service-Integration in eine Webseite einfach als Torte.

Das Schema der KodeKey Arbeit ist die folgende:

1.Telefonnummer oder PIN durch den Benutzer in das Login-Feld eingegeben;

2.Dieser Versuch wird gesendet KodeKey;

3.Die Benutzeridentität wird unter Verwendung von Fingerabdruck-Scan-authentifiziert.

LaunchKey

Diese Plattform bietet mehr Möglichkeiten zur Überprüfung der Identität: ein gutes altes Passwort und erweiterte Zwei-Faktor-Authentifizierung. Der Anwender kann den Motor von LaunchKey mit Hilfe der öffentlichen API zugreifen. Das Gute an diesem Service ist, dass es keine privaten Aufzeichnungen speichert anderswo, sie sind alle auf dem Benutzergerät gespeichert.

Auch, LaunchKey bietet Benutzern, ihre eigenen Sicherheitsmechanismen zu schaffen. Beispielsweise, die Unternehmensdaten zu schützen, Sie sind in der Lage, die Kombination von Personen Identitätsprüfung mit ihrer Geolocation zu setzen, wenn der Versuch, auf das System zuzugreifen gemacht. Mit anderen Worten, Sie können die Plattform bietet durch die Kombination verschiedene Sicherheitsmechanismen Zwei-Faktor-Authentifizierung erstellen Sie Ihre eigenen.

Notenschlüssel

Dieser Dienst nutzt eine Kamera sowie einen asymmetrischen Schlüssel, die Identität zu verifizieren gelegentlich erzeugten Bilder und Schlüssel verwendet.

Benutzer erhalten ein privates Schlüssel Recht, nachdem sie ein Konto registrieren und Clef des mobilen App installieren. Dieser private Schlüssel wird immer auf dem Benutzergerät gespeichert, während der öffentliche Schlüssel zu Clef-Server gesendet.

Der Rest ist einfach. Wenn Benutzer versuchen, in den Dienst zu protokollieren, die Schlüssel verwendet, sie sehen ein generiertes Bild in einem Browser. Dann, Benutzer zeigen ihre Smartphones zu diesem Bild, Die App scannt, verschlüsselt sie durch den privaten Schlüssel, und sendet diese Daten an den Server Clef. Wenn der Server erkennt, dass das gesendete Bild wird mit Hilfe des richtigen Schlüssels entschlüsselt — die Operation erfolgreich.

M-pin

Diese Lösung eignet sich sowohl für Web- und Mobile-Produkte. Wenn Sie M-Pin für das Web-Produkt, müssen Sie spezielle JavaScript-basierten Code und Bibliothek in Ihre Web-Anwendung integrieren. Wenn Sie möchten, M-Stift für mobile Produkte verwenden,, Sie verwenden einen mobilen Browser eingebauten in der Anwendung auf Ihr Konto zuzugreifen.

Wenn Sie auf Dienste zur Authentifizierung von M-Stift mit, Sie legen ein bestimmtes Mobilgerät oder Desktop-Browser auf das Konto und stellen Sie eine PIN. Dann, das angeschlossene Gerät erhält einen Token und Sie können mühelos anmelden.

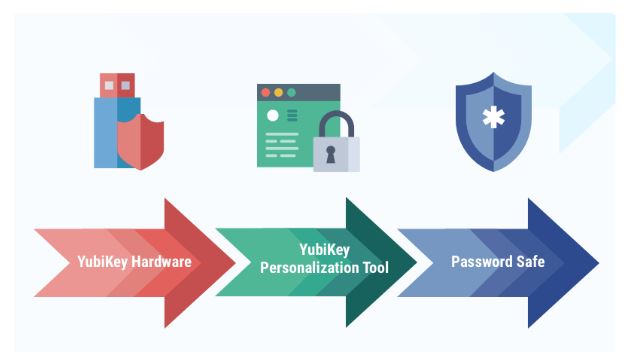

YubiKey NEO

Es ist ein physischer USB-Schlüssel, der von Giganten wie Google verwendet wird, Dropbox, und Github. Der Schlüssel wird mit NFC betrieben, so ist es leicht zu bedien mit mobilen Geräten, die die Unterstützung für diese Technologie haben. Alles, was Sie tun müssen, ist, das Gerät einfach auf die Rückseite Ihres Smartphones zu legen und einen Knopf zu drücken, damit das Gerät den einzigartigen Satz von Zahlen generieren kann.

Für den Fall, Sie arbeiten mit Laptops oder Desktops, Sie können einfach in den USB-Port anschließen, wenn in einem bestimmten Service-Anmeldung.

Es gibt viele Technologien, um eine sichere Authentifizierung Prozess bieten. Die Wahl liegt bei Ihnen.

Über den Autor: Nataliia Kharchenko

Nataliia Kharchenko ist ein Technical Writer bei Cleveroad Firma, die Entwicklung Dienste Web- und Mobile-App bietet. Ich genieße eine digitale Welt näher zu den Menschen zu bringen und das Schreiben über Technologie, mobile Anwendungen, Innovationen, und progressive Management-Modelle.

Nataliia Kharchenko ist ein Technical Writer bei Cleveroad Firma, die Entwicklung Dienste Web- und Mobile-App bietet. Ich genieße eine digitale Welt näher zu den Menschen zu bringen und das Schreiben über Technologie, mobile Anwendungen, Innovationen, und progressive Management-Modelle.