Noch ein weiterer sextortion Betrug schleicht in der Benutzer-Postfächer. Der Betrug, der die „Warnung wird mit! Konto kompromittiert!“Betreff-Zeile wird unter Berufung auf der Spoofing-Technik, um den Anwender glauben zu machen, ihr System gehackt wurde.

Was ist Spoofing?

Spoofing ist leicht zu erkennen - die Spam-Mails erscheinen aus Ihrer E-Mail-Adresse gesendet worden zu sein.

Solche Betrügereien Anspruch in der Regel, dass die E-Mail des Empfängers wurde gehackt, und das ist, warum die E-Mail von ihm gesendet werden soll erscheint. Und dieser Strom Betrug funktioniert die gleiche Sache, mit den Betrügern vollen Zugang zum System des Empfängers erhalten haben behauptet,. Jedoch, Diese Ansprüche sind weit von der Wahrheit, und Sie sollten sich keine Sorgen gehackt zu Ihrem Konto oder das System wird.

Die Wahrheit ist, dass Spam-Betreiber haben für eine lange Zeit E-Mail-Adressen wurden Spoofing. Die Werkzeuge, die E-Mail-Spoofing ermöglichen sind überraschend leicht zu bekommen. Alles, was Sie ist ein Arbeits SMTP-Server benötigen, die ein Server, die E-Mail senden, und die richtige Mailing-Software, Lifehacker des Autors Alan Henry erklärt.

Wissen Sie, dass jeder Mail-Server konfiguriert werden kann, von einer bestimmten Domain senden, und es gibt sogar Websites, die Sie E-Mails kostenlos mit einer beliebigen E-Mail-Adresse senden lassen. Es sollte beachtet werden, dass diese Methoden Spuren hinterlassen, die Spoofing weggeben. Deshalb ist es wichtig zu lernen, wie E-Mail-Header lesen.

Jedoch, Ihre E-Mail-Header zeigt, hängt von der E-Mail-Provider. für Google Mail, Öffnen Sie die E-Mail und klicken Sie auf die drei vertikalen Punkte neben der Antwort Pfeil und wählen Sie „Original anzeigen“, um die Details zu überarbeiten.

Die Warnung! Konto kompromittiert!“Scam Dissected

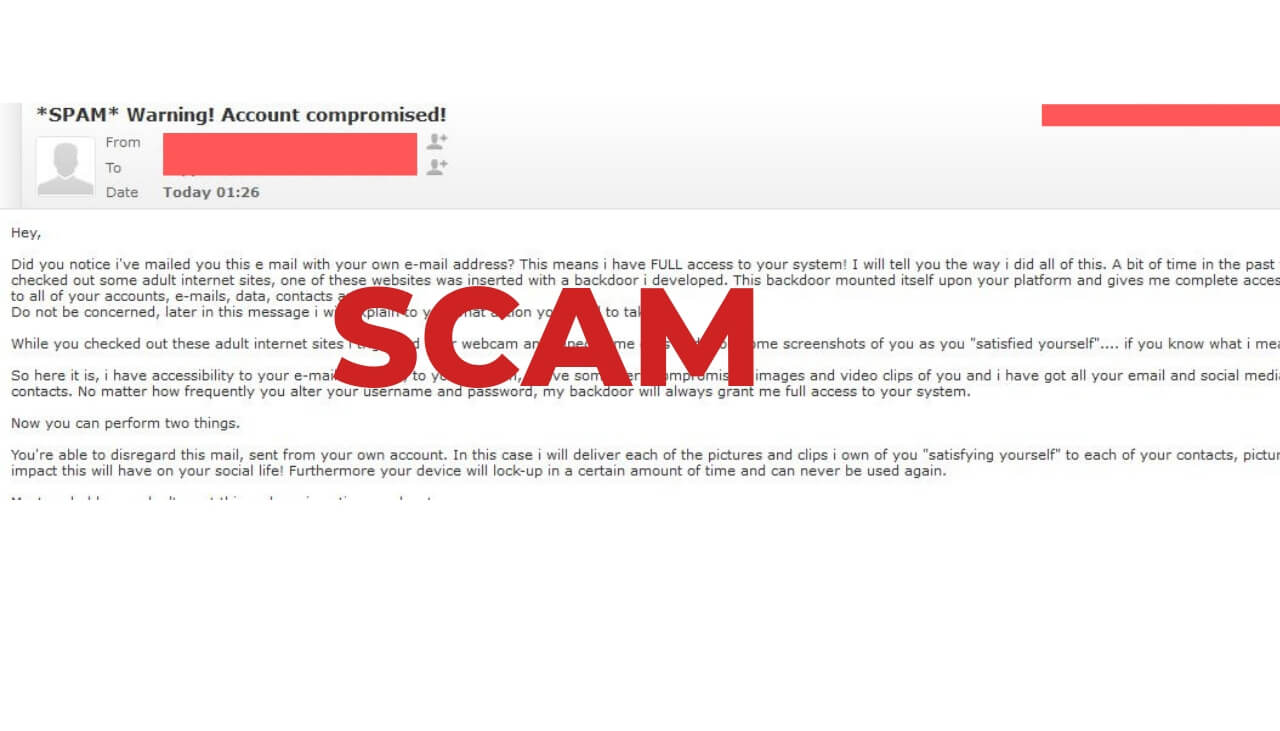

Wir haben festgestellt, dass der Grund, warum der Betrug E-Mail von Ihrer E-Mail gesendet wurde, erscheint spooft. Lassen Sie uns weiter den Betrug sezieren. Hier ist der vollständige Text der Nachricht Betrug:

Hallo,

Haben Sie ich Ihnen diese E-Mail mit Ihrem eigenen E-Mail-Adresse gesendet haben? Das bedeutet, ich vollen Zugriff auf Ihr System! Ich werde Ihnen den Weg sagen, dass ich all dies tat. Ein bisschen Zeit in der Vergangenheit überprüfte einige erwachsene Internet-Seiten aus, eine dieser Websites wurde mit einer Backdoor-i entwickelt eingefügt. Diese Backdoor montiert sich auf Ihrer Plattform und gibt mir vollständige Zugänglichkeit zu allen Ihren Konten, E-Mails, Daten, Kontakte und so weiter.

Seien Sie nicht besorgt, später in dieser Nachricht werde ich Ihnen erklären, welche Maßnahmen Sie ergreifen müssen,.

Während Sie diese erwachsenen Internet-Seiten ausgecheckt ausgelöst i Ihrer Webcam und einige Clips aufgenommen und nahm einige Screenshots von Ihnen, wie Sie “erfüllt sich”…. wenn du weißt, was ich meine.

Hier ist es also, Ich habe Zugriff auf Ihre E-Mail-Konten, auf Ihrem System, Ich habe einige sehr kompromittierenden Bilder und Videoclips von Ihnen, und ich habe alle Ihre E-Mail und Social-Media-Kontakte bekam. Egal, wie häufig Sie Ihren Benutzernamen und das Passwort ändern, meine Hintertür gewährt mir immer vollen Zugriff auf Ihr System.

Jetzt können Sie zwei Dinge ausführen.

Sie sind in der Lage diese E-Mail ignorieren, gesendet von Ihrem eigenen Konto. In diesem Fall werde ich jedem der Bilder und Clips liefern i von Ihnen besitzen “erfüllt sich” zu jedem Ihrer Kontakte, Bild, um die Auswirkungen, die dies auf Ihr soziales Leben haben! Außerdem wird Ihr Gerät in einer bestimmten Zeit gesperrt und kann nie wieder verwendet werden.

Wahrscheinlich das Sie nicht wollen, so ist hier Option Nummer zwei.

Ich wohne in einem Land, wo es ziemlich hart ist, jede Art von Arbeit zu finden oder meine Familienmitglieder unterstützen, das ist, warum ich das wirklich tun, das ist, warum ich ein Hacker bin. Sie sind nicht gezielt, Sie überprüft nur die falsche Website zur falschen Zeit aus. Also für meine Geheimhaltung müssen Sie eine Sache für mich auszuführen.

Sie senden müssen $780 (USD) in Bitcoins an meine Adresse:

1LRuigr82sxPmQt5XDQ7PprJu9qX1rJFMN (Kopieren und Einfügen dieser, es ist Groß- und Kleinschreibung).

Ich kann mir vorstellen, Sie nicht genau wissen, wie die Verwendung bitcoins doch das ist kein Problem, Google durchsuchen, viele Websites bieten bitcoins eine Debit- oder Kreditkarte verwendet wird, und der Prozess ist extrem schnell.

Betrachten Sie dies als Spende.

Von dem Moment an Sie diese Nachricht geöffnet aktiviert Sie einen Timer. Mein Setup wird nun diese besondere Bitcoin-Adresse für alle eingehenden Transaktionen überwachen. Sie haben 12 Stunden (gerade 12!) die Transaktion zu machen. Wenn Sie nicht über die Übertragung innerhalb dieses Zeitraums generieren Ihr Gerät einsperren, auch wenn Sie trennen aus dem Internet oder ändern Sie alle Ihre Online-Passwörter. Hinzu kommt, dass alle Ihre Beziehungen erhalten alle bösen Bilder und Videos i posses von Ihnen, dies wird eine große auf Ihr soziales Leben beeinflussen.

Wenn die Übertragung in kommt, bevor ihr gebühr wird mein System automatisch die Hintertür auf Ihrem Gerät herunterfahren und entfernen Sie alle Daten, Bilder und Videos i posses von Ihnen und Sie werden nie wieder von mir hören, dann können Sie Ihr Leben leben weitergehen, als ob dies geschah nie.

Ich möchte nicht Schaden tun aber ich durchführen, was es braucht mein Ehepartner und Kinder zu ernähren.

Da Sie nur 12 hrs Sie besser die Transaktion beginnen jetzt!

Um es kurz zu machen, Sie sollten nicht alles, was die Betrüger Ansprüche glauben, und Sie sollten kein Geld an die dafür vorgesehenen Bitcoin-Adressen übertragen. Die Behauptung, dass Sie Einfluss auf jemanden haben, ist ein alter Trick Erpressung, und Betrüger nutzen diese Vorgehensweise in der Hoffnung, dass sie etwas Geld aus leichtgläubig Benutzer machen.

Eine einfache Lösung

Da alle bisherigen Erpressung-basierte Betrügereien setzen auf angebliche Aufnahmen des Empfängers beobachten Inhalte für Erwachsene, einfach Ihr Laptop-Kamera verschleiern. Das mag albern klingen, aber zu wissen, dass Ihre Kamera Blätter keinen Platz abgedeckt ist für Sie zu kümmern, ungeachtet der Forderungen des Betrügers.

Eine weitere einfache Sache, können Sie tun, E-Mail-Ernte zu vermeiden (wo Betrüger und Dritter ernten E-Mail-Adressen in loser Schüttung) ist die E-Mail-Adresse munging sogenannte, oder einfaches Ändern der Zeichen „@“ in „auf“ und „“ in „Punkt“. Dies gilt insbesondere für Personen mit geschäftlichen E-Mail, die auf das gesamte Internet zu sehen sind.

Und noch einmal, egal wie überzeugend die E-Mail Sie Klänge empfangen, nicht darauf hereinfallen, weil es ein Betrug.

Wenn Sie eine gefälschte E-Mail erhalten, die Sie glauben, ist ein Betrug, Sie können uns ein Wort senden Sie unsere Website Kontaktformular, Kommentar Abschnitt oder auf unserer Facebook oder Zwitschern Seite.