Computerviren entwickeln sich schnell als Hacker neue Arten von Malware und Abgabemechanismen Ausarbeitung sind. Trotz der Tatsache, dass die meisten gewöhnlichen Computer-Nutzer, sie als einzelne ausführbare Dateien erkennen, die eine vordefinierte Skript Verhalten ausführen, die aktuelle Angriff Kampagnen zeigen eine ganz andere Art und Weise Dateien von der Handhabung. Die Computer-Virus Landschaft ändert sich schnell, wie die nächste Generation von Malware Stücke produziert werden. In bestimmten Situationen, die Sicherheitsanalysten Rennen gegen den Hacker als Infektionen können für lange Zeit unentdeckt bleiben. Dieser Artikel untersucht einige der zeitgenössischen Computervirus Designmuster und die wesentlichen Malware-Komponenten, die in den letzten Jahren zum Standard geworden sind.

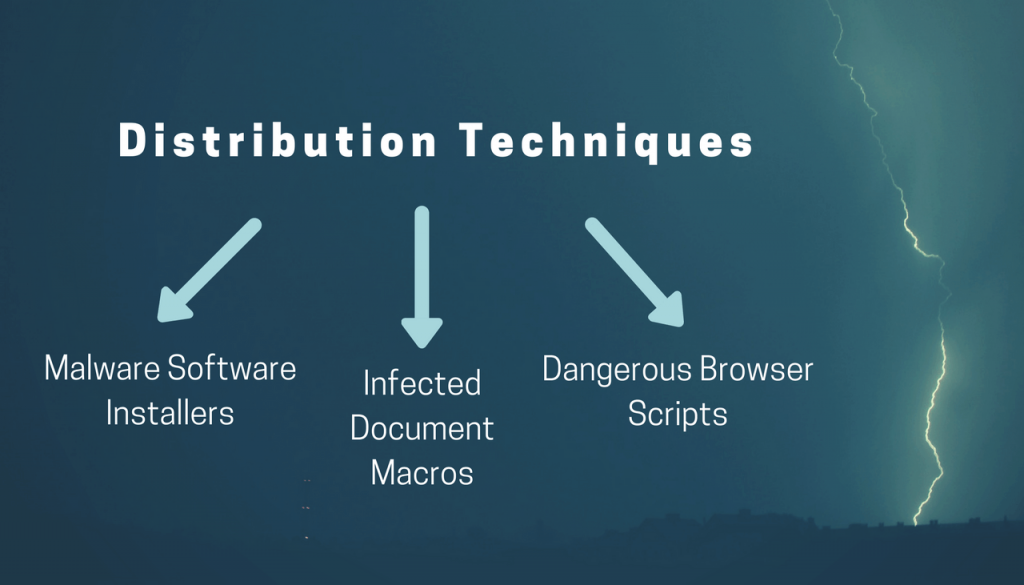

Malware Principles: Vertriebstechniken

Einer der wichtigsten Aspekte der verschiedenen Angriffskampagnen ist die Planungsphase. In größerem Umfang, Der Infektionsmechanismus bleibt viel wichtiger als die eigentlichen Malware-Komponenten. Für einen Computerkriminellen, Die gefährlichste Aufgabe ist die anfängliche Einbruchsphase, da sie einen Weg finden müssen, um sich in die beabsichtigten Ziele zu hacken. In den letzten Jahren, Die Vertriebsstrategien haben sich dramatisch verändert, da die Kriminellen eine breite Palette von Werkzeugen einsetzen, Internetdienste, und fortschrittliche Mechanismen.

Computer-Nutzer können Opfer von aufwendigen Phishing werden, die mehrere Social-Engineering-Strategien nutzen. Dies kann durch Senden von Links zu Hacker-kontrollierten Websites oder ein Stück Malware-Datei durchgeführt werden. Anstatt sich auf eine einzelne ausführbare Datei zu verlassen, die einfach mit einer einfachen Echtzeit-Antiviren-Engine gescannt werden kann, Die Hacker können herunterladbare Module integrieren, die einen mehrstufigen Bereitstellungsprozess verwenden. Es gibt verschiedene Strategien, die bei der Bereitstellung von Viren auf weltweiter Ebene als wirksam erwiesen haben.

- Malware-Software Installers - Die Kriminellen können herunterladen legitime Software Installateure von den offiziellen Anbieter Download-Seiten. Sie sind modifizierte Malware-Code enthalten, die resultierende Datei wird dann eine Vielzahl von Möglichkeiten verteilt mit: E-Mail-Nachrichten, gefälschte Download-Seiten, P2P-Netzwerke und etc.

- Infiziertes Dokument Makros - Diese Art von Dokumenten darstellen als legitime Dokumente von Nutzerinteressen und stellt als Rechnungen, Benachrichtigungen oder Buchstaben. Sie können von verschiedenen Typen sein (Rich-Text-Dokumente, Tabellen oder Präsentationen) und starten Sie eine Benachrichtigung Aufforderung, die die Opfer bittet die integrierten Makros aktivieren (Skripte). Wenn dies der Virus-Infektion erfolgt folgt.

- Gefährliche Browser Scripts - Wenn die Angriffe beinhalten gefälschten Web-Browser-Plugins (auch als Entführer bekannt). Normalerweise umleiten sie die Opfer zu einem Hacker-operierten Stelle durch die Standardeinstellungen zu ändern. Während der ersten Infektion kann das Virus Probe auch auf die Opfer-Computern eingesetzt werden.

Andere direkte Wege von Virusinfektionen zu liefern beinhalten die Schaffung von Malware-Websites. Sie nutzen die gleichen Grafiken und Text als legitime Websites und in der Regel darstellen als gefälschte Kopien von Internet-Diensten und Download-Portalen. Der Hacker registriert Domainnamen, die auf die legitimen Websites ähnlich sind, als Folge ihnen viele Nutzer zum Opfer fallen.

In letzter Zeit, Viren werden auch mithilfe von Social Media-Nachrichten aus gefälschten Profilen verbreitet, Chat-Programme, und Webforen. Dies geht weiter in Chats im Spiel, Gaming-Communities (wie Dampf) und andere damit zusammenhängende Anwendungen.

Initial-Virus-Infektion Mechanisms

Sobald die Viren zum Opfer eingesetzt worden beherbergt das erste Stadium der Infektion begonnen wird. In der Regel, Die meisten Malware-Bedrohungen starten ihre Engines, sobald dies erfolgt ist. Dies ist das Standardverhalten. Anti-Malware-Software kann auf dieses Verhalten achten und der Scan-Software sofort signalisieren, eine gründliche Analyse der potenziell schädlichen Datei durchzuführen. Infolge, Diese Belastungen können Echtzeitmotoren umgehen. Dies ist auf die im Zusammenhang Stealth-Schutz Fähigkeiten, die das erwartete Verhalten entgegenzuwirken. Sie können auch das System durchlaufen für andere Sicherheits-Software suchen. Falls eine gefunden werden, können sie vollständig umgangen werden oder ganz entfernt. Die Viren können auch selbst löschen programmiert werden und Erkennung vermeiden.

Der nächste Schritt wäre ein Institut Informationsbeschaffung Modul. Es verwendet ein separates Modul, das eine Menge von Daten aus dem kompromittierten Rechner zu extrahieren ist in der Lage. Die Sicherheitsexperten klassifizieren in der Regel die Informationen in zwei Hauptgruppen:

- Anonymous Metrics - Sie werden von den Kriminellen genutzt, um zu beurteilen, wie effektiv die Kampagne Angriff. Normalerweise bestehen die Daten aus Betriebssystem Versionsdaten und zugehörige Informationen.

- Persönlich identifizierbare Daten - Dieser Typ wird extrahiert, um eine spezielle Anweisung verwendet, die Strings in Bezug auf den Benutzer Identität sucht. Als Ergebnis können die Hacker Informationen wie den Namen des Opfers erhalten, Anschrift, Telefon, Interessen, Kontoinformationen und Passwörter.

Diese Informationen können an den Hacker Betreiber weitergeleitet werden mit einer einmaligen Verbindung. In anderen Fällen, Über einen Befehls- und Kontrollserver kann eine ständige Verbindung zu den kriminellen Kontrolleuren hergestellt werden. In der Regel, verschlüsselte Verbindungen sind die Norm und Hacker können sie verwenden, um willkürliche Befehle an die Opfer zu senden. In bestimmten Fällen, Es kann auch verwendet werden, um zusätzliche Malware-Bedrohungen bereitzustellen. A Trojaner-Infektion kann folgen, was es den Hacker-Betreibern ermöglichen würde, die Opfer in Echtzeit auszuspionieren und jederzeit die Kontrolle über die Maschinen zu übernehmen.

Auf eine ähnliche Art und Weise Ransomware Viren können auf die Opfer-Computern eingesetzt werden. Sobald sie ihre System Malware Motoren infiltriert haben starten sensible Benutzerdateien nach einer integrierten Liste von Dateierweiterungen zu verarbeiten. Die Benutzer werden dann ein Lösegeld Gebühr an den Hacker zahlen erpresst eine Kryptowährung mit.

Virus Design-Trends - Auswirkungen von Advanced Infektionen

In den letzten Jahren, Computerhacker haben neuere Konzepte implementiert, die die Funktionen der laufenden Malware-Angriffskampagnen weiter erweitern. Ein Zusatz, der Standard geworden ist, ist der Schritt mehrere Zuführmechanismus. Sobald die Kriminellen der Lage gewesen, den Netzwerk-Computer eindringen können sie die zweite Stufe verwenden, um verschiedene Arten von Systemänderungen zu initiieren.

Die Modifikation des beispiel Windows-Registrierung können bestimmte Dienste deaktivieren, und es ist auch die Ursache für Anwendungsfehler. In der Regel, solche Änderungen werden vorgenommen, um a persistenter Zustand der Ausführung. Diese Art der Infiltration kann die System- und Benutzeraktionen überwachen, um sich selbst zu schützen aus der Entfernung. Im Anschluss an die Malware-Installation kann es aktiv begegnen solche Aktionen durch das System zu manipulieren und zu Systemprozesse Einhaken. Die Virus-Dateien werden im Windows-Systemordner und umbenannt als legitime Komponenten platziert, Dies wird getan, um keinen Verdacht zu erheben. Erweiterte Malware kann auch das Löschen Schatten Volume-Kopien das macht es schwierig für die Opfer ihre Daten wiederherstellen. Ransomware-Stämme können auch mit dem interagieren Volume Manager die es ermöglicht, alle Wechseldatenträger und verfügbare Netzwerkfreigaben zugreifen. mit einem der gefährlichen Fakten ist, dass Malware-Nutzer neigen dazu, diese erweiterten Malware-Anweisungen zu verwenden, Kryptowährung Bergleute. Sie stellen Malware-Code, der die Vorteile der vorhandenen Hardwarekomponenten, um Einnahmen für die Betreiber zu erzeugen, nimmt.

In anderen Fällen können die bezeichneten Virusstämme enthalten Botnet Code. Dies ist eine sehr gefährliche Art von Malware, die vollständige Kontrolle über das System überholen kann und es zu einem weltweiten Zombie-Netzwerk verbinden. Der Hacker-Betreiber hinter der Infektion kann dann die kombinierte Leistung aller Knoten (alias “Bots”) verheerende Denial-of-Service-Angriffe zu starten.

Wenn die Malware-Betreiber suchen Intelligenz über die Benutzer in prospektiven Erpressung Kampagnen sammeln können sie entscheiden, eine integrieren Keylogger Dienstprogramm in dem Code. Es wird ständig alle Tastaturausgang sowie Mausbewegung auf eine Datenbank von den Hackern betrieben übertragen. Wenn sie in Kombination mit einem Trojaner Beispiel verwendet werden, kann der Hacker auch alle Opfer Aktionen in Echtzeit anzeigen.

Wie man Computer-Virus-Infektionen Griff

In vielen Fällen Computer-Nutzer können nicht bewusst sein, dass sie von einem Virus infiltriert wurden. Die Sicherheitsanalysten beachten Sie, dass ein Anstieg des Botnetzes ist und Stealth-Proben, die keine sichtbaren Hinweis geben, dass die Maschinen ausgewirkt haben. Wie oben ihre Malware-Engines erklärt haben die Fähigkeit, Systemprozesse anzuschließen und als solche nicht sichtbar ist, selbst wenn die Benutzer versuchen, eine potentielle Intrusions zu untersuchen.

In Verbindung mit der Tatsache, dass viele der erweiterten Proben vollständig umgehen kann oder die bestehende Anti-Virus-Software entfernen, nur die Verwendung einer hochwertigen Anti-Spyware-Lösung können die Nutzer schützen und gefunden Infektionen entfernen. Wir empfehlen dringend, dass alle Computer-Benutzer scannen ihre System auf Viren.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren