Ungesicherte Wi-Fi-Netzwerke haben sich als Einfallstor für viele Angriffe erwiesen. Insbesondere, schlecht Zugangspunkt konfiguriert Verschlüsselungs (oder Dienste, die Daten ermöglichen, ohne verschlüsselt gesendet werden, wobei) wurde als eine der größten Bedrohungen für Benutzer beschrieben.

Um die Risiken zu illustrieren von unverschlüsselten Datenverkehr an drahtlosen Zugriffspunkten herrühren, Kaspersky-Forscher haben eine Studie durchgeführt, die Fragen wie beantwortet, was in der Praxis tatsächlich passiert? Wird der Verkehr immer verschlüsselt auf öffentliche Wi-Fi-Netzwerke? Wie unterscheidet sich die Situation von Land zu Land?

Was Kaspersky tat, war die Situation mit dem Wi-Fi-Verkehr in verschiedenen Ländern anhand von Daten aus ihrer Bedrohungsdatenbank zu vergleichen. Sie zählten auch die Anzahl beider zuverlässige und unzuverlässige Netzwerke in diesen Ländern. Es ist wichtig zu beachten, dass die Länder, sie die Forschung auf Basis von mehr als zehntausend Access Points haben.

ähnliche Geschichte: Welches ist das Hackable Land?

Die Mannschaft analysiert Statistiken von Kaspersky Security Network (KSN) und ging durch fast 32 Millionen Wi-Fi-Hotspots durch den Wireless-Adapter von KSN Benutzern zugreifen.

Die Ergebnisse, Basierend auf Kaspersky Threat Database

Offenbar, 24.7% der weltweiten WLAN-Hotspots verwenden überhaupt keine Verschlüsselung.

“Dies bedeutet im Wesentlichen, dass die von einer Antenne fähig ist zum Senden und Empfangen von Daten bei Verwendung von 2.4 GHz, jede natürliche Person, in der Nähe von einem Access Point befinden, können alle Benutzerverkehr leicht aufzufangen und speichern und durchsuchen es dann für die Daten sind sie daran interessiert,. Zum Glück, Moderne Online-Banking-Systeme und Boten übertragen nicht unverschlüsselte Daten,” so der Bericht.

Weiter, Forscher erklärten, dass die WEP (Wired Equivalent Privacy) Protokoll zur Verschlüsselung von Daten, die über Wi-Fi-Signal übertragen wird, eingesetzt durch 3.1 Prozent der analysierten Access Points. Leider, Dieses Protokoll wurde vor längerer Zeit erstellt und ist jetzt veraltet und unzuverlässig. Böswilliger Hacker braucht nur ein paar Minuten, um sie zu brechen.

“Aus datensicherheitstechnischer Sicht, WEP ist nicht viel anders als mit offenen Netzen. Dieses Protokoll wird überall Absteiger in Vergessenheit, aber wie wir sehen aus der obigen Tabelle, es kann immer noch in Verwendung finden,” das hinzugefügt.

Die Untersuchung ergab, dass etwa drei Viertel aller Zugriffspunkte eine Verschlüsselung auf Basis von WPA verwendeten (Wi-Fi Protected Access) Protokollfamilie. Diese Protokolle gelten als die sicherste, Zumindest für jetzt. Ein erfolgreicher WPA-Hack würde auf den seinen Einstellungen hängen und die Komplexität des Passworts durch den Hotspot Eigentümer gesetzt.

“Es ist erwähnenswert, dass ein Versuch, Datenverkehr von „persönlich“ zu entziffern (WPA-Personal, PSK-Authentifizierung) drahtlose Netzwerke (mit öffentlichen Zugangspunkten) kann durch Abfangen der Handschlag zwischen dem Access Point und dem Gerät zu Beginn der Sitzung gemacht werden. „Corporate“-Versionen sind vor dieser Art von Abhören geschützt, da sie eine unternehmensinterne Autorisierung verwenden.”

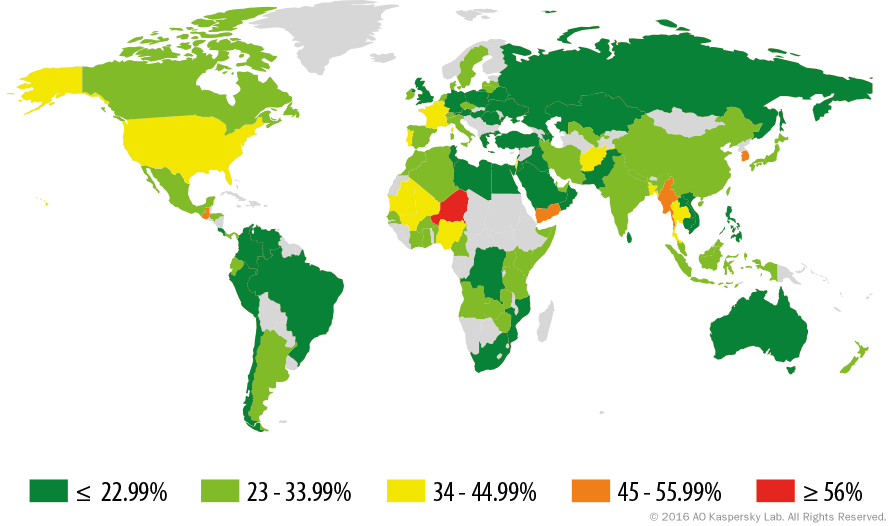

Welche Länder haben die meisten ungesicherten Wi-Fi Access Points?

Korea hat 47.9% von ungesicherten Wi-Fi Access Points und Reihen in den ersten fünf Ländern. Frankreich (40.14%) und die USA (39.31%) Rate 9. und 12. in dieser Liste.

Kaspersky Forschung zeigt, dass Deutschland das sicherste Land in Westeuropa, mit 84.91% von Access Points via WPA / WPA2-Protokoll-Verschlüsselung gesichert.

Welche Risiken bestehen bei der Nutzung öffentlicher Wi-Fi-Netzwerke??

Oder welche Art von Cyberangriffen über ein ungesichertes Wi-Fi-Netzwerk stattfinden könnten?

Man-in-the-Middle-Angriffe

Diese Art von Angriff würde es Angreifern ermöglichen, Benutzer zu erfassen’ Verkehr, wie sie sein werden “gelegen” zwischen Benutzern und dem Server. Sobald dies geschehen ist, Hacker können vertrauliche Informationen stehlen, einschließlich Bank- und Kreditinformationen, und sie können sogar Datenpakete manipulieren.

Netzwerk-Snooping

Tatsächlich, Network Snooping ist eine Art Man-in-the-Middle-Angriff. Es beinhaltet die Überwachung des ein- und ausgehenden Datenverkehrs in einem öffentlichen Netzwerk mit böswilliger Absicht. Leider, Netzwerk-Snooping kann ziemlich einfach durchgeführt werden. Tools, die diese Art von Angriff ermöglichen, wie Wireshark, sind online verfügbar, sowie Tutorials, wie man einen solchen Angriff durchführt.

Malware-Injektion

Nicht überraschend, es ist auch möglich zu liefern Malware über ungesicherte WLAN-Netzwerke. Wenn Bedrohungsakteure einige Snooping-Tools verwenden, um den Datenverkehr und die Daten darüber zu inspizieren, Sie können es definitiv abfangen und Malware auf Benutzer abwerfen’ Geräte. Beim Angriffstyp Malware-Injection wird die Antwort eines Webservers abgefangen, bevor sie den Endpunkt des Benutzers erreicht, und das Einfügen von bösartigem Code auf Zielseiten, die Benutzer öffnen werden. Diese Art von Angriff ist ziemlich verdeckt, und wenn es professionell gemacht wird, Sie werden nicht einmal bemerken, dass etwas nicht stimmt.

Was kann der Anwender tun, um ihre persönlichen Daten zu schützen, wenn die öffentliche Verwendung von Wi-Fi-Netzwerke?

Sicherheitsexperten raten die folgende:

- Benutzer sollte nicht darauf vertrauen Netzwerken das ist nicht durch ein Passwort geschützt.

- Selbst wenn ein Netzwerk fordert ein Passwort, Benutzer sollten bleiben vorsichtig. Es ist nicht schwer für Angreifer ein öffentliches Netzwerk Passwort zu erhalten, und dann eine Tatsache Verbindung mit dem gleichen Passwort Handwerk. Dies geschieht, persönliche Benutzerinformationen zu stehlen.

- Benutzer sollten Schalten Sie die Wi-Fi-Verbindung wenn sie es nicht verwenden. Es ist auch eine automatische Anbindung an bestehende Wi-Fi-Netzwerke empfohlen zu deaktivieren.

- Wenn Sie keine andere Wahl, als zu einem dubiosen Netzwerk verbinden, Benutzer sollten ihre Aktionen nur die Suche Informationen beschränken. Eingeben Anmeldedaten ist sehr gefährlich, Unter diesen besonderen Umständen.

- Benutzer sollten auch ermöglicht die „Verwenden Sie immer eine sichere Verbindung“Oder HTTPS in ihren Geräten Einstellungen.

- Verbindung über ein VPN ist auch eine gute Option in Betracht gezogen. Auf diese Weise Angreifer nicht in der Lage sein, die Daten von Benutzern selbst zu lesen, wenn Zugang zu ihm erhalten wird,.

- Last but not least ist wichtig der Einsatz von Sicherheitslösungen auf mobilen Geräten.

Das VPN ist die beste Lösung..