Bekannt für die Entwicklung hochentwickelter Remote-Access-Trojaner, CypherRAT und CraxsRAT, Der Bedrohungsakteur EVLF hat die Art und Weise revolutioniert, wie Cyberkriminelle Android-Geräte weltweit infiltrieren und ausnutzen. Dieser Artikel befasst sich mit den Motiven, die die Entwicklung solch potenter Malware vorantreiben, die globalen Auswirkungen auf die Cybersicherheit, und die konzertierten Bemühungen der Cybersicherheitsgemeinschaft, diesen Bedrohungen entgegenzuwirken.

Wer ist EVLF? Ein genauerer Blick auf den Entwickler von CraxsRAT und CypherRAT

EVLF, wie von Cybersicherheitsexperten festgestellt, ist die berüchtigte Figur hinter der Schaffung des Remote-Access-Trojaner (RATs) bekannt als CypherRAT und CraxsRAT.

Von Syrien aus operierend, Dieses Unternehmen hat sich zu einem zentralen Akteur in der Welt der Cyberkriminalität entwickelt, Malware-as-a-Service anbieten (MaaS) an verschiedene Bedrohungsakteure auf der ganzen Welt. Durch einen ausgeklügelten Online-Shop, EVLF hat diese Werkzeuge erfolgreich vermarktet, Sicherung eines Rufs für Innovation bei der Entwicklung bösartiger Software.

Der Name EVLF erlangte nicht nur für die Werkzeuge Berühmtheit’ Fähigkeiten, sondern auch für Einsatz eines Vertriebsmodells die diese leistungsstarken Malware-Tools für eine breite Palette von Cyberkriminellen zugänglich machten, erhebliche Auswirkungen auf die globale Cybersicherheitslandschaft.

Das Motiv entschlüsseln: Warum CypherRAT und CraxsRAT erstellen??

Die Entwicklung von CypherRAT und CraxsRAT durch EVLF wurde von dem Ziel getrieben, umfassenden Zugriff und Kontrolle über infizierte Geräte zu ermöglichen. Diese Werkzeuge sind entwickelt, um zu infiltrieren Android-Betriebssysteme, Benutzern die Möglichkeit geben, Kameras zu steuern, Mikrofone, und sogar die Standortdaten des Geräts.

Das Hauptmotiv für die Erstellung und Verbreitung dieser RATs scheint finanzieller Gewinn zu sein, EVLF verkauft lebenslange Lizenzen für diese Malware-Tools und bedient damit die Nachfrage der Cyberkriminellen-Community nach ausgefeilte Spionagefähigkeiten.

Außerdem, Die laufenden Updates und Anpassungsoptionen deuten darauf hin, dass wir uns dafür einsetzen, die Relevanz und Wirksamkeit dieser Tools in der sich ständig weiterentwickelnden Cybersicherheitslandschaft aufrechtzuerhalten..

Die Auswirkungen der CypherRAT- und CraxsRAT-Malware auf die globale Cybersicherheit

Die Infiltration von CypherRAT und CraxsRAT in das Cybersicherheits-Ökosystem stellt eine erhebliche Bedrohung für Einzelpersonen und Organisationen weltweit dar. Diese Malware-Tools haben es Cyberkriminellen erleichtert, an vertrauliche Informationen zu gelangen und die Kontrolle über kompromittierte Geräte auszuüben..

Ihre Fähigkeit, Google Play Protect zu umgehen und infizierte Geräte aus der Ferne zu manipulieren, hat Android-Nutzer besonders gefährdet gemacht. Die Verbreitung dieser RATs, angetrieben durch die Marketing- und Vertriebsbemühungen der EVLF, unterstreicht eine kritische Herausforderung für Cybersicherheitsexperten: die Notwendigkeit, sich an die rasch zunehmende Vielfalt der Werkzeuge anzupassen, die Cyberkriminellen zur Verfügung stehen, und darauf zu reagieren. Für Benutzer, die ihre Geräte schützen möchten, Der Einsatz umfassender Sicherheitslösungen kann einen robusten Schutz vor solchen komplexen Bedrohungen bieten.

Wie Forscher zur EVLF zurückverfolgten

Die Suche nach den Personen, die hinter Cyberbedrohungen stehen, ist ein komplexer Prozess, bei dem digitale Beweise zusammengetragen werden müssen.. Im Fall von EVLF, ein berüchtigter Malware-Entwickler, Cybersicherheitsforscher begaben sich auf eine akribische Ermittlungsreise. Dieser Abschnitt untersucht die digitalen Fußabdrücke, die zur Enttarnung von EVLF führten, Wirft ein Licht auf die Zusammenarbeit innerhalb der Cybersicherheits-Community, die eine entscheidende Rolle bei der Identifizierung des Malware-Entwicklers spielte..

Die digitalen Fußabdrücke, die zur Identifizierung des EVLF führten

Die Spur zu EVLF begann mit der Untersuchung der Architektur der Malware und des Verbreitungsmodells. Forscher identifizierten einzigartige Kodierungsmuster und Betriebsverhalten in den Malware-Stämmen CypherRAT und CraxsRAT, die bei verschiedenen Angriffen konsistent waren.

Durch die Untersuchung des Malware-Codes, Sie entdeckten Hinweise in den Metadaten der Software, wie bestimmte Compiler-Artefakte und einzigartige Verschleierungstechniken, die auf einen einzelnen Entwickler oder ein Team hindeuteten. Weiter, die Verwendung von eine spezielle Krypto-Wallet für die Transaktionsaktivitäten im Zusammenhang mit dem Verkauf von Malware war eine entscheidende finanzielle Verbindung. Diese Brieftasche, mit Transaktionen über einen Zeitraum von mehr als drei Jahren, war der Schlüssel zur Rückverfolgung zu EVLF.

Der Durchbruch kam, als die Person versuchte, einen erheblichen Betrag aus dieser Brieftasche abzuheben, was zu einer direkten Interaktion mit dem Wallet-Dienstanbieter führte, die eine Identitätsüberprüfung erforderte. Diese Überprüfungsanfrage hinterließ unbeabsichtigt eine digitale Papierspur, der Forscher folgen konnten.

Auch, Die digitale Präsenz von EVLF ging über die Malware selbst hinaus. Der Betrieb eines öffentlichen Webshops und die Verbreitung von Malware über Plattformen wie GitHub und Telegram lieferten weitere Beweise. Sozialen Medien Wechselwirkungen, Forumsbeiträge, und die Reaktion auf das Einfrieren der Kryptowährungsfonds waren alles Teile des digitalen Puzzles. Jedes Stück gab Einblicke in die Abläufe, Motivationen, und möglicher geografischer Standort von EVLF.

Zusammenarbeit in der Cybersecurity-Community: Enttarnung eines Malware-Entwicklers

Die Identifizierung der EVLF war nicht das Ergebnis einer einzelnen Organisation. Es erforderte die gemeinsame Anstrengung mehrerer Cybersicherheitsunternehmen, die Macht der Zusammenarbeit demonstrieren. Durch die Weitergabe von Erkenntnissen, Werkzeuge, und Intelligenz, Forscher konnten Daten vergleichen und ihre Hypothesen validieren. Plattformen wie Foren, geschlossene Gruppen, und Forschungstreffen wurden zu Kanälen für den Informationsaustausch.

Die Entdeckung einer einzigartigen Malware-Signatur durch eine Organisation kann durch die Erkenntnisse einer anderen Organisation ergänzt werden in Steuerung und Kontrolle (C2) Server Muster oder Zahlungsaktivitäten im Zusammenhang mit der Verwendung der Malware. Dieser kollaborative Ansatz beschleunigte den Prozess der Verbindung der Punkte, Dadurch wird es für den Malware-Entwickler immer schwieriger, verborgen zu bleiben.

Weiter, Öffentlich-private Partnerschaften spielten eine entscheidende Rolle. Die Beteiligung von Cybersicherheitsfirmen, Akademische Forscher, und Strafverfolgungsbehörden über Grenzen hinweg bildeten ein beeindruckendes Netzwerk gegen Cybersicherheitsbedrohungen. Ihre einheitliche Strategie zum Verständnis, Verfolgung, und die Zerschlagung der Infrastruktur von Malware-Operationen wie denen der EVLF zeigt die Wirksamkeit kollektiven Handelns in der Cybersicherheit. Diese gemeinsame Anstrengung führte nicht nur zur Identifizierung des EVLF, sondern schuf auch einen Präzedenzfall dafür, wie die Cybersicherheitsgemeinschaft zusammenkommen kann, um Bedrohungen im digitalen Zeitalter zu bekämpfen..

Die technische Funktionsweise von CypherRAT und CraxsRAT

Die Landschaft mobiler Malware entwickelt sich ständig weiter, Cyberkriminelle entwickeln immer ausgefeiltere Tools, um Sicherheitsmaßnahmen zu umgehen und Schwachstellen auszunutzen.. Zu diesen Werkzeugen, CypherRAT und CraxsRAT zeichnen sich durch ihre fortschrittlichen Funktionen und die Risiken aus, die sie für Android-Benutzer darstellen. Im Kern dieser beiden Remote Access Trojaner (RATs) ist ein hochkomplexes Design, das auf Tarnung und Effizienz ausgerichtet ist. Diese Malware ermöglicht unbefugten Zugriff auf das Gerät des Opfers, Angreifer können persönliche Daten abgreifen, Benutzeraktivitäten überwachen, und das Gerät sogar ohne Wissen des Benutzers fernsteuern.

Die Raffinesse der CypherRAT-Malware

CypherRAT veranschaulicht die hohe Bedrohungsstufe, die moderne Malware darstellt.

Mehr als nur ein einfaches Tool zum Zugriff auf private Informationen, Es kann den Gerätebetrieb stören und vertrauliche Daten exfiltrieren, ohne typische Spuren eines Eindringens zu hinterlassen. Diese Malware nutzt verschiedene Techniken, um unentdeckt zu bleiben, Dazu gehören die Verwendung von Verschlüsselung zur Verschleierung der Kommunikation und ausgeklügelte Ausweichtaktiken, die verhindern, dass das System von Antivirenlösungen entdeckt wird.. Das Design ist darauf ausgerichtet, den Platzbedarf auf dem infizierten Gerät zu minimieren und gleichzeitig den Zugriff auf wertvolle Daten zu maximieren..

Anatomie von CraxsRAT: So entgeht es der Entdeckung

CraxsRAT, ähnlich wie CypherRAT, wurde entwickelt, um Android-Geräte zu infiltrieren, ohne Benutzer oder Sicherheitstools zu alarmieren. Es verwendet eine mehrschichtige Verschleierungstechnik, die die Analyse und Erkennung für Sicherheitsexperten zu einer Herausforderung macht. Einer der besorgniserregendsten Aspekte von CraxsRAT ist seine Fähigkeit, Google Play Protect zu umgehen, eine Sicherheitsfunktion, die die Installation schädlicher Apps blockieren soll. Dies geschieht durch ausgeklügelte Umgehungsmethoden, die Lücken in Sicherheitsrahmen ausnutzen.

Außerdem, CraxsRAT kann sich in legitime Anwendungen einschleusen, seine Präsenz zusätzlich zu maskieren und seine Entfernung ohne Spezialwerkzeuge zu einer komplexen Aufgabe zu machen.

Zum Schutz vor solchen Bedrohungen, Benutzern wird empfohlen, Apps nur aus vertrauenswürdigen Quellen herunterzuladen und ihre Geräte auf dem neuesten Stand zu halten. Jedoch, angesichts hochentwickelter Bedrohungen wie CraxxRAT und CypherRAT, diese Maßnahmen reichen möglicherweise nicht immer aus. Für diejenigen, die über die Sicherheit ihrer Android-Geräte besorgt sind, Der Einsatz einer seriösen Sicherheitslösung kann eine zusätzliche Verteidigungsebene bieten.

Das Verständnis der technischen Aspekte dieser RATs unterstreicht die Bedeutung von Wachsamkeit und dem Einsatz umfassender Sicherheitsmaßnahmen. Die ständige Innovation durch Cyberkriminelle erfordert ebenso dynamische und wirksame Verteidigungsstrategien, um persönliche und vertrauliche Informationen vor unbefugtem Zugriff zu schützen.

So schützen Sie sich vor CypherRAT und CraxsRAT

Malware-Angriffe können verheerend sein, zu Datenverlust führen, Datenschutzverletzungen, und finanzieller Schaden. Jedoch, Eine präventive Haltung kann Ihr Risiko minimieren. Der erste Schritt zum Schutz vor Bedrohungen wie CypherRAT und CraxsRAT besteht darin, deren Funktionsweise zu verstehen und wirksame Sicherheitsmaßnahmen zu implementieren..

Best Practices für Einzelpersonen und Organisationen zur Abwehr von Malware-Angriffen

Um sicherzustellen, dass Ihre digitale Umgebung vor Malware geschützt bleibt, ist eine Kombination aus Wachsamkeit erforderlich, bewährte Vorgehensweisen, und zuverlässige Sicherheitstools. Hier sind wichtige Strategien, die jeder anwenden sollte:

- Regelmäßig aktualisieren: Es ist wichtig, dass Ihre Software und Betriebssysteme auf dem neuesten Stand sind. Entwickler veröffentlichen regelmäßig Patches und Updates, um Schwachstellen zu beheben, die von Malware ausgenutzt werden könnten.

- Mit Bedacht herunterladen: Laden Sie Apps und Software immer von offiziellen und geprüften Quellen herunter. Inoffizielle Plattformen hosten oft infizierte Dateien, die Ihr Gerät gefährden können.

- E-Mail Achtung: Seien Sie vorsichtig bei E-Mail-Anhängen und Links, vor allem, wenn sie aus unbekannten Quellen stammen. Phishing-E-Mails sind eine gängige Methode von Angreifern zur Verbreitung von Malware.

- Verwenden Sie sichere Passwörter: Erhöhen Sie Ihre Sicherheit durch die Verwendung komplexer Passwörter und ziehen Sie den Einsatz eines seriösen Passwort-Managers in Betracht, um den Überblick über diese zu behalten.

- Sicherheitsfunktionen aktivieren: Nutzen Sie die integrierten Sicherheitseinstellungen Ihres Geräts, wie biometrische Schlösser für Smartphones oder Verschlüsselungsmöglichkeiten für sensible Daten.

- Antivirus-Software: Installieren Sie ein bewährtes Antivirenprogramm und stellen Sie sicher, dass es immer ausgeführt wird und auf dem neuesten Stand ist. Regelmäßige Scans können schädliche Software erkennen und isolieren, bevor sie Schaden anrichten kann.

Die Einhaltung dieser Praktiken schafft eine solide Grundlage für die Cybersicherheit, erfordert jedoch Konsequenz und Bewusstsein, um wirklich effektiv zu sein.

Gemeinschaftsbemühungen im Bereich Cybersicherheit: Die Rolle des Informationsaustauschs

Die Bekämpfung von Cybersicherheitsbedrohungen ist eine gemeinsame Anstrengung, die erheblich vom Informationsaustausch profitiert. Durch die Bündelung von Ressourcen und Informationen, Die Cybersicherheits-Community kann ihr Verständnis für neu auftretende Bedrohungen verbessern, wie sie von Schöpfern wie EVLF gestellt werden. Dieser kollaborative Ansatz ermöglicht die schnelle Entwicklung von Abwehrmechanismen und Sicherheitslösungen.

Plattformen zum Informationsaustausch, wie Branchenkonferenzen, Online-Foren, und Newsletter zur Cybersicherheit, dienen als wichtige Kanäle zur Verbreitung von Wissen und bewährten Verfahren. Durch die Zusammenarbeit mit diesen Gemeinschaften können Einzelpersonen und Organisationen ihre Abwehrmaßnahmen verbessern, Gewährleistung eines höheren Schutzniveaus vor potenziellen Bedrohungen.

Vorbereitung vor dem Entfernen von Malware.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Schalten Sie das Telefon, bis Sie wissen, wie schlecht die Virus-Infektion ist.

- Öffnen Sie diese Schritte auf eine andere, sicheres Gerät.

- Stellen Sie sicher, dass Ihre SIM-Karte herausnehmen, wie das Virus könnte korrupt es in einigen seltenen Fällen.

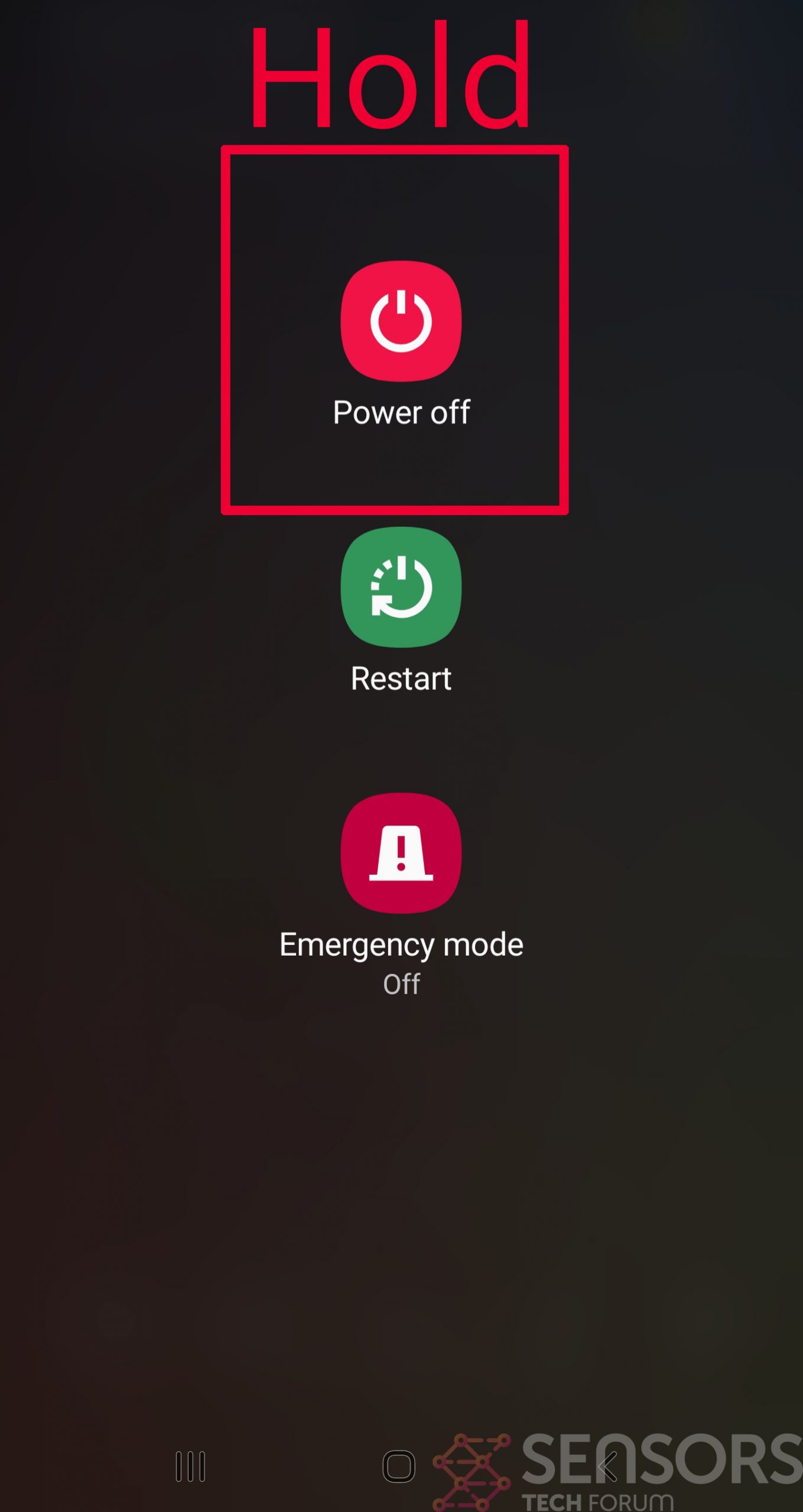

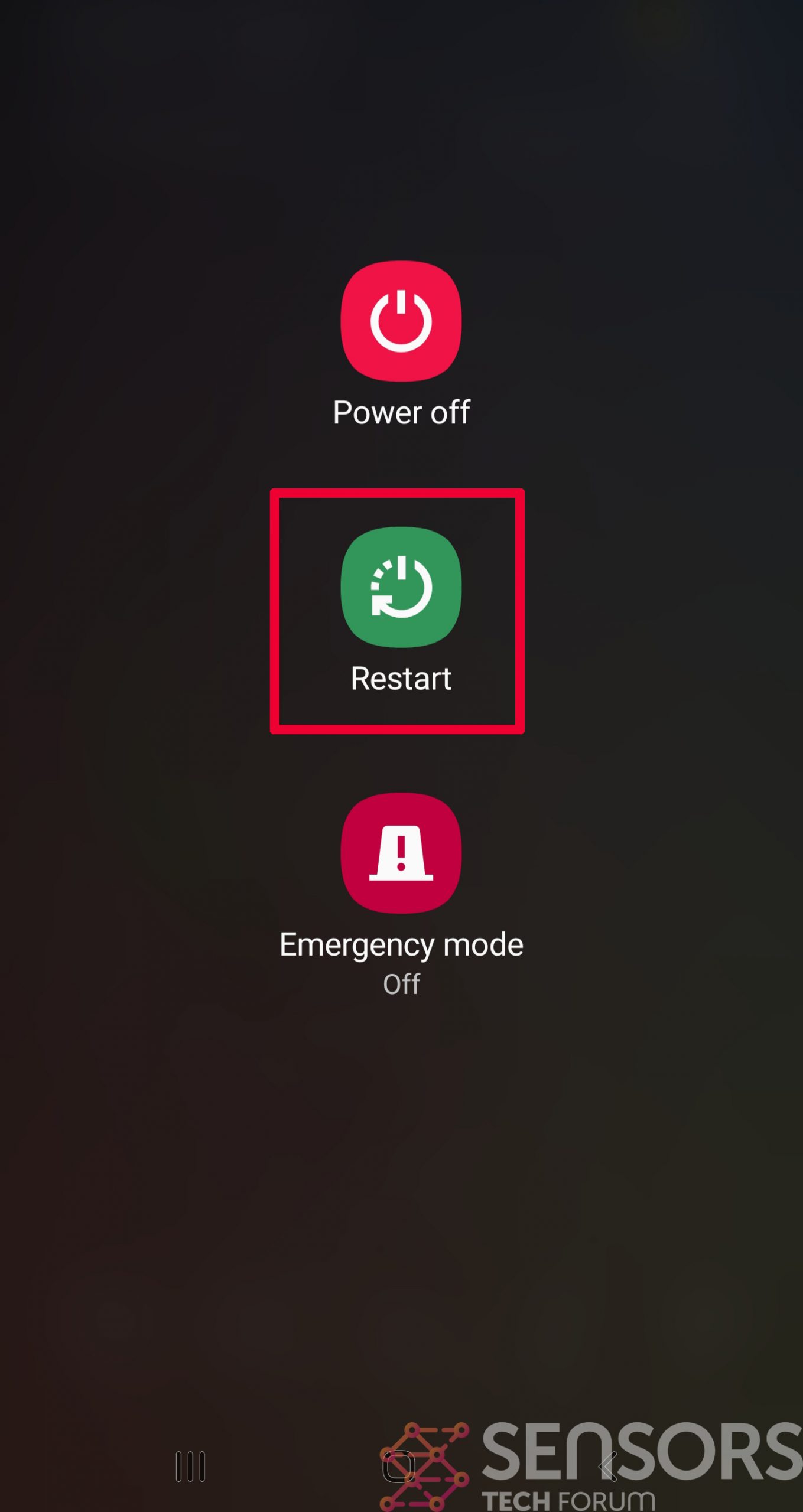

Schritt 1: Schalten Sie Ihr Telefon einige Zeit, um zu gewinnen

Ausschalten des Telefons kann durch Drücken und Halten seiner Power-Taste und wählt Abschaltung erfolgen.

Im Falle, dass das Virus können Sie dies nicht tun, Sie können auch versuchen, den Akku zu entfernen.

Falls Ihr Akku nicht entfernbar ist, Sie können versuchen, es so schnell wie möglich ablaufen, wenn Sie immer noch die Kontrolle über sie haben.

Notizen: So haben Sie Zeit zu sehen, wie schlimm die Situation ist, und Ihre SIM-Karte sicher herausnehmen zu können, ohne die Zahlen in ihn löschen. Wenn das Virus auf Ihrem Computer, es ist espeically gefährlich, die SIM-Karte dort zu halten.

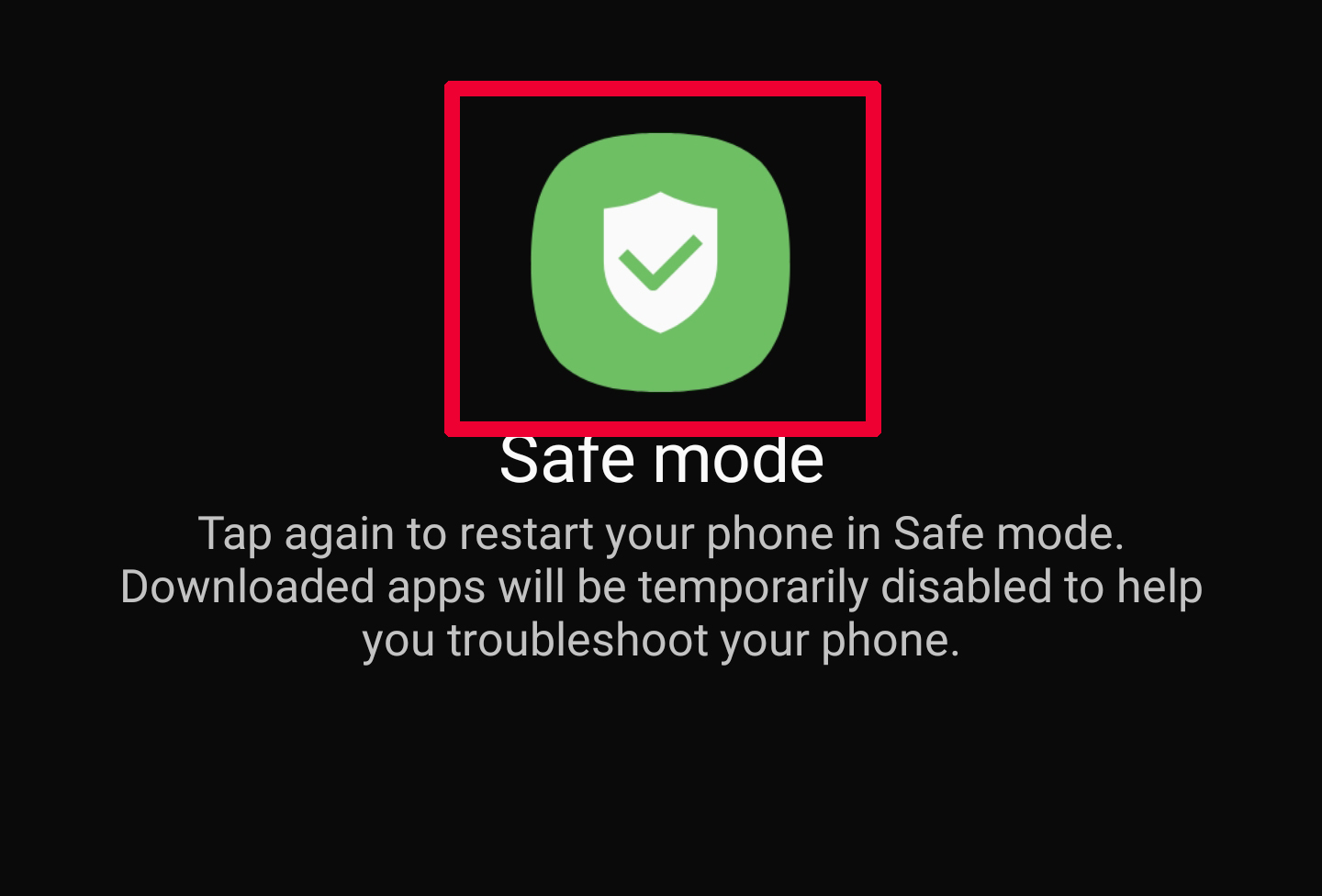

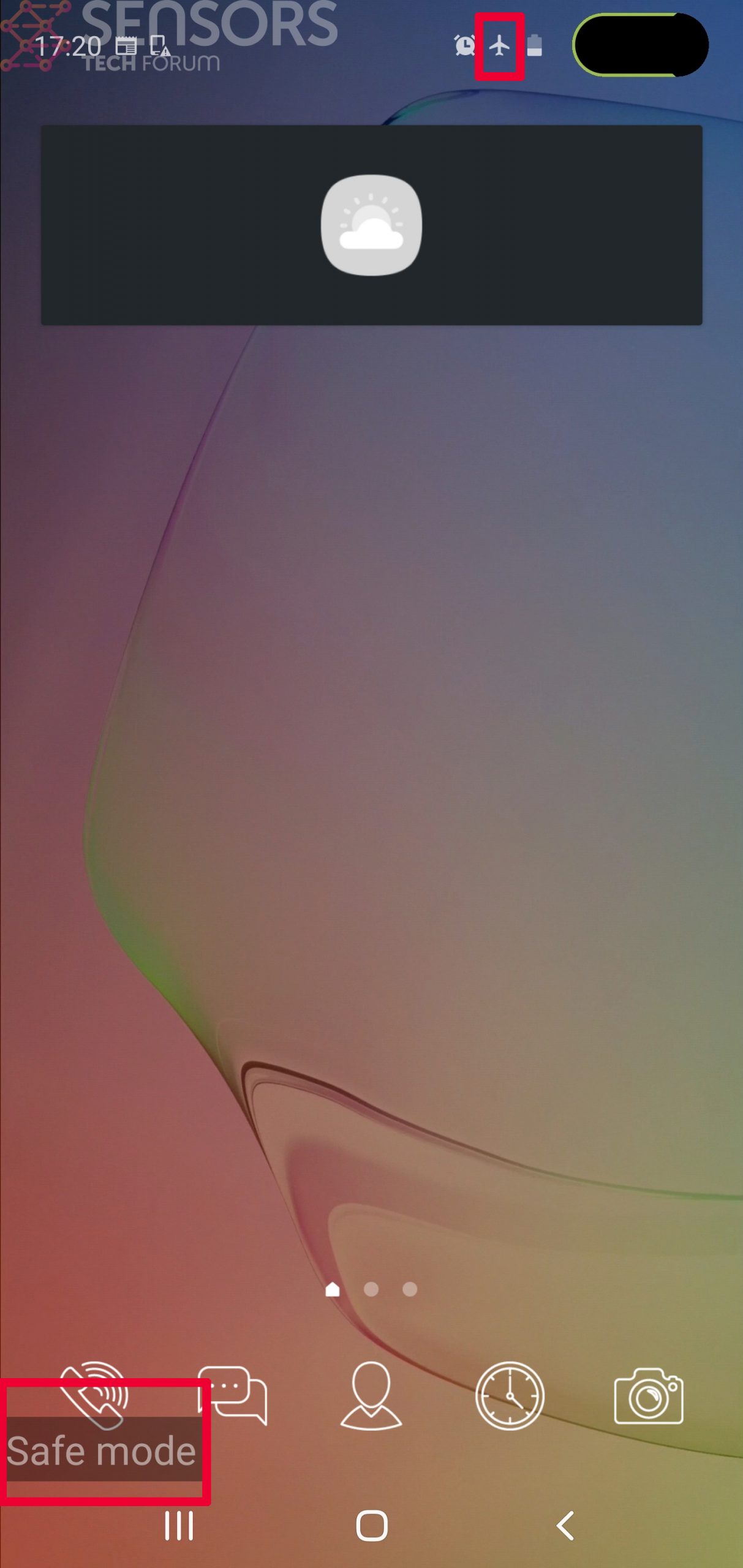

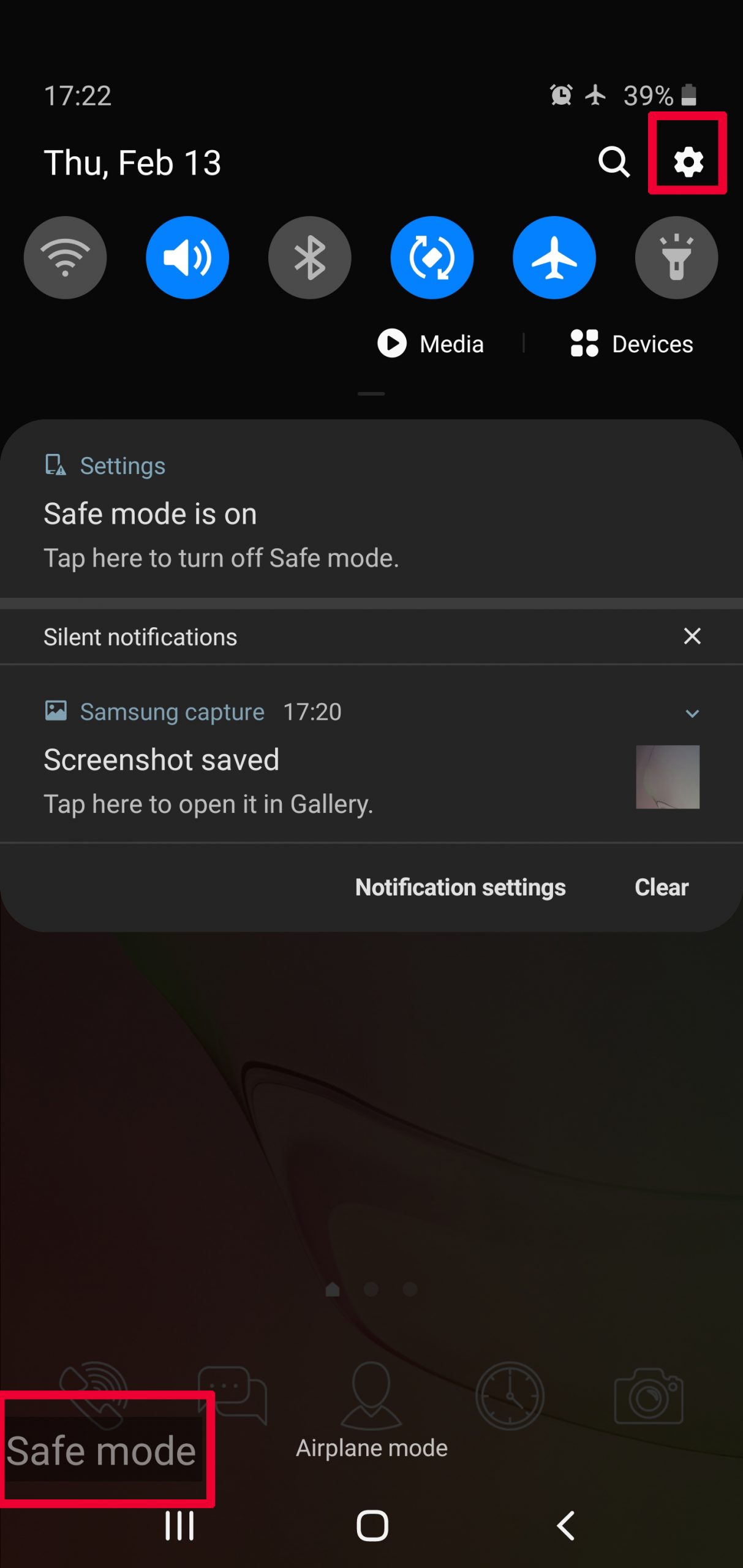

Schritt 2: Schalten Sie den abgesicherten Modus von Ihrem Android-Gerät.

Für die meisten Android-Geräte, In dem abgesicherten Modus Umschalten ist die gleiche. Seine indem Sie die folgenden Mini-Schritten:

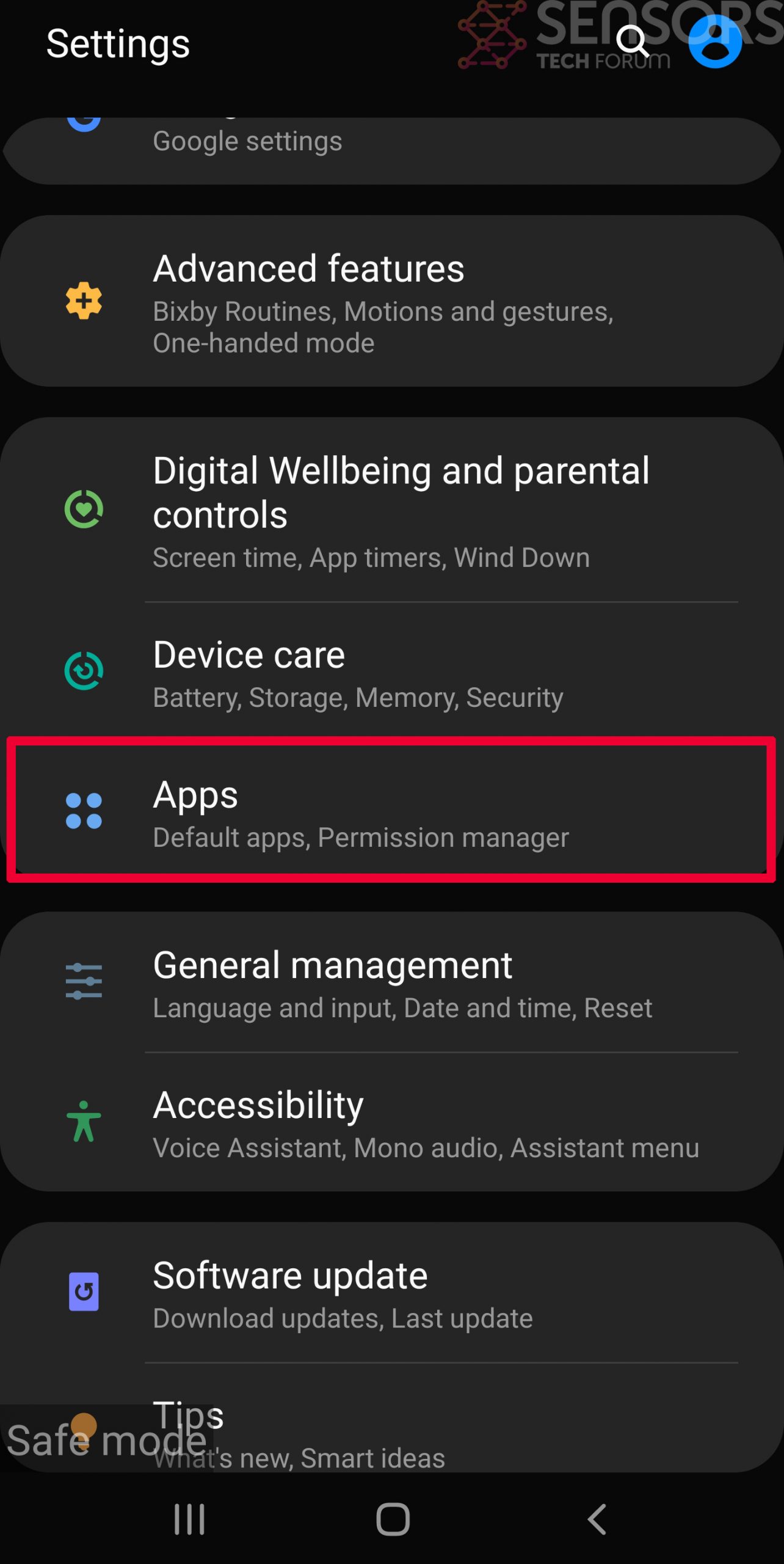

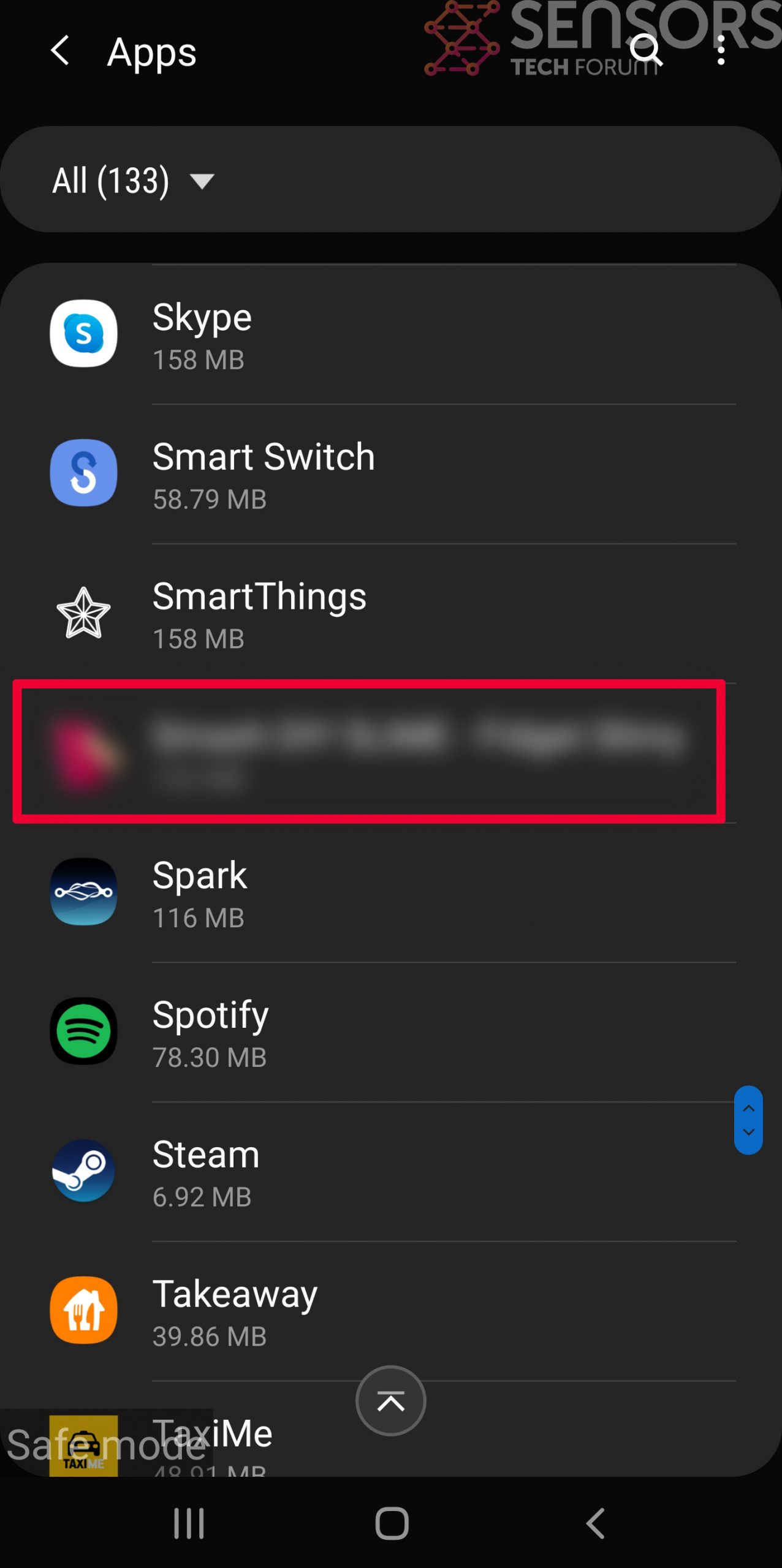

Schritt 3: Beseitigen Sie die App, dass Ihr Glaube das Virus ist

Normalerweise Android Viren erhalten in Form von Anwendungen maskiert. Zur Beseitigung Apps, gehen Sie wie folgt Mini-Schritte:

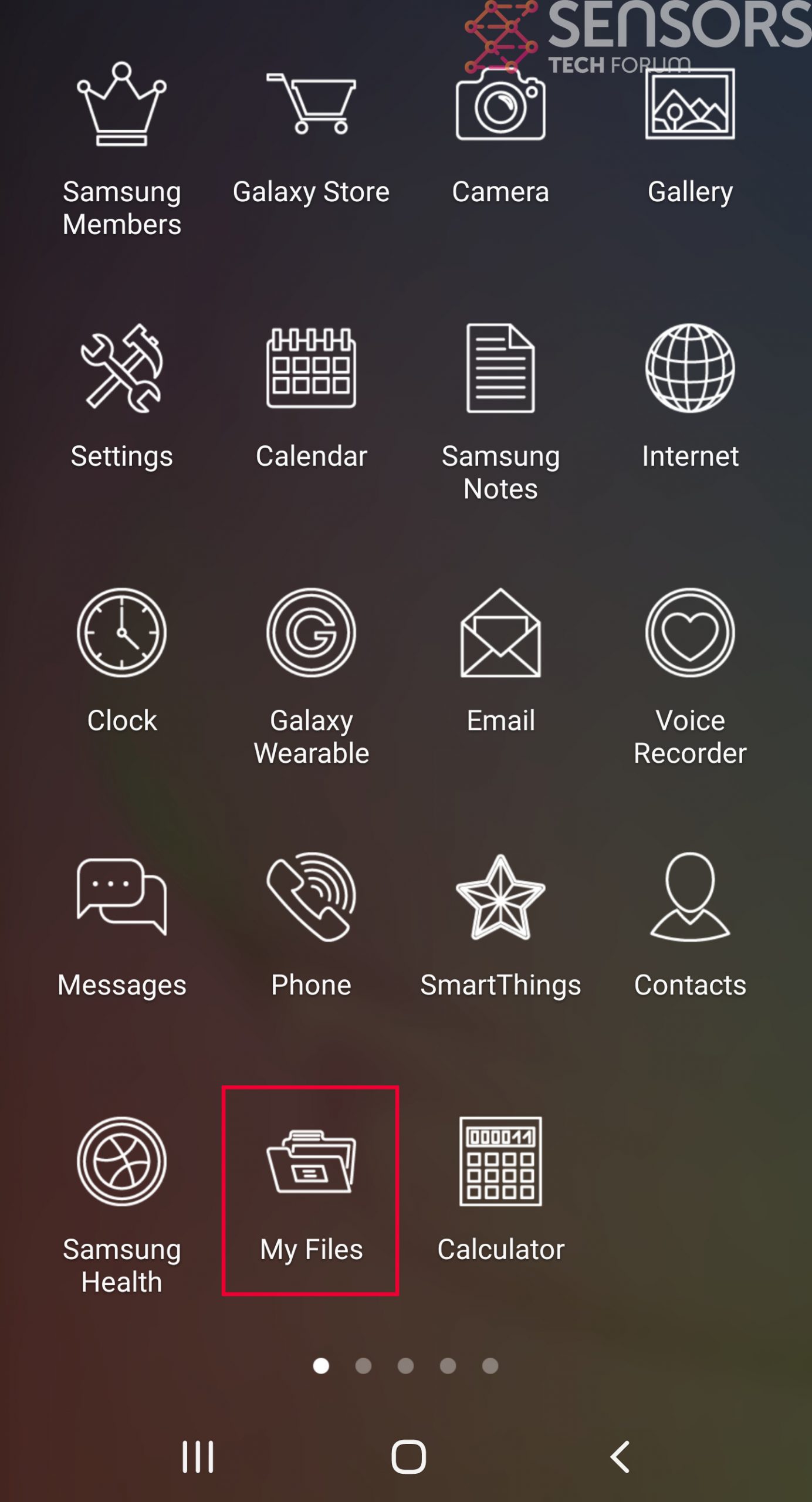

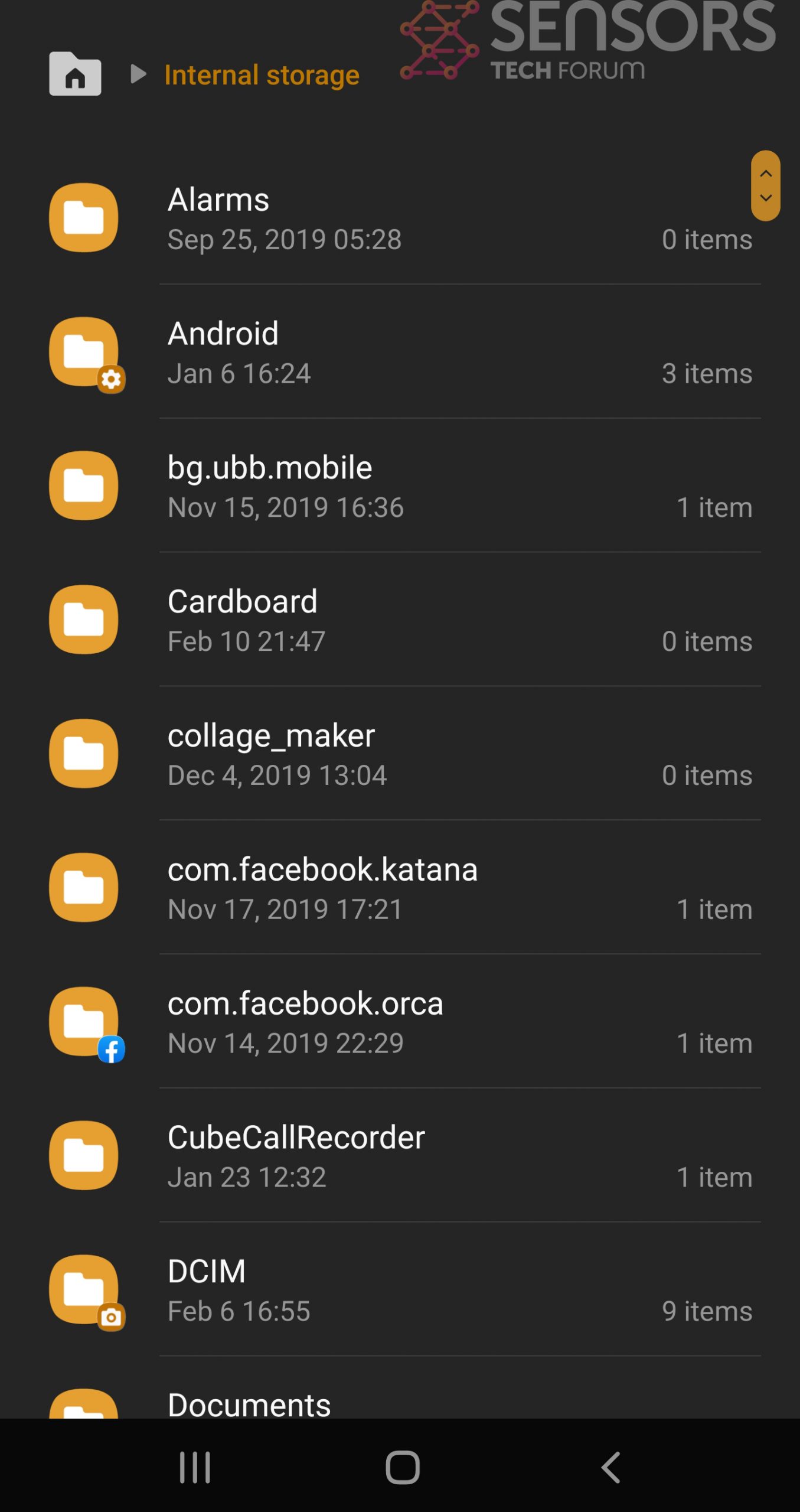

Schritt 4: Finden Sie versteckte Virus-Dateien auf Ihrem Android-Telefon und entfernen Sie sie

Suchen Sie einfach den Virus und halten Sie die Virendatei gedrückt, um sie zu löschen.