Sundown Exploit-Kit wurde in aktiven Malvertising Kampagnen im September letzten Jahres entdeckt. Damals, das Exploit-Kit lieferte die CryLocker Ransomware, zusammen mit dem RIG EK. Leider, Sicherheitsforscher bei Trend Micro haben entdeckt, dass Sundown kürzlich Bedeutung aktualisiert wurde, dass eine Steigerung in Ransomware und Malware-Attacken zu erwarten sind. In Anbetracht der Natur des Hack-Tool, können sie weiterhin in der Verteilung der beiden Ransomware und Malware eingesetzt werden. In der aktuellen Kampagne, Forscher entdeckt Chthonic Banking-Trojaner ist die Nutzlast des Betriebs.

verbunden: Locky Ransomfreundet die Bizarro Sundown Kit Exploit

Sundown Exploit-Kit letzte Aktivität wurde im Dezember entdeckt 27, 2016, wo Angreifer PNG-Bilder verwendet, um die geernteten Informationen zu speichern und den Exploit-Code. Im September Angriffe mit der Nutzlast ist die CryLocker Ransomware, PNG-Dateien wurden auch zu packen geernteten Benutzerinformationen verwendet. Die Bilder wurden dann zu einem Imgur Album hochgeladen, so dass Cyber-Kriminelle Erkennung vermeiden könnte.

Sundown Exploit Kit Steganographie Capabilities

Trendmicro Forscher haben berichtet, dass der Kit auszubeuten kürzlich steganography Techniken aktualisiert wurde. Infolge, die PNG-Dateien werden nun nicht nur zum Speichern von geernteten Informationen, sondern auch entworfen, um verstecken den Exploit-Code verwendet:

Im Dezember 27, 2016, bemerkten wir, dass Sundown wurde aktualisiert ähnliche Techniken verwenden,. Die PNG-Dateien wurden nicht nur verwendet geernteten Informationen zu speichern,; die Malware-Designer verwendet jetzt Steganographie Code zu verbergen ihre ausnutzen.

Was ist Steganographie? Es ist eine fortgeschrittene Technik eingesetzt, um bösartigen Code in ein Bild verbergen signaturbasierten Erkennung zu umgehen. Es ist eine populäre Technik in Malvertising Angriffe gesehen basierend auf Exploit-Kits. Die GooNky Malvertising Kampagne ist ein gutes Beispiel, da es mehrere Taktiken verwendet, um den Verkehr zu verbergen, wie ein Teil des bösartigen Code in bewegten Bildern Entdeckung zu entgehen.

In dieser neuen Sundown Exploit-Kit Instanz die Angreifer verhehlte nicht wirklich die Daten in das Bild selbst - sie angehängt, die bösartigen Code am Ende der Datei, Forscher erklären.

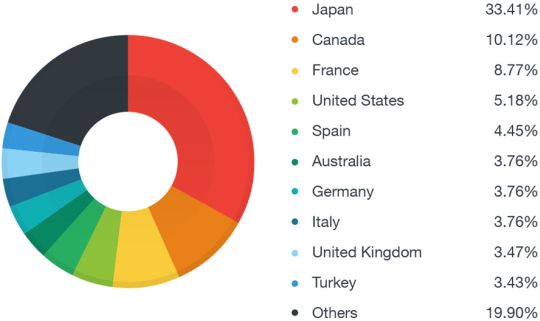

Die aktualisierte EK wurde gesehen in Malvertising Kampagnen der Verteilung von Malware in Japan, Kanada, und Frankreich, mit japanischen Benutzer für Buchhaltung mehr als 30 Prozent aller Ziele. Siehe Bild unten (von Trend Micro):

In dieser aktualisierten Version, der Exploit-Kit malvertisement einen versteckten iframe erstellt, die auf den Sonnenuntergang Zielseite verbindet sich automatisch. Die Seite wird abgerufen und ein weißes PNG-Bild herunterladen.

CVE-2015-2419 Leveraged in Neueste Sundown Exploit Kit Angriffe

Forscher entdeckt auch, dass der Code innerhalb des Bildes PNG ausnutzen auch einen Exploit-Code-Targeting die enthalten CVE-2015-2419 Verwundbarkeit.

CVE-2015-2419 Beschreibung

JScript 9 in Microsoft Internet Explorer 10 und 11 ermöglicht es einem Angreifer, beliebigen Code auszuführen oder einen Denial of Service hervorrufen (Speicherbeschädigung) über eine gestaltete Website, aka “JScript9 Speicherbeschädigung.”

Außerdem, Flash für CVE-2016-4117-Exploit wurde auch durch den Exploit-Code abgerufen. Die Zielseite selbst enthält ein Exploit einen anderen Internet Explorer-Targeting (IE) Verwundbarkeit, CVE-2016-0189, Forscher merken.

Interessant, alle oben erwähnten Taten haben gepatchten worden und wurden von anderen auszubeuten Kits durchgehend verwendet worden, 2016.

verbunden: Top 3 Sicherheitsschwächen in 2016 Exploit Kit Attacks

Schutz gegen Sundown Exploit Kit und andere EKs

Exploit-Kits wurden im industriellen Maßstab eingesetzt. Sie sind Toolkits automatisiert, dass ein Web-Browser des Benutzers scannen, und analysieren sie auf Fehler zu nutzen, bevor die böswillige Nutzlast liefern. Dies bedeutet, dass Ihr Browser sollte immer vollständig gepatcht werden - nie die Bedeutung von Sicherheitsupdates schätzen. Benutzer sollten sofort Sicherheitsupdates für alle ihre Software zu installieren - sobald Patches veröffentlicht werden.

Falls noch kein Patch veröffentlicht, ein Angriff auf diese Schwachstelle verlassen kann immer noch von up-to-date Anti-Malware-Software abgelenkt werden. Die meisten dieser Programme erkennen und abfangen, die Taten Vorteil eines Fehlers zu nehmen versuchen,.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren