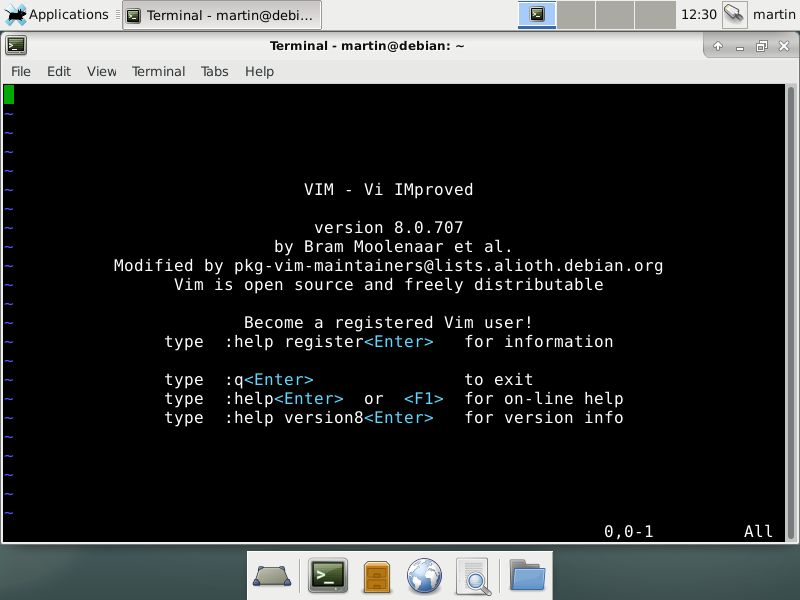

Die beliebten Linux-Editoren Vim und Neovim haben eine sehr gefährliche Fehler enthalten gefunden, die in der CVE-2019-12735 Beratungs verfolgt. Seine Nutzung ermöglicht der Hacker beliebigen Code auf dem betroffenen Betriebssystem auszuführen.

Die Vim und unbefugt Text-Editoren für Linux haben eine große Schwäche so dass der Hacker gefunden haben, beliebigen Code auszuführen, Dieser Fehler wird in der nachgeführte CVE-2019-12735 Beratungs. Der Grund, warum dies ein wichtiges Thema ist, weil sie weit vorinstalliert auf Opfer Systeme. Sie sind beide von den Endbenutzern verwendet, Administratoren und Entwickler, um Text zu bearbeiten und rufen andere Drittanbieter-Tools und Skripte.

Indem sie sich Vim und Neovim sind eines der beliebtesten Tools, wie sie Mehrzweckwerkzeuge und können mit dem System mit verschiedenen Haken und Funktionen interagieren. Das Problem selbst kommt aus dem Weg die Redaktion mit dem sogenannten interagieren “-Modelines” - ein Merkmal, das eingestellt wird, um automatisch zu finden und benutzerdefinierte Einstellungen in den Dokumenten gelten. Die Sicherheitslücke in den Linux-Versionen von Vim und Neovim wurde einen unsicheren Ausdruck enthält ermöglichte böswillige Betreiber gefunden die Anwendung des Sandbox zu umgehen.

Mit dem Design machen die Anwendungen eine Sandbox enthalten, die die Programme in laufenden Programme begrenzen, die in einer virtuellen isolierten Umgebung sind. Der Fehler dokumentiert in der CVE-2.019-12.735 Beratungs zeigt, wie Hacker sie überwinden kann. Nach den Sicherheitsexperten gibt es zwei mögliche Proof-of-Concept-Exploits, die in realen Szenarien nachgewiesen werden kann,. Die Folgen dieser Schritte ist, dass die Malware-Betreiber eine Reverse-Shell gewinnen. Alles, was sie brauchen, ist die Opfer eine Datei öffnen zu machen, die vorher geändert wurde. Im Laufe der Zeit haben die Entwickler freigegeben Sicherheits-Patches für die Anwendungen. Benutzer sollten ihre Anwendungen so schnell wie möglich aktualisieren. Allerdings, um sicherzustellen, dass sie auf das Maximum auch die Sicherheitsforscher schlagen geschützt werden, dass die folgenden Maßnahmen durchgeführt werden:

- deaktivieren -Modelines verfügen

- deaktivieren “modelineexpr”

- die securemodelines verwenden statt der integrierten in -Modelines Plugin