WordPress-Administratoren sehen sich einer ausgeklügelten E-Mail-Kampagne gegenüber, die gefälschte WordPress-Sicherheitshinweise nutzt, um eine nicht vorhandene Schwachstelle auszunutzen, identifiziert als CVE-2023-45124. Sicherheitsexperten von Wordfence und PatchStack haben diese bösartige Kampagne abgefangen und gemeldet, Ziel ist es, das Bewusstsein der WordPress-Benutzer zu schärfen.

CVE-2023-45124: Schädliche Kampagne, die sich an WordPress-Administratoren richtet

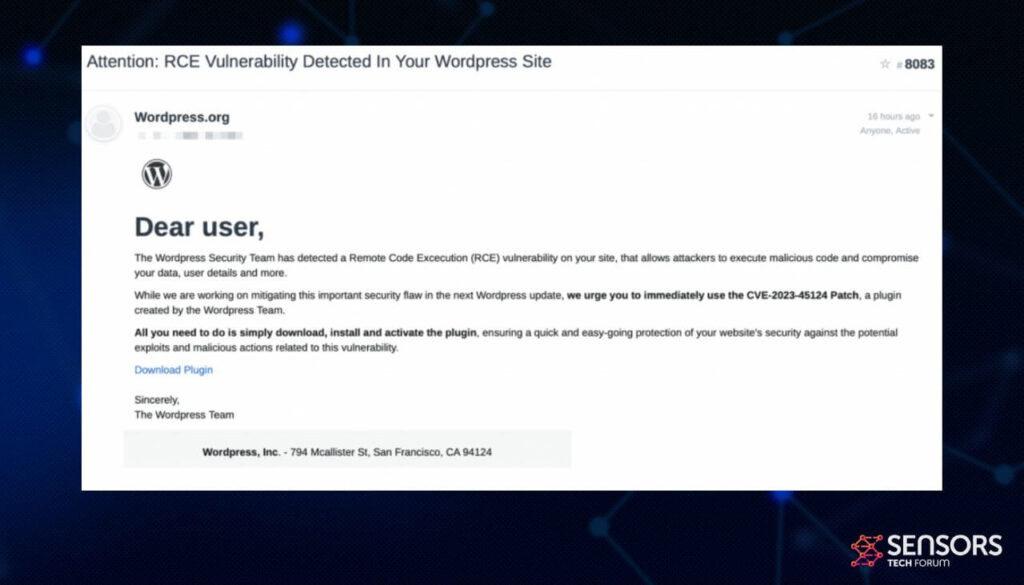

Die betrügerischen E-Mails, getarnt als offizielle WordPress-Kommunikation, Administratoren fälschlicherweise über einen kritischen Punkt benachrichtigen Remotecodeausführung (RCE) Fehler auf ihren Websites. In der E-Mail werden die Empfänger aufgefordert, das vermeintliche Sicherheitsproblem zu beheben, indem sie ein in der Nachricht bereitgestelltes Plugin herunterladen und installieren:

Klicken Sie auf „Plugin herunterladen“.’ Taste, Opfer werden auf eine irreführende Landingpage bei „en-gb-wordpress“ weitergeleitet[.]org,’ sorgfältig gestaltet, um dem legitimen „wordpress.com“ zu ähneln’ Standort. Die gefälschte Landingpage enthält einen betrügerischen Plugin-Eintrag, mit einer überhöhten Downloadzahl von 500,000 und erfundene Benutzerrezensionen, in denen die Wirksamkeit des Patches bei der Wiederherstellung gefährdeter Websites und der Verhinderung von Hackerangriffen gelobt wird.

Einmal installiert, das bösartige Plugin, getarnt als Sicherheitspatch, erstellt einen versteckten Admin-Benutzer namens „wpsecuritypatch“.’ und übermittelt Opferinformationen an die Angreifer’ Command-and-Control-Server (C2) bei 'wpgate[.]Reißverschluss.’ Anschließend, Das Plugin lädt eine Base64-codierte Backdoor-Nutzlast vom C2 herunter, Speichern Sie es als „wp-autoload.php“.’ im Webroot der Website.

Die Hintertür weist eine ausgefeilte Funktionalität auf, einschließlich Dateiverwaltungsfunktionen, ein SQL-Client, eine PHP-Konsole, und ein Befehlszeilenterminal. Außerdem, Es gibt detaillierte Informationen über die Serverumgebung an die Angreifer weiter.

Wichtig, Das schädliche Plugin versteckt sich aus der Liste der installierten Plugins, Zum Entfernen ist eine manuelle Suche im Stammverzeichnis der Website erforderlich. Die operativen Ziele dieses Plugins bleiben jedoch geheim, Sicherheitsanalysten spekulieren, dass es möglicherweise verschiedenen böswilligen Zwecken dienen könnte, wie etwa das Einfügen von Werbung, Besucher umleiten, sensible Informationen stehlen, oder sogar die Erpressung von Websitebesitzern durch die Drohung, Datenbankinhalte preiszugeben.